Mac : une faille confère au hacker le statut de « super administrateur »

après qu'il a modifié la date

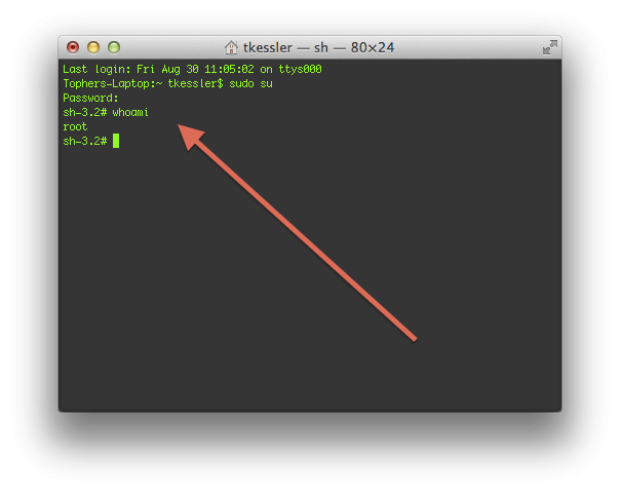

La commande « sudo » permet aux administrateurs d’exécuter des commandes sous un autre nom d’utilisateur, y compris l’utilisateur « root ». Lorsque vous exécutez cette commande, vous êtes invité à saisir le mot de passe du compte d’administrateur avec lequel vous ouvrez une session.

En mars, une vulnérabilité de contournement de l’authentification résidant dans le composant Unix « sudo » a été reportée. En invoquant la commande « sudo » puis en réinitialisant la date au 1er janvier 1970, il est possible pour les hackers de se connecter en « root » sans renseigner de mot de passe.

Les développeurs de Metasploit ont récemment ajouté un module permettant d’exploiter aisément la vulnérabilité affectant sudo sur Mac. La faille affecte les versions d’OS X de 10.7 à 10.8.4. Bien qu’elle affecte aussi d’autres distributions Linux, la plupart d’entre elles requiert un mot de passe pour pouvoir modifier la date et l’heure de l’ordinateur.

Toutefois, pour pouvoir exploiter cette vulnérabilité, un hacker doit satisfaire à certaines conditions. La première est que l’utilisateur final connecté dispose déjà des privilèges « administrateur ». La seconde est que cet utilisateur ait déjà exécuté sudo au moins une fois par le passé avec succès. Et enfin le hacker doit avoir un accès physique ou à distance à la machine cible.

Pour HD Moore, le fondateur du projet Metasploit, cette faille est majeure ; et il ajoute « je pense qu’Apple devrait le prendre plus sérieusement », bien qu’il précise ne pas être surpris par la lenteur de la réponse de la firme.

Sources : Sudo, CVE-2013-1775

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager