Il reçoit 6 006,13 dollars pour avoir acheté le nom de domaine Google.com,

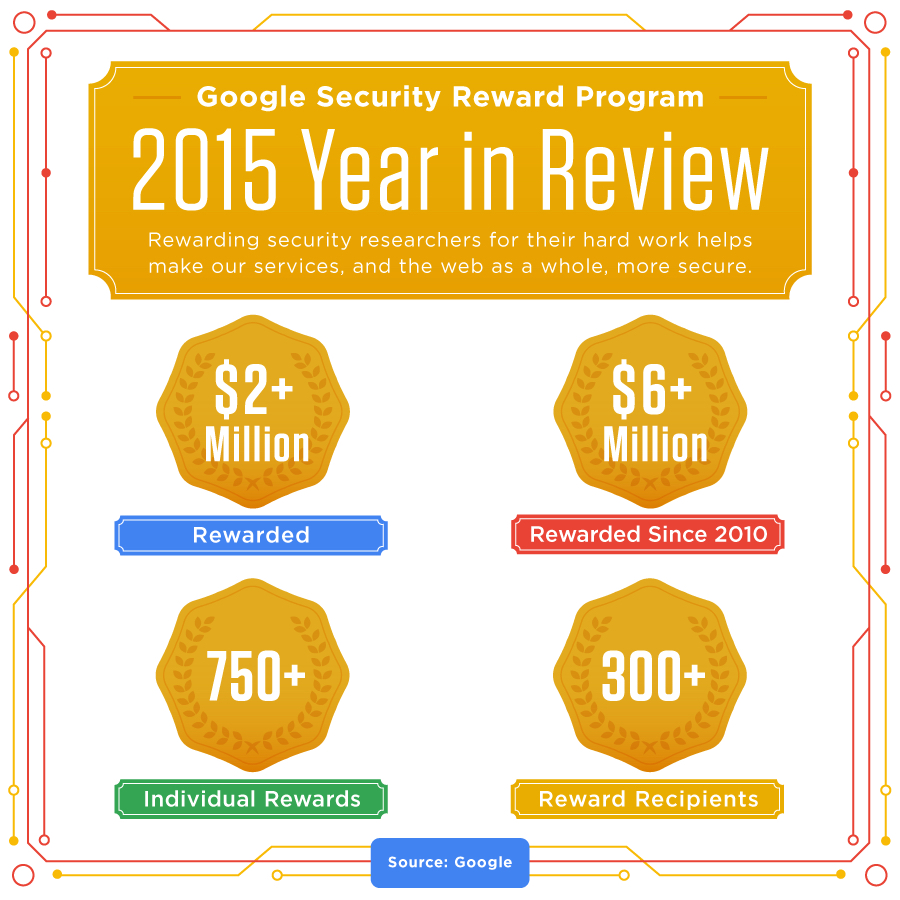

rétrospective sur l'année 2015 du programme de récompenses de Google

Sanmay Ved, un ancien employé de Google, a expliqué en fin septembre avoir remarqué sur Google Domains que le nom de domaine Google.com était en vente. Moyennant 12 dollars, il a décidé de l'acheter, persuadé que la transaction n'allait pas être approuvée. Une joie qui fut de courte durée dans la mesure où, quelques minutes plus tard, Sanmay Ved recevait un mail de Google Domains l’informant de l’annulation de son dernier achat, accompagné d’un remboursement de ses 12 dollars.

Une affaire qui a valu à Sanmay d'être indemnisé dans le cadre du Bug Bounty Program de Google pour avoir permis au numéro un de la recherche de déceler cette faille dans son système.

« Nous avons lancé le Vulnerability Reward Program en 2010 parce que récompenser les chercheurs en sécurité pour leur travail acharné profite à tous. Les récompenses en numéraire aident à rendre nos services, aussi bien que le web dans son ensemble, sûrs et plus sécurisés », a annoncé Google en guise d'introduction. « Vous avez sans doute entendu parler de Sanmay Ved, un chercheur qui a été en mesure d'acquérir google.com pour une minute sur Google Domains. Notre récompense financière initiale était de 6006,13 dollars, qui était l'orthographe de Google en se servant des nombres (regardez attentivement et vous finirez par le voir). Par la suite, nous avons doublé ce montant lorsque Sanmay l'a offert à une œuvre caritative ».

Dans son rapport faisant un récapitulatif de l'année 2015 pour son programme de récompense, Google a fait savoir qu'il a déjà payé plus de 2 millions de dollars à plus de 300 personnes. 2015 a été l'année qui a vu Android s'ajouter au Security Reward Program de Google, résultant dans le paiement de plus de 200 000 dollars aux chercheurs en sécurité. Parmi eux, l'un d'eux a réussi à empocher à lui seul 37 500 dollars, le plus gros paiement effectué du côté des chercheurs en sécurité Android.

En 2015, le programme de Google Vulnerability Research Grants a été utilisé pour fournir aux chercheurs les fonds dont ils ont besoin pour effectuer leurs recherches. L'une des illustrations sur la façon dont ont été utilisés ces fonds se trouve dans la recherche pour résoudre un problème sur YouTube : « nous avons déjà vu des résultats positifs de ce programme. En voici un exemple. Kamil Histamullin, un chercheur de Kazan, en Russie, a reçu une subvention VRP au début de l'année dernière. Peu de temps après, il a trouvé un problème dans YouTube Creator Studio qui aurait permis à quiconque de supprimer des vidéos YouTube en changeant simplement un paramètre de l'URL. Après que le problème ait été signalé, nos équipes l'ont résolu rapidement et le chercheur a reçu 5 000 dollars en guise de récompense en plus de sa subvention initiale. Kamil a détaillé ses conclusions sur son blog personnel en mars ».

Source : blog Google

Voir aussi :

Bug Bounty : Microsoft récompense jusqu'à 15 000 dollars, la découverte de failles sur les versions bêta de .Net CoreCLR et d'ASP.NET 5

Bug Bounty : Microsoft double les primes et investit dans la lutte contre les vulnérabilités d'authentification

Facebook rajoute Oculus à son Bug Bounty Program, trouvez des failles dans le site web, le SDK ou le casque et obtenez une récompense

Répondre avec citation

Répondre avec citation

!

!

Partager