IA : Google montre que les réseaux neuronaux sont capables de créer leur propre chiffrement

pour empêcher leurs communications d’être écoutées

L’équipe de Google Brain, le projet de recherche en apprentissage profond de Google, a expérimenté la possibilité de protéger les communications en utilisant des réseaux de neurones. Pour cela, Google Brain s’est basé sur système multi agent. Le système est composé de deux réseaux de neurones qui développent leur propre algorithme de chiffrement pour protéger leurs messages d’un troisième réseau de neurones qui essaie d'élaborer sa propre méthode pour casser le chiffrement et écouter la communication entre les deux premiers.

Les programmes d’intelligence artificielle « ne sont en général pas destinés à être bons en cryptographie », expliquent les chercheurs de Google. Mais pour un début, on peut dire leur étude a été un succès. Sans apprendre d’un algorithme de chiffrement spécifique, les deux premiers réseaux de neurones sont parvenus à communiquer en toute sécurité.

Dans leur expérience, l'équipe Google Brain a appelé les trois réseaux neuronaux Alice, Bob et Eve. Chaque système a été formé pour perfectionner son propre rôle dans la communication. Le travail d'Alice était d'envoyer un message secret à Bob, le travail de Bob était de décoder le message envoyé par Alice, et le travail d'Eve était de tenter d'écouter la communication entre Alice et Bob.

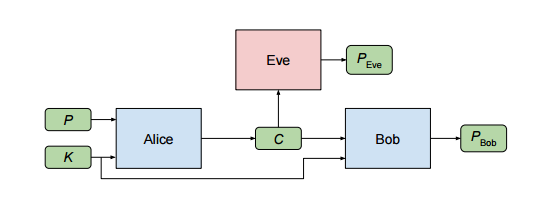

Pour s'assurer que le message demeure secret, Alice transforme son message original en texte chiffré, afin que quiconque l'intercepte ne puisse pas le comprendre. Le texte chiffré devait par contre être déchiffrable par Bob, mais personne d'autre, donc pas Eve qui va tenter de les écouter. Alice et Bob ont tous deux commencé avec un ensemble de numéros prédéfinis (appelés clés) pour aider à chiffrer et déchiffrer le message. Eve de son côté n’avait pas accès à ces clés. Le système est illustré par la figure suivante.

Alice, Bob et Eve, avec un système de chiffrement symétrique

Note : P = texte en clair, K = clé partagée, C = texte chiffré.

PEve et PBob sont les messages en texte clair décodés par Eve et Bob respectivement.

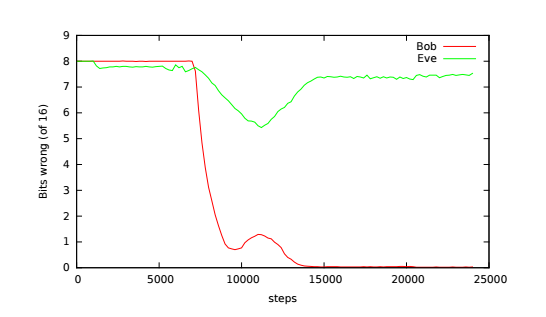

À plusieurs reprises, Alice envoie un texte chiffré de 16 bits à Bob, et pour chaque message envoyé par Alice, Bob et Eve essaient tous les deux de reconstruire le message en texte clair, sachant que seul Bob a la clé partagée. Au début de l’expérience, les erreurs de reconstruction aussi bien chez Eve que chez Bob sont élevées (8 bits sur 16), mais après un certain moment, la communication entre Alice et Bob devient plus compréhensible étant donné que Bob (ayant la clé de déchiffrement) commet de moins en moins d’erreurs dans le déchiffrement du message.

Toutefois, Eve qui est entrainée pour casser le chiffrement améliore également sa compréhension du message d’Alice en commettant moins d’erreurs de reconstruction des messages envoyés par Alice. Après 10 000 messages, Alice et Bob améliorent leur technique de chiffrement de sorte que le nombre d’erreurs de reconstruction faites par Eve augmente et que le troisième réseau de neurones ne soit plus en mesure d’écouter la conversation. Après 15 000 messages, Bob est suffisamment entrainé pour déchiffrer correctement les messages d’Alice. Les deux réseaux de neurones arrivent donc à communiquer en empêchant leur communication d'être écoutée par Eve.

Les erreurs de reconstruction de Bob et Eve pendant la formation.

Note : Vous pouvez voir qu’Eve commence à s'améliorer, mais un changement dans la méthode de cryptographie d'Alice et Bob la bloque à nouveau.

L’IA a un très long chemin à parcourir pour élaborer une méthode de chiffrement avec un niveau de sophistication proche des méthodes élaborées par les humains. Toutefois, cette étude est un bon départ. Il reste maintenant à savoir s’il est possible de comprendre exactement la méthode de chiffrement entre les deux réseaux de neurones. Dans le cas contraire, cela pourrait limiter les implications pratiques, étant donné qu’il sera difficile de donner des garanties de sécurité pour une méthode de chiffrement créée de cette manière.

Sources : The New Scientist, Rapport de l’étude de Google Brain (pdf)

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Une IA peut prédire si une plainte est recevable ou non devant la CEDH avant même que les juges se soient penchés sur le dossier

Des programmes IA pourraient battre les humains au jeu de Doom, après avoir appris à jouer en regardant d'autres joueurs

La première chanson composée par une intelligence artificielle vient de voir le jour en attendant la sortie d'un album complet en 2017

Répondre avec citation

Répondre avec citation

Partager