Le malware Hajime est capable de sécuriser des objets connectés visés par le malware Mirai

Mais pourrait également servir à des desseins funestes

Depuis octobre 2016, période où des chercheurs ont découvert le malware Hajime, on assiste à ce que l’on pourrait qualifier de bataille entre malwares. Des objets connectés, potentielles cibles du malware Mirai, sont immunisés contre ce dernier par le malware Hajime. Les développements de la firme de sécurité Symantec à ce sujet font état de ce qu’en 6 mois, le malware Hajime s’est rapidement propagé. La firme estime à 10 000, le nombre de dispositifs IoT ayant été « infectés » par ce malware.

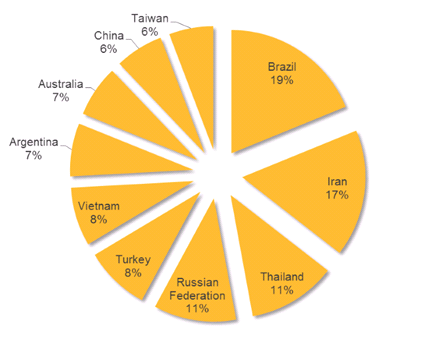

Dans le top 10 des pays les plus touchés, le Brésil vient en tête avec 19 % des cas recensés par Symantec, la Chine et Taiwan sont les moins touchés avec chacun, 6 % des cas recensés. Nous parlons bien de dispositifs IoT sécurisés par le malware Hajime.

Le malware Mirai s’attaque à des objets connectés qui ont leurs ports Telnet libres d’accès et utilisent les mots de passe que les constructeurs fournissent par défaut. Le malware Hajime exploite la même faille, à la différence que jusqu’ici, il n’intègre pas de fonctionnalités d’attaques par déni de services (DDoS).

Il met plutôt en œuvre une routine de verrouillage des ports utilisés par le malware Mirai pour accéder aux dispositifs IoT. Ainsi, dès l'installation sur un dispositif IoT, l’un des ports TCP numéroté 23, 7547, 5555 ou 5358 se verra verrouillé s’il est celui utilisé par le dispositif IoT. Tout jusqu’ici laisse à penser que le malware Hajime a été conçu dans l'unique but de faire face à la menace Mirai. Seulement, comme le souligne Symantec, le niveau de sophistication du malware Hajime est beaucoup plus important que celui du malware Mirai, et donc interpelle.

Ce qui rend le malware Hajime unique c’est qu’il ne s’appuie pas sur un réseau de zombies centralisé sur un serveur de contrôle/commande. Il communique plutôt au travers d’une architecture décentralisée de type P2P. Ceci signifie que chaque dispositif IoT appartenant au réseau est susceptible de relayer des fichiers ou des informations de configuration aux autres. Dit simplement, chaque dispositif IoT devient assimilable à un centre de contrôle/commande.

La firme Symantec est claire, si le malware Hajime venait à être utilisé à des desseins funestes, il serait plus difficile à démanteler. Sam Edwards et Ioannis Profetis, auteurs de la publication qui a révélé le malware Hajime à la communauté de la cybersécurité, pensent que les auteurs du malware Hajime attendent qu’il soit en phase de développement final pour pouvoir en faire une arme.

Sources : Symantec, Publication

Et vous ?

Qu'en pensez-vous ?

Croyez-vous que ce n'est qu'une question de temps avant de voir ce malware utilisé à des desseins néfastes ?

Voir aussi :

Mirai : le botnet refuse d'abdiquer face aux chercheurs en sécurité, tandis que de nombreux zombies sont désactivés, d'autres prennent leur place

Le code source du malware Mirai, qui est responsable de l'attaque DDoS de 620 Gbps lancée contre Krebs, a été publié en ligne

Répondre avec citation

Répondre avec citation

Partager