IBM annonce que les clés USB livrées avec ses systèmes de stockage Storwize Gen 1 contiennent un malware,

capable de télécharger d’autres logiciels malveillants

Un malware a apparemment réussi à s’introduire dans des clés USB fournies par IBM à ses clients. IBM en a fait l’annonce par le biais de son site de support technique. Lesdites clés USB sont fournies avec les systèmes de stockage Storwize V3500-2071 (modèles 02A et 10A), V3700-2072 (modèles 12C, 24C et 2DC), V5000-2077 (modèles 12C et 24C) et V5000-2078 (modèles 12C et 24C). Elles sont censées contenir un outil d’initialisation de ces systèmes dits de génération 1 (Gen 1).

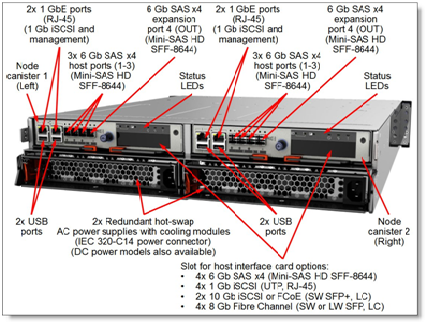

Pour rappel, les systèmes de stockage Storwize (V3700 en vue arrière, cf. image ci-dessous) sont des solutions de stockage RAID (Redundant Array of Independent Disks). Le RAID est un ensemble de techniques de virtualisation du stockage permettant de répartir des données sur plusieurs disques durs. Il permet d'améliorer soit les performances, soit la sécurité ou la tolérance aux pannes de l'ensemble du ou des systèmes.

Les clés USB qui contiennent le code malveillant peuvent être identifiées par le numéro de série 01AC585. IBM indique que le malware peut avoir accès à votre ordinateur lorsque vous lancez l’outil d’initialisation d’un de ces systèmes de stockage à partir de la clé USB. Le malware est alors copié (en même temps que l’outil d’initialisation) vers des répertoires spécifiques du laptop ou du desktop dont vous faites usage pour la procédure d’initialisation.

Sous Windows, il va se loger dans le dossier temporaire %TMP%\initTool. Sous Linux et sous Mac, ce sera plutôt dans le répertoire /tmp/initTool. IBM précise toutefois que seul le transfert du malware vers ces répertoires est effectué, son code n’est pas exécuté. Le malware, identifiable par plusieurs solutions antivirus, l’est par celle de la firme Kaspersky Lab sous le nom de Trojan.Win32.Reconyc et daterait de 2012. Il s’agit d’un cheval de Troie capable de télécharger et d’installer discrètement d’autres logiciels malveillants.

Pour s'en débarrasser, IBM recommande de le supprimer à l’aide d’un antivirus à jour ou de supprimer manuellement le répertoire temporaire initTool. IBM précise également qu’il est possible de télécharger un nouvel outil d’initialisation directement à partir de sa page de support FixCentral. Il suffira ensuite de le décompresser sur une clé USB.

Sources : IBM, Kaspersky

Et vous ?

Qu'en pensez-vous ?

Utilisez-vous une des solutions de stockage citées ? Si oui, avez-vous déjà mis les recommandations d'IBM en pratique ?

Voir aussi

Sécurité : Les malwares continuent de se propager via USB

Que faire si vous retrouvez une clé USB dans votre boîte aux lettres ? Des habitants du Nord 59 en France seraient confrontés à ce problème

Répondre avec citation

Répondre avec citation

Partager