Google a supprimé d'autres applications infectées par le cheval de Troie Ztorg du Play Store,

ce qui représente au total plus d'un million de téléchargements

Pour la seconde fois ce mois-ci, Google a été obligé de supprimer des applications Android sur sa vitrine de téléchargement Google Play. Une décision qui a été influencée par le fait qu’un chercheur en sécurité a trouvé des applications qui contenaient le cheval de Troie Ztorg, établissant des bases pour qu’un attaquant puisse prendre le contrôle en tant qu’administrateur racine des dispositifs infectés.

Le chercheur de Kaspersky Roman Unucheck affirme qu’au cours de la seconde quinzaine de mai 2017, il a trouvé que le logiciel était distribué sur Google Play par deux applications malveillantes, « bien qu’il ne soit pas un rooting malware, mais un Trojan-SMS qui peut envoyer des SMS Premium et supprimer des SMS entrants ». Lesdites applications ont été téléchargées depuis la vitrine Google Play plus de 50 000 et 10 000 fois respectivement.

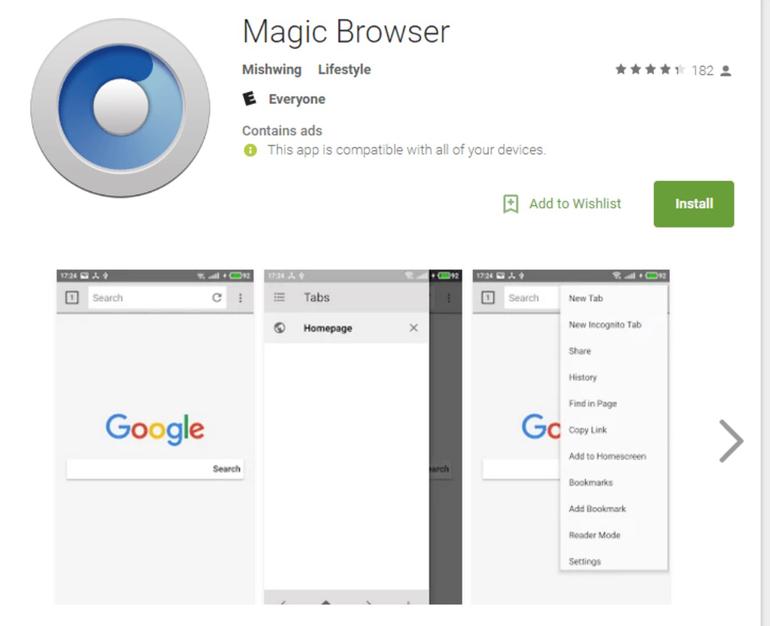

La première de ces applications est appelée « Magic Browser » et a été publiée sur Google Play le 15 mai 2017. Elle a compté plus de 50 000 téléchargements et se présentait comme étant un navigateur ultrarapide qui rendait la navigation sur le Web plus agréable.

La seconde est appelée « Noise Detector » et a été présentée comme étant capable de mesurer le bruit environnant : « lorsque la valeur en décibels du milieu environnant est trop haute, elle aura des effets psychologiques et physiques sur vous. Le bruit aura des effets dévastateurs sur vous alors pour votre santé mentale et physique, ainsi que celle de votre famille, ce sera l’occasion de prendre des mesures », pouvons-nous lire en guise de description. Cette application a été téléchargée plus de 10 000 fois.

La famille de logiciels malveillants Android Ztorg a réussi à passer entre les mailles du filet des contrôles automatiques de logiciels malveillants de Google des dizaines de fois depuis septembre dernier : près d'une centaine d'applications infectées ont été détectées depuis cette période.

La plupart des applications de Ztorg sont remarquables pour leur capacité à utiliser des exploits bien connus des téléphones infectés pour prendre un contrôle racine, ce qui va les rendre plus difficiles à supprimer. Les applications Ztorg sont également une source d’inquiétude pour leur grand nombre de téléchargements. Une application Ztorg connue sous le nom de Privacy Lock, par exemple, a été téléchargée un million de fois avant que Google ne la supprime le mois dernier et une application de guide de Pokémon Go infectée ait été téléchargée plus de 500 000 fois avant son retrait en septembre.

Plus tôt ce mois-ci, Google a supprimé un jeu appelé colourblock après qu’Unuchek de Kaspersky Lab a trouvé qu'il contenait un code nommé DVmap et qui tentait d’obtenir un accès racine. Pour échapper à la détection par Google, les développeurs de DVmap ont d'abord téléchargé une version dépourvue du code sur Play et l'ont ensuite fait passer dans une mise à jour pour ajouter des fonctions malveillantes. Unuchek a averti que les processus d'enracinement utilisés par les applications malveillantes peuvent souvent nuire aux téléphones, car les applications peuvent écraser des fichiers et des dossiers cruciaux.

En réalité, Magic Browser et Noise Detector ne rootent pas réellement les téléphones, mais les empreintes numériques de Ztorg trouvées dans les deux applications ont amené Unuchek à supposer que les développeurs étaient en train d'ajouter des fonctionnalités pour éviter encore mieux la détection à l’une ou aux deux applications. Dans l'intervalle, a déclaré le chercheur, les développeurs utilisaient Magic Browser pour tester ou utiliser activement des fonctions malveillantes de messagerie texte. L'application a pu envoyer des messages texte Premium à des numéros contrôlés par un attaquant. Les applications peuvent également supprimer les textes entrants et couper le son de l'appareil.

« Je pense que les auteurs testent toujours ce malware, car ils utilisent certaines techniques qui peuvent briser les dispositifs infectés », a déclaré Unuchek. « Mais ils ont déjà beaucoup d'utilisateurs infectés sur lesquels tester leurs méthodes. J'espère qu'en découvrant ce malware à un stade précoce, nous pourrons empêcher une attaque massive et dangereuse lorsque les attaquants seront prêts à utiliser activement leurs méthodes. »

Source : Kaspersky

Répondre avec citation

Répondre avec citation

Partager