Une campagne d'attaque sur Android combine l'hameçonnage d'identifiant à un Trojan bancaire,

des chercheurs s'inquiètent de la sophistication des attaques

Les chercheurs de ProofPoint ont déniché une campagne d’attaques qui combine plusieurs vecteurs : « Le phishing des identifiants, les chevaux de Troie bancaires et les programmes de phishing de cartes de crédit sont des menaces courantes que nous observons régulièrement. Cependant, les chercheurs de Proofpoint ont récemment observé des attaques de phishing qui incorporent tous ces éléments dans un système unique à plusieurs étapes impliquant le cheval de Troie bancaire Android Marcher et qui ciblent les clients de grandes banques autrichiennes. »

Les attaques impliquant le logiciel malveillant Marcher sont devenues de plus en plus sophistiquées, avec des cas documentés impliquant de multiples vecteurs d'attaque et une variété de services financiers ciblés et de plateformes de communication. Dans le cas répertorié par les chercheurs, l’attaquant a ciblé des clients de Bank Austria, de Raiffeisen Meine Bank et de Sparkasse depuis au moins janvier 2017.

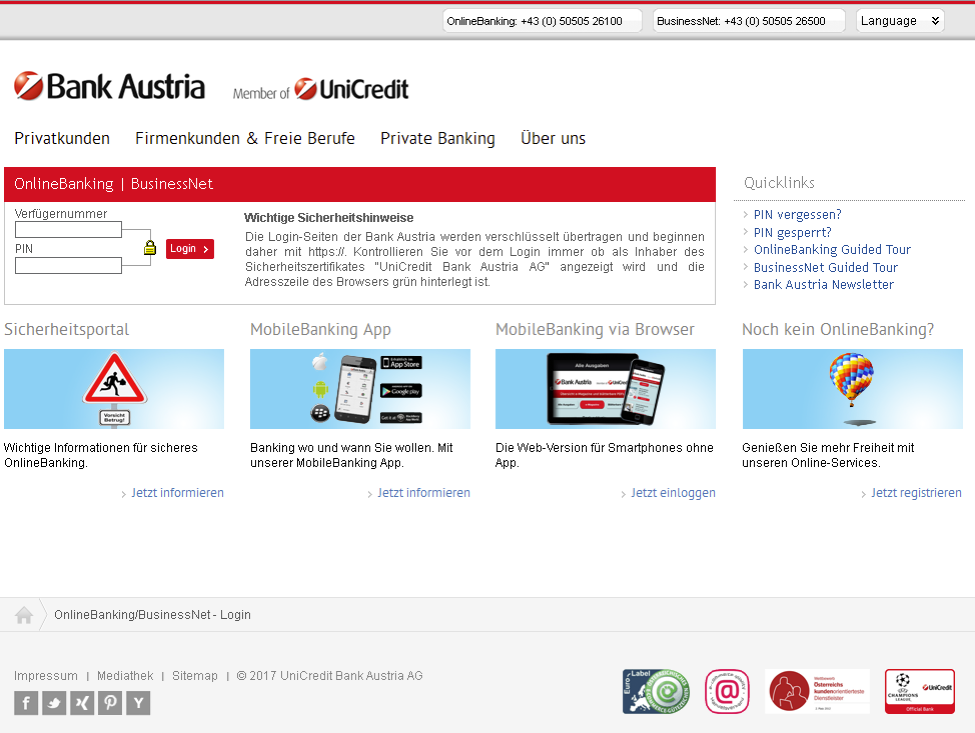

Les courriels de phishing sont la première étape de l'attaque, en utilisant un lien bit. ly pour diriger les utilisateurs vers une fausse page Bank of Austria, selon le rapport. « Marcher est fréquemment distribué par SMS, mais dans ce cas, les victimes reçoivent un lien dans un e-mail. Souvent, le lien envoyé par courriel est un lien raccourci, utilisé pour éviter la détection. Le lien mène à une page de phishing qui demande des identifiants de connexion à la banque ou un numéro de compte et un code PIN », ont expliqué les chercheurs.

En clair, une fois rendues à cette étape, les victimes sont invitées à entrer leurs informations de connexion bancaire, suivies de leur adresse e-mail et de leur numéro de téléphone.

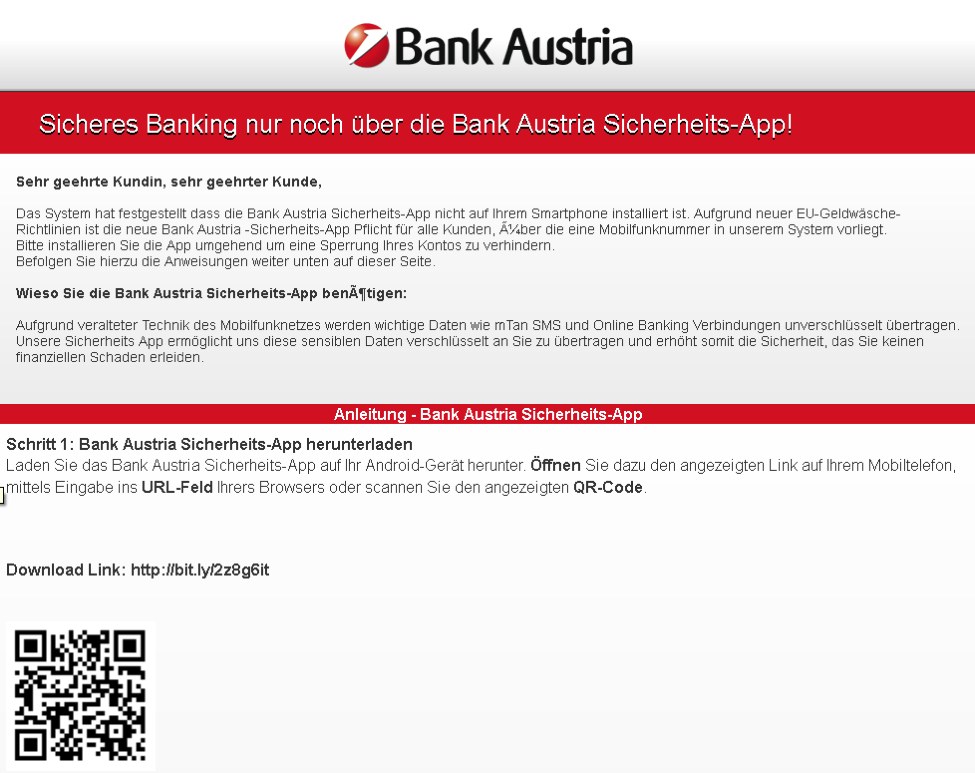

Ces informations de contact sont ensuite utilisées par les attaquants pour envoyer aux utilisateurs des messages les invitant à télécharger la fausse application "Bank Austria Security« sous peine de voir leur compte bloqué. Le message dit ceci : « Cher client,

« Le système a détecté que l'application de sécurité Bank Austria n'est pas installée sur votre smartphone. En raison des nouvelles directives de l'UE sur le blanchiment d'argent, la nouvelle application de sécurité Bank Austria est obligatoire pour tous les clients qui ont un numéro de téléphone portable dans notre système.

« Veuillez installer l'application immédiatement pour éviter de voir votre compte bloqué.

« Suivez les instructions au bas de cette page.

« Pourquoi avez-vous besoin de l'application de sécurité Bank Austria ?

« En raison de la technologie obsolète du réseau mobile, des données importantes telles que les SMS de mTan et les connexions bancaires en ligne sont transmises en clair.

« Notre application de sécurité nous permet de vous transmettre ces données sensibles en les chiffrant au préalable, ce qui augmente alors votre sécurité et vous garantit de ne subir aucune perte financière. »

Lors du téléchargement de la fausse application, les instructions invitent la victime à modifier ses paramètres de sécurité pour autoriser l’installation d’applications issues de sources inconnues. L'application va également demander plusieurs autorisations, parmi lesquelles les droits administrateur. Les chercheurs rappellent cependant que ces droits devraient rarement être accordés à une application.

La fausse application s’installe alors et fait apparaître à l'écran une icône avec le logo de Bank Austria.

Une fois les droits accordés, Marcher peut désormais déployer ses manœuvres pour subtiliser les informations relatives à la carte de crédit de la victime par phishing, aussi bien pendant son utilisation que pendant l’utilisation d’une autre application. Par exemple, le logiciel malveillant peut demander les détails de la carte de crédit lors de la connexion à Google Play Store, indique le rapport. D'autres détails personnels sont également demandés.

« Comme nous utilisons des appareils mobiles pour accéder au Web et que les modèles de phishing s'étendent aux environnements mobiles, nous devrions nous attendre à voir une plus grande variété de menaces intégrées semblables au montage que nous avons découvert », ont expliqué les chercheurs.

Marcher a repéré la première fois en mars 2013, se faufilant dans des forums russes spécialisés avant d’être déployé à plus grande échelle. Des variantes du malware ont fait couler de l’encre plus tôt cette année. En juin, les chercheurs ont repéré un type de logiciel malveillant qui se faisait passer pour une mise à jour Flash. En janvier, les chercheurs en ont vu une qui se faisait passer pour une version Android de Super Mario Run.

Source : ProofPoint

Répondre avec citation

Répondre avec citation

Partager