Windows : vous n’avez pas reçu les mises à jour de sécurité contre la vulnérabilité Meltdown ?

Microsoft donne des explications

Microsoft a entamé le déploiement des correctifs de sécurité contre les vulnérabilités Meltdown et Spectre la semaine dernière, le 3 janvier plus précisément, dans le cadre d’une procédure d’urgence, comme rapporté par plusieurs médias. D’après une note d’information du géant du logiciel publiée le même jour, tous les utilisateurs des systèmes d’exploitation qui bénéficient du support technique n’ont pas reçu les mises à jour. La firme évoque des soucis avec certaines solutions antivirus sur le marché.

« Les problèmes de compatibilité se produisent lorsque les applications antivirus émettent des appels système non pris en charge en direction du kernel », indique l’éditeur. Kevin Beaumont va dans le détail de l’incompatibilité à laquelle la firme de Redmond fait allusion. Le chercheur relève que les éditeurs de solutions antivirus utilisent des techniques de contournement de la protection PatchGuard introduites pour les éditions x64 de Windows.

Avec Kernel Patch Protection (autre appellation pour PatchGuard) défait, des modifications du noyau de l’OS deviennent possibles. Cet état de choses ouvre la voie à l’installation de logiciels malveillants furtifs. De plus, à l’heure où on parle de protéger les systèmes contre les vulnérabilités Meltdown et Spectre, de tels comportements sont à bannir.

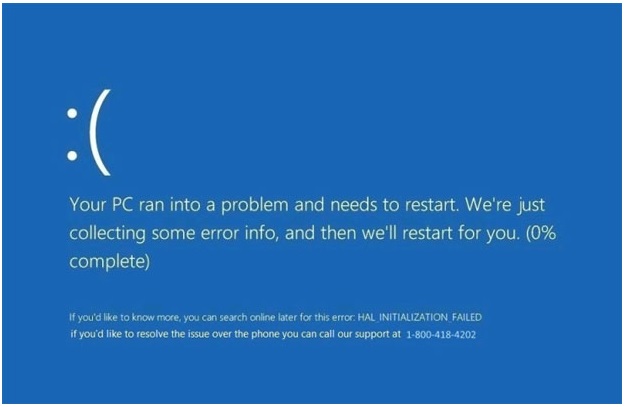

« Ces appels pourraient causer des BSOD (Blue Screen Of Death) qui rendent l’ordinateur incapable de démarrer. Pour prévenir de telles erreurs causées par des applications antivirus incompatibles, les mises à jour du 3 janvier ne parviendront qu’aux utilisateurs dont les solutions antivirus sont compatibles », poursuit Microsoft. En substance, Microsoft requiert que les éditeurs de solutions ajoutent une clé de registre qui certifie que leur produit est compatible avec les protections contre les vulnérabilités Meltdown et Spectre.

D’après la communication du géant du logiciel, le non-respect de cette condition privera les utilisateurs des contenus du dernier Patch Tuesday et de toute autre mise à jour de sécurité au travers des services Windows Update, Windows Server Update et System Center Configuration Manager.

Inutile de mettre de l’emphase sur le fait que la mesure concerne les utilisateurs de solutions tierces, ceux faisant usage de Windows Defender n’étant pas concernés. Curieux de savoir quelles sont les solutions antivirus concernées par ces développements ? Beaumont maintient une liste qui montre que bon nombre d’éditeurs se sont conformés à l’exigence de la firme de Redmond. Certains requièrent que les possesseurs d’ordinateurs procèdent à une mise à jour manuelle de leurs clés de registre. Pour ces utilisateurs-là, l’insertion de la chaine qui suit permettra de continuer à bénéficier des mises à jour.

Key="HKEY_LOCAL_MACHINE" Subkey="SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat" Value="cadca5fe-87d3-4b96-b7fb-a231484277cc" Type="REG_DWORD”

Sources

blog Microsoft

Billet de blog Kevin Beaumont

Votre opinion

Que pensez-vous de cette mesure de Microsoft ?

Voir aussi

Bogues critiques touchant les CPU modernes : Google a informé Intel depuis des mois et confirmé qu'ils affectent plus Intel et ARM qu'AMD

Vulnérabilité Spectre : Google publie une nouvelle technique de mitigation, elle introduirait un impact négligeable sur les performances des machines

Vulnérabilités Meltdown et Spectre : état des lieux des navigateurs, Chrome, Mozilla et Edge face au vecteur d'exploitation JavaScript

Répondre avec citation

Répondre avec citation

Partager