Le RAT Coldroot, qui cible macOS, est resté indétectable par les solutions antivirus,

alors que son code a été publié sur GitHub depuis deux ans déjà

Des chercheurs ont prévenu que le cheval de Troie à accès distant baptisé Coldroot, qui cible principalement les ordinateurs tournant sur macOS, continue de sévir en passant sous les radars des moteurs AV. Le RAT est multi-plate-forme et capable de planter un keylogger sur les versions antérieures à macOS High Sierra. Il est conçu pour voler les informations bancaires.

C’est Patrick Wardle, directeur de la recherche chez Digita Security, qui a trouvé Coldroot et en a fait le sujet d’un billet technique. Le malware, a expliqué Patrick, semble avoir été mis en vente sur les marchés clandestins depuis le 1er janvier 2017 et des versions du code Coldroot sont également disponibles sur GitHub depuis près de deux ans. Cependant, Wardle a expliqué que cette nouvelle version du Coldroot RAT qu'il a découverte dans un faux pilote audio Apple est différente de l'ancienne version publiée sur GitHub en 2016.

Néanmoins, les résultats de ses analyses du pilote factice d'Apple lui ont permis d’établir une correspondance au modus operandi et aux détails techniques inclus dans l'ancien code Coldroot RAT GitHub, suggérant que les deux étaient très probablement connectés, sinon identiques.

À la fin, Wardle a conclu qu'il est tombé sur le même Coldrot RAT basé sur Pascal, mais sur une version nouvelle et améliorée, avec plus de fonctionnalités par rapport à la version originale de 2016.

Selon le chercheur, ce nouveau Coldroot RAT peut engendrer de nouvelles sessions de bureau à distance, prendre des captures d'écran et les assembler dans un flux en direct du bureau de la victime, démarrer et tuer des processus sur le système de la cible, rechercher, télécharger (upload et download) et exécuter des fichiers. Toutes les données volées sont envoyées à un panneau web distant, similaire à la façon dont la plupart des RAT fonctionnent ces jours-ci.

L'échantillon RAT examiné par Wardle n'est pas signé et, lorsqu'il est déclenché, il modifie la base de données de confidentialité de macOS, appelée TCC.db, qui gère une liste d'applications et le niveau de droits d'accès dont elles disposent. « Avec de tels droits, les applications peuvent alors interagir avec les interfaces utilisateur du système, d'autres applications, et même intercepter les événements key (c'est-à-dire le keylogging) », a-t-il avancé.

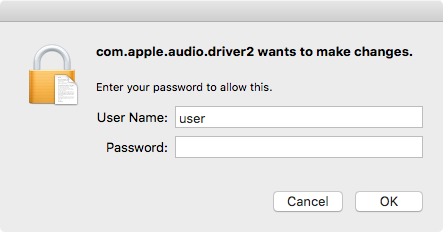

Une fois que l’utilisateur a cliqué sur le pilote audio factice Apple « com.apple.audio.driver2.app », il va voir s’afficher une invite d'authentification standard lui demandant d'entrer ses informations d'identification MacOS. Dès lors qu’il entre les informations, le RAT modifie la base de données de confidentialité TCC.db, en s’accordant les droits d'accessibilité afin d'effectuer un keylogging à l'échelle du système.

Le chercheur note que sur les systèmes MacOS High Sierra Apple protège désormais TCC.db via sa protection d'intégrité du système (SIP) : « Si ce script (Coldroot) est exécuté en tant que root, sur les nouvelles versions de macOS (Sierra +), il échouera, car la base de données de confidentialité est désormais protégée par SIP. »

Coldroot maintient la persistance sur les systèmes MacOS en s'installant comme démon de lancement, ce qui signifie que le logiciel malveillant est automatiquement lancé chaque fois que le système infecté est redémarré.

« Lorsque le logiciel malveillant reçoit une commande du serveur pour démarrer une session de bureau à distance, il engendre un nouveau thread nommé : "REMOTEDESKTOPTHREAD". Cela se passe essentiellement dans une boucle while (jusqu'à ce que la commande 'stop remote desktop' soit lancée), en prenant et en faisant des "streaming" de captures d'écran du bureau de l'utilisateur vers l'attaquant distant », note-t-il.

En « réduisant » le fichier journal du keylogger, le chercheur explique qu'il est possible de l'observer en action ... par exemple, en enregistrant ses informations bancaires

Il n'est pas clair si cette nouvelle version a été améliorée par le même auteur, ou par quelqu'un d'autre qui a utilisé le code de GitHub. La nouvelle version de Coldroot RAT comprend toujours les coordonnées de son auteur initial – un hacker connu sous le pseudonyme Coldzer0. Néanmoins, il est possible que ce soient de fausses pistes laissées là pour envoyer les chercheurs en sécurité qui s’intéressent à son origine dans la mauvaise direction.

Comme le chercheur le note, le problème ne réside pas dans la sophistication du logiciel malveillant, qui n’est pas particulière, mais dans le fait que le logiciel a réussi à passer sous les radars des solutions antivirus pendant plus de deux ans. Il rappelle également qu’il s’agit là d’une excellente illustration pour rappeler aux utilisateurs macOS que les hackers les ciblent également.

Il recommande aux utilisateurs d’effectuer régulièrement des mises à jour : « rappelez-vous si vous voulez rester en sécurité, l'exécution de la dernière version de macOS va certainement aider ! »

Source : billet technique

Répondre avec citation

Répondre avec citation

Partager