Mozilla prévoit de lancer un Shield Study de DNS over HTTPS sur Firefox Nightly,

mais la forme suscite la controverse même au sein de ses équipes

Mozilla prévoit d'intégrer Trusted Recursive Resolver (TRR) via DNS-over-HTTPS (DOH) dans une future version du navigateur Firefox. La fonctionnalité initiale a été déployée dans Firefox 60, mais d'autres améliorations vont accompagner les futures versions du navigateur.

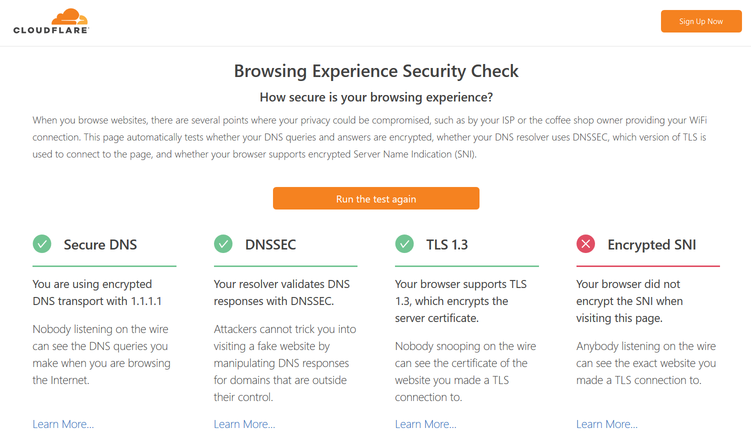

DNS over HTTPS (DoH) est actuellement à l'état de draft au sein de l’IETF, le groupe qui participe à l'élaboration des standards Internet. Conçu principalement pour les situations où les recherches DNS peuvent échouer en raison de problèmes de connectivité et pour éviter toute interférence avec les opérations DNS, il a été pensé pour améliorer la confidentialité, la sécurité et la fiabilité de la connexion de l'utilisateur.

Les navigateurs Web comme Firefox utilisent par défaut le service DNS configuré sur le système qui, dans de nombreux cas, est exploité par le fournisseur d'accès Internet. Vous pouvez remplacer le serveur DNS par un serveur privé ou public pour améliorer les performances, la sécurité ou filtrer le contenu Web indésirable.

DNS-over-HTTPS exécute des opérations DNS sur des connexions HTTPS chiffrées. La version initiale est désactivée par défaut et les utilisateurs doivent modifier les préférences du navigateur pour activer TRR et définir également un URI DNS-over-HTTPS.

Mozilla envisage de lancer une Shield Study auprès des utilisateurs de Firefox Nightly. Pour rappel, une Shield Study est un A / B testing contrôlé déployé dans le cadre du projet Shield. Il permet à Mozilla de comparer les modifications proposées à l'expérience par défaut dans Firefox pour les populations représentatives avant de les diffuser à tout le monde.

TRR s'exécuterait en mode shadow et utiliserait le DNS public de CloudFlare sur un serveur HTTPS pour tester la fonctionnalité.

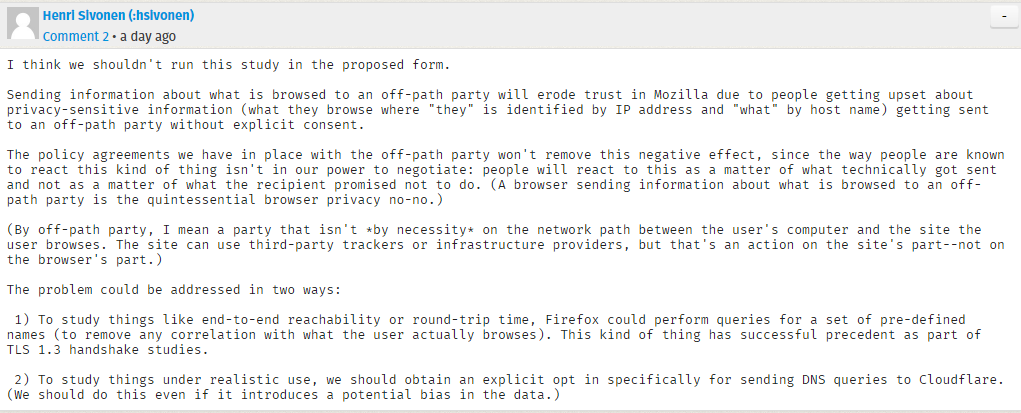

Sous cette forme, toutes les recherches DNS seraient envoyées à Cloudflare, ce qui a conduit un employé de Mozilla, Henri Sivonen, a exprimé ses préoccupations :

« Je pense que nous ne devrions pas lancer cette étude sous cette forme. Envoyer des informations sur ce qui est consulté à une partie tierce va éroder la confiance dans Mozilla à cause du fait que des personnes pourraient se fâcher si leurs informations confidentielles (où ils naviguent, "ils" étant identifié par l'adresse IP et "où" par le nom d'hôte) à une partie tierce sans consentement explicite.

« Les ententes sur les politiques que nous avons conclues avec la partie tierce ne vont pas éliminer cet effet négatif, car la façon dont les gens réagissent à ce genre de choses est hors de notre champ de négociation : les gens vont réagir à cette situation en fonction de ce qui a été techniquement envoyé et non de ce que le destinataire a promis de ne pas faire. »

La discussion s'est poursuivie sur Bugzilla ainsi que sur le groupe Mozilla Dev Platform sur Google Groupes. Certains employés de Mozilla ont exprimé leur inquiétude et ont souhaité que l'étude devienne optionnelle, même sur Nightly.

Mozilla a un accord opérationnel avec Cloudflare concernant l'étude qui empêche Cloudflare de conserver des enregistrements ou de vendre / transférer les données à des tiers.

Bien que rien n'ait encore été décidé, il semble que Mozilla exécutera l'étude dans la forme proposée.

Mozilla a ajouté plusieurs paramètres de configuration à Firefox qui configurent TRR.

La préférence network.trr.mode définit l'état de TRR dans Firefox.

- Une valeur de 0 signifie qu'elle est désactivée et non utilisée.

- Une valeur de 1 que Firefox utilise DNS natif ou TRR en fonction de ce qui est plus rapide.

- Une valeur de 2 utilise TRR par défaut, mais reviendra au résolveur natif si la résolution du nom échoue pour une raison quelconque.

- Une valeur de 3 active le mode TRR uniquement. Seul le TRR est utilisé et il n'y a pas de fallback

- Une valeur de 4 l'exécute en mode shadow, ce qui signifie que TRR est exécuté en parallèle pour la collecte de données, mais que le résolveur natif est utilisé.

Les utilisateurs ont donc la possibilité de définir la préférence sur 0 pour désactiver TRR et quitter l'étude en conséquence.

Source : Mozilla, BugZilla,

IETF, GH

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager