Telegram Desktop serait victime d’un malware baptisé TeleGrab,

qui vole les fichiers de cache et fichiers clés de l'application de messagerie

Vu pour la première fois le 4 avril 2018, un logiciel malveillant baptisé TeleGrab serait en train de collecter les fichiers de cache et fichiers clés du célèbre service de messagerie instantanée chiffré de bout en bout à savoir Telegram. L'information est fournie par les chercheurs du spécialiste en sécurité informatique Talos.

Talos affirme dans un billet de blog que la première version du malware ne volait que les identifiants du navigateur et les cookies, ainsi que tous les fichiers text disponibles sur le système alors que la seconde version apparue le 10 avril 2018 collecte les fichiers de cache et les fichiers clés de Telegram, ainsi que les informations de connexion sur la boutique en ligne Steam. Selon les chercheurs de Talos, le malware n'a attaqué que la version bureau de l’application de Telegram, sans doute parce que cette dernière ne prend pas en charge les Secret Chats ( conversations secrètes ) et comporterait des failles dans ses paramètres par défaut.

Dans sa foire aux questions relative au chiffrement de bout en bout, Telegram explique pourquoi son application de bureau ne prend pas en charge le Secret Chats : « Les conversations secrètes nécessitent un stockage permanent sur l'appareil, ce que Telegram Desktop et Telegram Web ne supportent pas pour le moment ». Les applications de bureau et web de Telegram sont uniquement basées sur le cloud. Or « étant donné que les conversations secrètes ne font pas partie du cloud, elles seront supprimées à chaque fois que vous fermez votre ordinateur ».

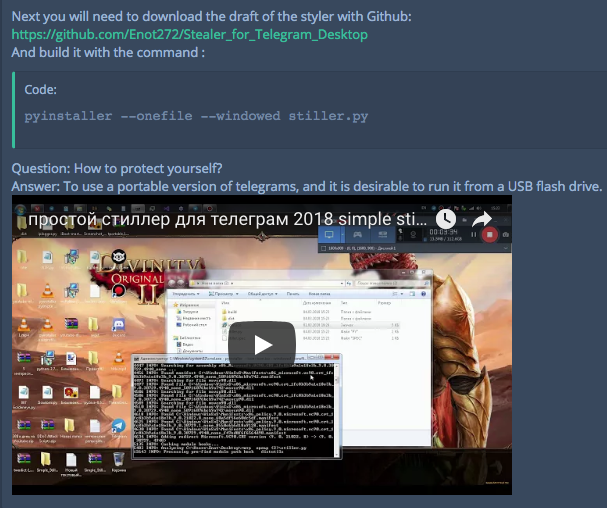

Le malware exécuté collecte toutes les données du cache puis les zippe avant de les télécharger. Talos a découvert lors d’une enquête un tutoriel vidéo qui décrit clairement comment on peut accéder aux sessions et les détourner sur Telegram. Apparemment, « quand la session est ouverte, en restaurant le cache et les fichiers map dans une installation existante de la version bureau de Telegram », on peut accéder à la session de la victime. En accédant à sa session, on peut aussi accéder à ses contacts et à ses anciens messages. Talos est convaincu que l’auteur de la vidéo serait l’auteur du logiciel malveillant.

Les investigations de Talos lui ont permis de lier le logiciel malveillant à un utilisateur du nom de Racoon Hacker, aussi connu sous le nom de Eyenot et Racoon Pogoromist. Talos déduit de l’analyse de la vidéo qu’il s’agit d’un Russe qui a une forte expérience du langage de programmation Python. Talos a en outre découvert des téléchargeurs liés au malware qui étaient écrits en différents langages de programmation tels que Go, AutoIT, Python et un prototype .NET.

« Bien qu'il n'exploite aucune vulnérabilité, il est plutôt rare de voir un logiciel malveillant collecter ce type d'informations. L'apparition de ce type de logiciel malveillant doit être considéré comme une mise en garde pour les utilisateurs de systèmes de messagerie chiffrés », a déclaré Talos.

Sources : Blog Talos Intelligence - Telegram

Et vous ?

Que pensez-vous de ce malware ?

Avez-vous été victime d'un tel malware ? Parlez-nous-en.

Voir aussi :

Kitty : un malware qui cible les sites web Drupal pour le minage de cryptomonnaie en exploitant une vulnérabilité du système de gestion de contenu

Le malware Nigelthorn infecte plus de 100 000 utilisateurs à travers des copies d'extensions depuis le Chrome Web Store

Un nouveau malware infecte les PC dès que l'utilisateur place le curseur de la souris sur un lien contenu dans un fichier PowerPoint

Le malware utilisé dans l'attaque contre les JO de Pyeongchang a été conçu pour tromper la communauté de la cybersécurité d'après Kaspersky

Répondre avec citation

Répondre avec citation

Partager