« L'extension de navigateur "Stylish" vole votre historique internet », selon un développeur

qui la voit désormais comme un logiciel espion

Stylish est une extension de navigateur open-source qui peut appliquer une feuille de style à une page web, en plus des Feuilles de Style en Cascade fournie par le site lui-même, pour customiser et personnaliser l'apparence de la page. Elle est disponible pour les navigateurs web basés sur Chromium (Google Chrome, Flock, Opera 15+) et sur Firefox, y compris sur la version Android.

Si l’application est relativement populaire (elle compte presque deux millions d’utilisateurs uniquement sur Chrome), le développeur Robert Heaton met en garde contre cette extension.

« Avant de devenir un outil de surveillance dissimulé déguisé en extension de navigateur exceptionnelle, Stylish était vraiment une extension de navigateur exceptionnelle. Elle a donné à ses utilisateurs rien de moins que le pouvoir de changer l'apparence de l'Internet. Sa vaste banque de skins créés par les utilisateurs donnait un fond sombre aux sites Web lumineux, supprimait les modifications de l'interface utilisateur, et ajoutait des images de manga à tout ce qui n'était pas déjà une image de manga », a-t-il déclaré en guise d’introduction.

Le développeur a reconnu avoir fait usage de l’extension lui-même : « J'ai passé de nombreuses heures merveilleuses dans son simple éditeur de CSS, cachant les parties distrayantes du web tout en étant espionné sans le savoir. Flux d’actualités Facebook - disparu. Flux d’actualités Twitter - disparu. L'historique de navigation personnelle - disparu. Qualité de vie et ennui inexpliqué - haut et bas respectivement ».

L'extension serait devenu un logiciel espion déguisé

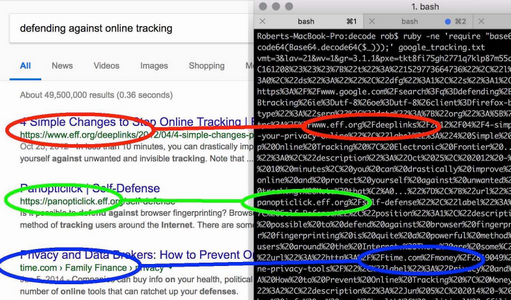

Robert assure que depuis janvier 2017, Stylish a embarqué des fonctionnalités supplémentaires qui enregistrent tous les sites Web que sa grande base d’utilisateurs visitent.

« Stylish renvoie notre activité de navigation complète à ses serveurs, avec un identifiant unique. Cela permet à son nouveau propriétaire, SimilarWeb, de connecter toutes les actions d'un individu dans un seul profil. Et pour les utilisateurs comme moi qui ont créé un compte Stylish sur userstyles.org, cet identifiant unique peut facilement être lié à un cookie de connexion. Cela signifie que non seulement SimilarWeb possède une copie de nos historiques de navigation complets, mais possède également suffisamment d'autres données pour lier théoriquement ces historiques aux adresses e-mail et aux identités réelles », a-t-il affirmé.

Selon le développeur, cette direction a été prise après que le propriétaire et créateur original de Stylish l'a vendu en août 2016. En janvier 2017, le nouveau propriétaire l'a revendue en annonçant que « Stylish fait désormais partie de la famille SimilarWeb ». En parcourant la description promotionnelle de la famille de SimilarWeb, le développeur est tombé sur « des solutions de marché pour voir tout le trafic de vos concurrents » parmi ses intérêts déclarés.

En quoi est-ce dangereux ?

La politique de confidentialité de SimilarWeb indique qu'ils ne collectent que des données « non personnelles », une déclaration que le développeur suppose être techniquement vrai. Cependant, il rappelle que des incidents peuvent arriver :

« Lorsque vous confiez involontairement vos données personnelles à une entreprise comme SimilarWeb, non seulement vous devez espérer qu'ils n'ont pas d'intentions malveillantes (en plus de celles listées sur leur page de tarification), mais en plus vous devez espérer qu'ils ont de bons contrôles d'accès aux données, c’est à dire qu’ils n’aient aucun employé malveillant et dispose d’une sécurité assez forte pour empêcher le vol de toutes leurs données (qui étaient auparavant les vôtres). Pire encore, même la mise en cache d'une liste d'URL nominalement anonymisée a d'importantes implications en termes de confidentialité et de sécurité. La désanonymisation à l'aide d'adresses IP et les spécificités de l'historique de navigation d'un utilisateur sont souvent simples. Qui pensez-vous que cette personne visitant https://www.linkedin.com/in/robertjheaton/edit pourrait être ?

« Les URL uniques sans contexte supplémentaire peuvent également être très sensibles. Par exemple, certains sites Web utilisent des URL contenant des jetons d'authentification spéciaux pour connecter automatiquement leurs utilisateurs lorsqu'ils cliquent sur un lien dans un e-mail. Lorsqu'un utilisateur clique sur un lien tel que mysocialnetwork.com/inbox?login_token=fsdj80d ... etc ..., le site utilise le long login secret de l'URL comme mot de passe alternatif et connecte l'utilisateur à son compte. C'est une pratique risquée mais parfois défendable qui repose sur des jetons de connexion qui restent secrets et inaccessibles. Cependant, comme ils font partie de l'URL, Stylish les enregistre et les envoie aux serveurs SimilarWeb. Leurs bases de données contiennent vraisemblablement des identifiants de connexion secondaires pour les comptes d'utilisateurs sur un nombre quelconque d'autres services.

« Les URL sensibles peuvent également intervenir ailleurs. Mon fournisseur de soins médicaux en ligne me montre mes documents médicaux en utilisant des URL secrètes de 1000 caractères (générées par Amazon S3) qui expirent après une minute environ. Pour ces pages, aucune authentification de connexion au-delà de la simple connaissance de l'URL n'est requise. Toute personne ayant deviné le jeton d'authentification dans l'URL avant son expiration pourrait voir et télécharger mes documents médicaux. À mon avis, ce n'est pas la meilleure pratique de l'équipe d'ingénierie de mon fournisseur de soins médicaux en ligne. Mais le monde réel est plein de choses qui ne sont pas de bonnes pratiques, et aucun attaquant conventionnel ne sera en mesure de deviner une URL de 1000 caractères en une minute. Stylish leur facilite la vie en récoltant le tout et en l'enregistrant dans leur base de données. Maintenant, cette entreprise de publicité stupide possède également des indications sur mes dossiers médicaux. J'espère vraiment qu'ils ne seront jamais piratés.

« Le plus souvent, de nombreux sites utilisent des jetons d'URL pour permettre aux utilisateurs de réinitialiser un mot de passe oublié. Quand un utilisateur clique sur le bouton "Mot de passe oublié?", Le site web lui envoie un email contenant un lien spécial. Ce lien pointe vers une URL longue qui ressemble à quelque chose comme mysocialnetwork.com/password-reset?reset_token=a3dJ3 ... etc .... Lorsque l'utilisateur clique dessus, le site lit le reset_token, recherche l'utilisateur correspondant, et lui permet de réinitialiser son mot de passe en toute sécurité. Cependant, si un attaquant était capable d'intercepter ces URL et de terminer le processus de réinitialisation de mot de passe avant l'utilisateur réel, il aurait un contrôle total sur le compte. Une fois de plus, Stylish remonte ces URL de réinitialisation de mot de passe, prenant en charge la confidentialité et la sécurité de ses utilisateurs ».

Source : billet du développeur

Et vous ?

Utilisez-vous Stylish ? Qu'en pensez-vous ?

Partagez-vous le point de vue de Robert, qui estime que cette extension est devenue un logiciel espion, ou avez vous une opinion plus modérée ?

Quelles alternatives pourraient-être, selon-vous, plus intéressantes ?

Voir aussi :

Red Shell : les développeurs de jeux suppriment cet outil d'analyse marketing assimilé à un spyware par la communauté des joueurs

Google met un terme à l'installation des extensions Chrome à partir de sites web autres que sa boutique d'applications en ligne

Des chercheurs de Kaspersky découvrent de façon fortuite le spyware ultrasophistiqué Slingshot, qui a réussi à échapper à toute détection depuis 2012

Microsoft améliore les capacités défensives de Windows Defender et Office 365 avec des techniques de détection du spyware gouvernemental FinFisher

HP : accusée d'avoir déployé un spyware dans une récente mise à jour sur Windows 10 à l'insu des utilisateurs, l'entreprise s'explique

Répondre avec citation

Répondre avec citation

A ce compte la on utilise plus rien

A ce compte la on utilise plus rien

Partager