Des joueurs de Fortnite, ayant installé un cheat, se sont vus infectés par un malware

qui installait un certificat racine auto-signé permettant une attaque MiM sur les sites HTTPS

Il y a quelques jours, nous partagions des statistiques sur Fortnite, le jeu vidéo de survie et de construction en coopération développé par People Can Fly et Epic Games disponible sur Windows, macOS, PlayStation 4, Xbox One, iOS, et depuis le 12 juin 2018 sur Nintendo Switch. Selon les statistiques de SuperData, Fortnite Battle Royale a atteint les 318 millions de dollars de recettes au cours de ce cinquième mois de l'année, toutes plateformes confondues. Une somme supérieure aux 296 millions du mois d'avril, bien que le pourcentage d'augmentation d'un mois à l'autre diminue. Le jeu en a profité pour se placer à la tête du top 10 de l’histoire des jeux qui ont généré le plus de revenus en un mois.

Mais la rançon de la gloire ne s’est pas fait attendre ; très vite, des acteurs malveillants se sont intéressés au jeu car ils y ont vu un nouveau vecteur d’attaques.

En effet, dans un billet de blog, Andrew Sampson, PDG de Rainway, explique : « Au petit matin du 26 juin, nous avons commencé à recevoir des centaines de milliers de rapports d'erreurs sur notre traqueur. Loin d’être enthousiasmée par un tel afflux d'événements un mardi, l'équipe d'ingénierie était un peu énervée ; après tout, nous n'avions pas publié de mises à jour de cette partie particulière de notre solution. Il est vite devenu clair que cette nouvelle vague d'erreurs n'était pas causée par quelque chose que nous faisions, mais par quelque chose que quelqu'un essayait de faire ».

Rainway utilise une technique connue sous le nom de whitelisting (liste blanche) qui permet aux clients de se connecter uniquement aux URL approuvées. Les adresses hébergeant les adresses frauduleuses - hébergées sur les domaines adtelligent.com et springserve.com - ainsi que le code JavaScript non autorisé qui les accompagnait, indiquaient clairement que le trafic était généré par des logiciels malveillants infectant un grand nombre de joueurs utilisant le service Rainway. Rainway est un service basé sur le cloud qui permet aux gens de jouer à des jeux PC à distance, similaire à PlayStation Now.

« Ce sont des tentatives d'appel de diverses plateformes publicitaires; la première chose que nous devrions noter est que Rainway n'a pas de publicités, ce qui a donc été directement très suspect. La première URL, en particulier, est du JavaScript qui tente d'agir et de se lancer dans une erreur, déclenchant notre journalisation. Pour des raisons de sécurité et de confidentialité, nous avons toujours inclus dans la liste blanche les URL et la portée de ce qu'ils peuvent faire à partir de Rainway - il semble maintenant avoir l'effet secondaire non intentionnel de faire la lumière sur un problème beaucoup plus vaste.

« Nous avons exclu immédiatement que nous avions été compromis d'une manière ou d'une autre et avons commencé à voir des logiciels publicitaires malveillants attaquer ces utilisateurs. Habituellement, nous passons outre étant donné que voir un utilisateur infecté n'est pas tout à fait surprenant, mais utilisateur après utilisateur nous avons vu une tendance se produire, et nous ne pouvions que nous quelle était la source.

« Alors que les erreurs continuaient à affluer, nous avons jeté un coup d'œil sur ce que ces utilisateurs avaient en commun. ils ne partageaient aucun matériel, leurs FAI étaient différents et tous leurs systèmes étaient à jour. Cependant, une chose s'est distinguée : ils ont tous joué à Fortnite ».

Pour le PDG, cela n’était pas très surprenant dans la mesure où Fortnite figure parmi les jeux les plus populaires, même parmi les utilisateurs de leur solution. D’ailleurs, en terme de nombre d’heures passées sur ce jeu, Rainway en compte par dizaines de milliers.

Certificat racine installé

Alors quelle pouvait être la source ? L’équipe a soupçonné que le logiciel malveillant a été propagé via l’un des innombrables logiciels de tricherie sur le jeu : « En vous rendant sur YouTube et en cherchant des hacks de Fortnite, vous trouverez des centaines de vidéos faisant la publicité des moyens de tricher et de générer de la monnaie gratuite dans le jeu ».

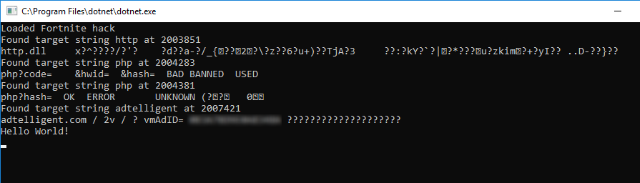

À cette fin, les ingénieurs de Rainway ont téléchargé des centaines de ces logiciels, qui promettaient des avantages aux joueurs qui s’en servaient, et les ont utilisé. « Bien qu’ils étaient effectivement tous malveillants, nous étions à la recherche d’un logiciel en particulier. Alors nous avons créé un petit utilitaire qui nous permettrait de scanner ces programmes à la recherche des références aux URL que nous avons détecté via les erreurs de journalisation ».

Après plusieurs heures, ils ont enfin trouvé ce qu’ils recherchaient. Ledit logiciel promettait aux joueurs de générer gratuitement de l’argent du jeu (appelée V-Bucks). Il leur a également promis l'accès à un « aimbot », qui ajuste les tirs de son personnage en permettant de tirer sur les adversaires sans aucun besoin de précision de la part du joueur. « Difficile d’y résister », a reconnu le directeur.

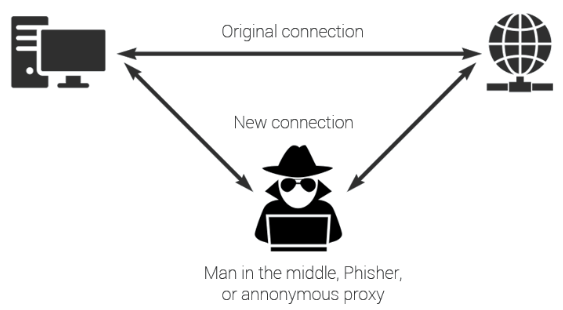

Lorsque les chercheurs ont exécuté l'application dans une machine virtuelle, ils ont découvert qu'elle installait un certificat racine auto-signé qui pouvait effectuer une attaque de type man-in-the-middle sur chaque site Web chiffré visité par l'utilisateur.

« L'adware a commencé à modifier les pages de toutes les demandes Web pour ajouter des tags pour Adtelligent et voila, nous avions trouvé la source du problème »

Les chercheurs de Rainway ont signalé le malware au fournisseur de services qui l'hébergeait. Le fournisseur de services a supprimé le logiciel malveillant et signalé qu'il avait été téléchargé 78 000 fois. En tout, le logiciel malveillant a généré 381 000 erreurs dans les journaux de Rainway. Les chercheurs ont également signalé l'abus à Adtelligent et Springserve. Adtelligent, a déclaré Sampson, n'a pas répondu, mais Springserve a aidé à identifier les publicités abusives et les a retiré de sa plateforme.

Sampson a également déclaré que Rainway a mis en place une défense connue sous le nom d'épinglage de certificat. L'épinglage des certificats lie un certificat spécifique à un nom de domaine donné afin d'empêcher les navigateurs d'approuver des certificats TLS frauduleux qui sont auto-signés par un attaquant ou qui sont diffusés par inadvertance par une autorité de confiance du navigateur. Bien que l'adoption de l'épinglage des certificats soit un bon moyen de défense en profondeur, elle ne protégerait malheureusement pas les utilisateurs contre les certificats racine installés pour effectuer des attaques de type man-in-the-middle, comme l'ont averti les chercheurs de Google. Cela signifie que le logiciel malveillant peut lire, intercepter ou altérer le trafic de tout site protégé par HTTPS sur Internet.

La vague d'infections est la dernière mise en garde sur les risques d'installer des logiciels fournis par des sources inconnues.

Source : blog Rainway

Fortnite a généré plus de 318 millions de dollars de recette uniquement durant le mois de mai, selon les statistiques de SuperData

Niantic, l'éditeur de Pokémon Go, montre les progrès qu'il a réalisé en matière de réalité augmentée et donne un aperçu des possibilités aux devs

Tim Cook pense que le pistage sur les publicités en ligne est « effrayant », et encourage l'IA et la réalité augmentée

Mozilla lance le projet Firefox Reality, un navigateur Web pour les casques de réalité virtuelle et réalité augmentée autonomes

Dix tendances technologiques qui pourraient marquer les entreprises en 2018, de l'intelligence artificielle à la réalité augmentée

Répondre avec citation

Répondre avec citation

Partager