73 % des brèches de sécurité dans les réseaux d'entreprises sont dues aux applications web

selon Kaspersky Lab

A cause des risques de sécurité et les changements rapides en industrie, les dépenses en sécurité vont dépasser 124 milliards de dollars en 2019, c’est les pronostics du cabinet d’étude Gartner. Si les entreprises multiplient les budgets alloués à la sécurité informatique, c’est en raison de la multiplication des attaques qui deviennent de plus ne plus sophistiquées.

Selon un nouveau rapport de Kaspersky Lab, le niveau de protection des entreprises contre les attaques de hackers externes a été évalué comme étant faible ou extrêmement faible dans 43 % des entreprises analysées. En même temps, le niveau de protection contre les hackers internes a été identifié comme étant faible pour 93 % des entreprises.

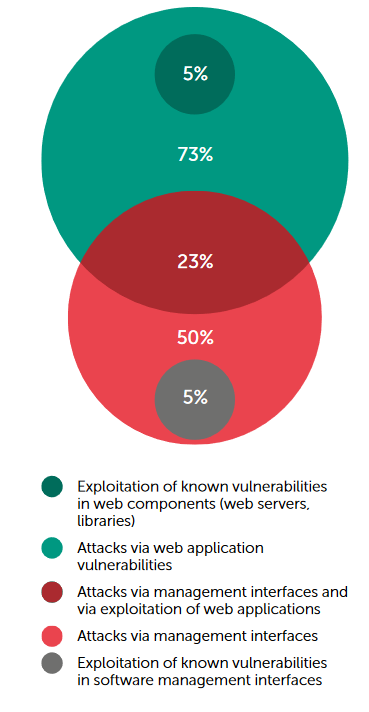

Vecteurs d’attaque utilisés pour pénétrer un périmètre réseau

La plupart des vecteurs d’attaques ont été implémentés avec succès en raison de filtres réseau inadéquats, un accès public aux interfaces de gestion, de faibles mots de passe et des vulnérabilités dans les applications web, a écrit Kaspersky Lab.

Malgré le fait que 86 % des entreprises analysées utilisent des logiciels obsolètes et vulnérables, seulement 10 % des vecteurs d’attaque utilisés pour pénétrer un périmètre réseau (28 % des entreprises analysées) ont exploité des vulnérabilités liées à l’absence de dernières mises à jour logicielles. Cela est dû au fait que l’exploitation de ces vulnérabilités peut causer un déni de service. Or il y a une priorité de garder les ressources clients opérationnelles au moment des tests, néanmoins les cybercriminels réels ne prennent pas en considération ce point au moment du lancement d’attaques, note Kaspersky. De ce fait, la firme de sécurité recommande d’avoir une bonne gestion des mises à jour, porter attention à la configuration de règles de filtrage réseau et l’élimination des vulnérabilités dans les applications web.

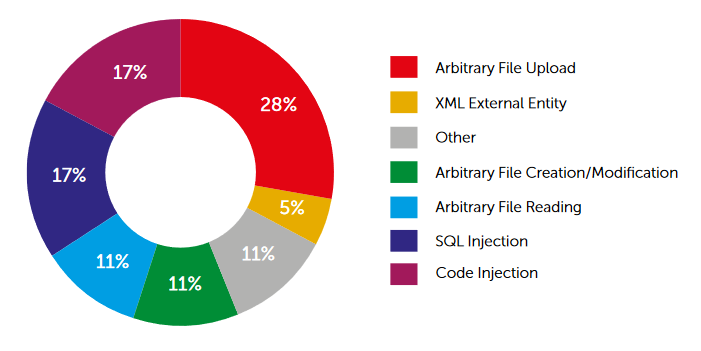

Attaques via les vulnérabilités se trouvant dans les applications web

Les vulnérabilités dans les applications web comptent pour trois quarts des attaques contre les réseaux d'entreprises

Les tests menés par Kaspersky montrent incontestablement que l’attention portée à la sécurité des applications web est insuffisante. Dans 73 % des vecteurs d’attaque implémentée, les vulnérabilités d’applications web ont été utilisées pour accéder aux périmètres de réseau. Des méthodes comme l’injection SQL, la lecture arbitraire de fichier et les XXE (XML eXternal Entity) ont été utilisées pour obtenir des informations sensibles comme les mots de passe ou leur hachage. Les mots de passe de comptes ont été utilisés pour développer des attaques à travers des interfaces de management disponibles publiquement.

Les vulnérabilités dans les applications web exploitées pour infiltrer les réseaux d'entreprises

Kaspersky recommande de faire passer des diagnostics de sécurité de manière régulière pour toutes les applications web accessibles publiquement. Un processus de management de vulnérabilités doit être implémenté ; les applications doivent être vérifiées après les changements de code ou la configuration de serveurs web.

Kaspersky publie annuellement un rapport de tests destiné aux spécialistes de la sécurité IT, le but étant de faire connaitre les vulnérabilités et les vecteurs d’attaque exploités par les hackers contre les systèmes modernes d’information dans les entreprises. En plus d’identifier ces vecteurs d’attaque, Kaspersky fournit aussi des recommandations pour mieux renforcer la sécurité.

« L'implémentation qualitative de simples mesures de sécurité comme le filtrage réseau et une politique de mots de passe permet d’augmenter considérablement le niveau de sécurité, » note Kaspersky Lab. « La moitié des vecteurs d’attaque auraient pu être éliminés en limitant l’accès aux interfaces de management. »

En plus de l’obsolescence de logiciels et l’implémentation faible de processus de sécurité IT dans beaucoup d’entreprises, Kaspersky a trouvé que les organisations gouvernementales sont les moins sécurisées avec 100 % de leurs applications web identifiées comme ayant des vulnérabilités à haut risque.

Source : securelist

Et vous ?

Pensez-vous qu'effectivement les entreprises négligent la sécurité de leurs systèmes et infrastructures ?

Quels enseignements tirez-vous de ce rapport de KAspersky destiné aux spécialistes de l

Voir aussi :

DEFCON 2018 : la vulnérabilité des machines à voter est de nouveau démontrée, quelques minutes ont suffi aux pirates pour en prendre le contrôle

Plus de 10 000 vulnérabilités ont déjà été découvertes durant le premier semestre 2018, d'après un rapport qui s'attend à la même tendance au 2S18

Le Cloud computing reste le principal risque entrepreneurial émergent pour le deuxième trimestre consécutif, d'après Gartner

Répondre avec citation

Répondre avec citation

Partager