salut,

Le scanner Emsisoft (sans les boucliers résident) est disponible gratuitement.

Pareil avec HimanPro, qui après la période d'essaie, ne fait que détecter sans supprimer. Quand même bon !

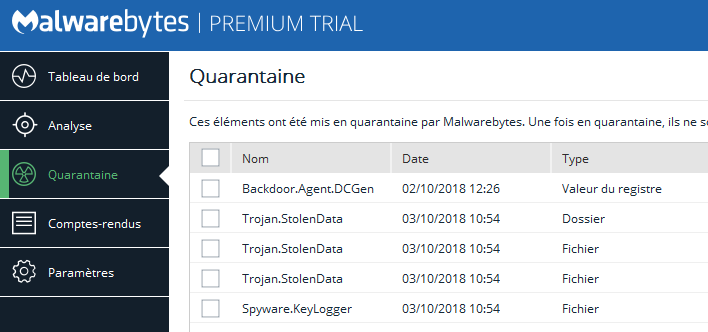

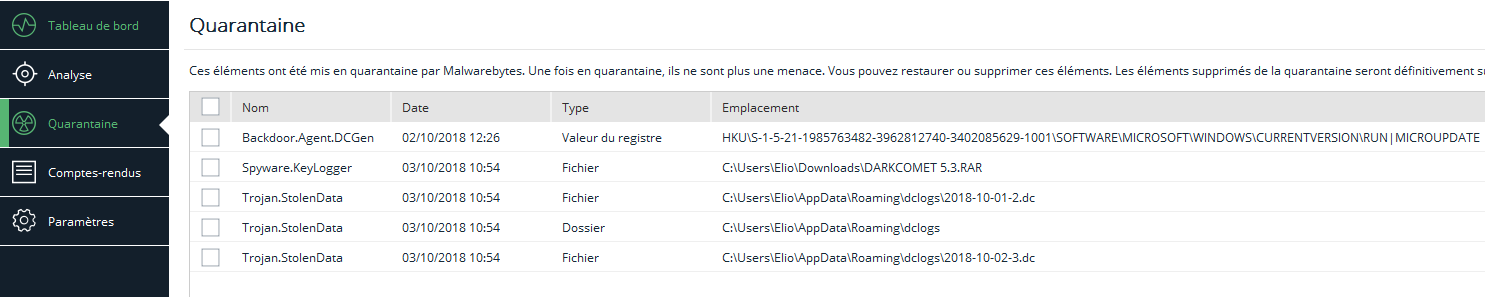

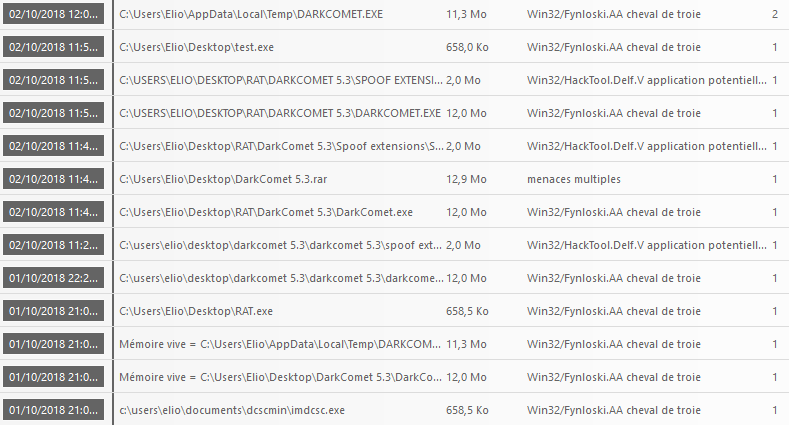

First. Avec ce qu'y a de détections. Important de modifier les mots de passe rapidement.

Réf. Fylnosik - https://www.virusradar.com/en/Win32_...AA/description

Apparemment cela date de 2011. Est-ce une nouvelle variante ?

Une constante se dégage.

Un point de chargement (ou plusieurs) est utilisé au Démarrage (dans WinLogon → userinit).

Le trojan peut s'auto-copier dans plusieurs répertoires.

Et des fichiers de Windows peuvent avoir été modifiés.

Un 2ième scanner d'antivirus comme celui de Kaspersky proposé, est toujours bon !

Pendant toute la journée mon Eset se battait avec un virus nommé Fylnosik ou un truc du genre

Avez vous essayé de virer le fichier vous même ?

Je me suis précipité vers mon antivirus

Aussi vite, sinon plus encore.

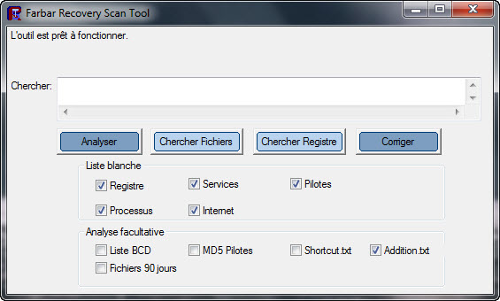

Vérifier les points de chargement traditionnels ;

- le démarrage, les services et les Tâches planifiées et les drivers.

Auxquels pourrait s'ajouter ;

- les Logiciels installé (et dans d'autres circonstances, les toolbars).

Un utilisateur avisé sait en tout temps, quels sont les objets/processus qui sont chargés dans ces points de chargement.

Cela doit être vérifié régulièrement et assurément après chaque installation de logiciel.

P.S.

MSconfig [Démarrage] vs le Démarrage dans le Gestionnaire de tâches de Windows 10.

Contrairement au Gestionnaire de tâches de Windows 10, qui n'affiche que la description et l'éditeur sans les fichiers.

MSconfig affiche ; les \Run du registre et les répertoires de Démarrage.

Ainsi que la description, l'éditeur et leurs fichiers .Exe présent.

Donc. Avec Windows10, encore préférable d'utiliser MSconfig [Démarrage].

Les fichiers de Windows au Démarrage.

Si CMD.exe et Explorer.exe peuvent être suivit d'une adresse http//.. de pub.

Wscript.exe peut être suivit d'un fichier .VBS ou .VBE, servant à infecter des supports USB branchés.

Comme avec Rundll32.exe qui sert à lancer un fichier .DLL.

Souvent le message d'erreur ; Rundll32 fichier manquant.

Vient de l'antivirus qui a supprimé un fichier .DLL, parce que s'était une infection.

Bref. Si ces fichiers de Windows, ne servent pas systématiquement à lancer une infection.

L'objet ou le fichier qui les suit, doit être vérifié de près.

Évidemment.

Si un fichier de Windows(svchost.exe etc) vient d'un autre rép, que C:\Windows\System32\.. == infection.

Y a que Explorer.exe qui est dans C:\Windows\.

MSconfig [Services] vs Services.msc.

Parce que dans les services.msc on ne peut classer / différencier les services par éditeurs.

Préférable de commencer avec msconfig [Services]..en cochant ; Masquer les services Microsoft.

Et après.

Si le titre d'un service inconnu/inattendu dans msconfig, ne suffit pas à évaluer sa légitimité.

Là on va dans les services.msc pour vérifier le fichier avec le titre obtenu.

Aussi.

Pour supprimer un service dont le fichier a été supprimé.

Avec CMD ; Sc Delete TitreAbrégéDuService ..valable aussi avec les drivers.

Les Tâches planifiées.

Cliquer sur ; Bibliothèque du Planificateur de Tâches.

Et, si dans la fenêtre centrale, le titre d'une tâche ne suffit pas.

Alors, vérifier le ficher dans l'onglet [Actions].

«« Vérifier aussi (s'il y a) les sous-répertoires, autres que ceux de Microsoft et WPD. »»

.

Répondre avec citation

Répondre avec citation

.

.

Partager