93 % des Français utilisent des mots de passe faibles, d'après une enquête d'Avast

qui met la lumière sur les pratiques des Français en la matière

D’après une enquête d’Avast menée auprès de 1 305 utilisateurs d’Avast en France en décembre 2018 et janvier 2019., les Français ne protègent pas correctement leurs comptes sur Internet. Il en ressort que 93 % des Français n’incluent pas tous les éléments suivants lors de la création de leurs mots de passe : chiffres, caractères spéciaux, lettres majuscules et minuscules, et qu’ils ne créent pas de mots de passe d’au moins 10 caractères. L’enquête a également révélé que plus de la moitié des Français (51 %) utilisent le même mot de passe pour protéger plusieurs comptes, ce qui augmente le risque de piratage de ces derniers.

Trop d’informations personnelles

De nombreux Français incluent dans leurs mots de passe des données personnelles, souvent disponibles sur leurs comptes de réseaux sociaux, et qui peuvent être exploitées par les cybercriminels, comme par exemple :

- Leur propre nom ou le nom d’un membre de leur famille (20 %) ;

- Le nom de leur animal de compagnie (13 %) ;

- Leur date de naissance (15 %) ;

- Des mots liés à leur activité favorite (9 %) ;

- Une partie de leur adresse (6 %) ;

- Le nom de leur livre ou film préféré (4 %) ;

- Des noms de célébrités (3 %) ;

- Le nom du site Internet pour lequel le mot de passe est utilisé (3 %).

Des identifiants faibles

Malgré de nombreuses violations de données très médiatisées ces derniers mois, l’enquête révèle que les Français ne créent toujours pas de mots de passe forts. En particulier, bon nombre omettent de :

- Choisir des mots de passe d’au moins 10 caractères et d’inclure des chiffres, des caractères spéciaux et des lettres majuscules et minuscules (93 %) ;

- Définir des mots de passe d’au moins 10 caractères et d’inclure des chiffres et des caractères spéciaux (91 %).

« Les cybercriminels recueillent des données personnelles, comme les identifiants de connexion, auprès de diverses sources, y compris à partir de violations de données, et les vendent à d’autres cyberpirates pour qu’ils les exploitent. Les multiples transferts de données sur le darknet ont récemment attiré l’attention avec la publication de la Collection #1, qui contenait 87 Go de données personnelles volées, dont plus de 770 millions d’adresses e-mail, explique Luis Corrons, Security Evangelist, chez Avast. Créer des mots de passe forts et uniques pour chaque compte en ligne est presque impossible, c’est pourquoi les internautes créent des mots de passe faibles et faciles à retenir, ou réutilisent les mêmes mots de passe pour plusieurs comptes en ligne. Les cybercriminels profitent de ce comportement pour essayer d’infiltrer des comptes, en tentant d’utiliser des informations personnelles pour deviner d’autres mots de passe, ou en achetant des identifiants divulgués sur le darknet pour se connecter à d’autres comptes. »

Une pratique risquée

Plus de la moitié (51 %) des répondants réutilisent les mêmes mots de passe pour protéger plusieurs comptes, et 84 % de ceux qui le font ont admis être conscients que cette pratique est risquée. Lorsqu’on leur a demandé pourquoi ils s’en tenaient encore à cette habitude, 50 % ont indiqué qu’ils ne pouvaient mémoriser qu’un nombre limité de mots de passe, 26 % ont répondu qu’ils ne trouvaient pas que les informations figurant sur leur compte étaient précieuses, et 18 % étaient trop paresseux pour changer leur mot de passe.

Vérification de piratage et modification des identifiants

66 % des Français n’ont jamais vérifié si leur adresse électronique avait été impliquée dans une violation de données. En moyenne, moins d’une personne sur quatre (20 %) a changé son mot de passe après avoir été informée d’une violation de données, 32 % ne l’ont jamais changé, 24 % le font une fois par an, 11 % tous les six mois, et seulement 13 % changent leur mot de passe au moins tous les trois mois ou plus souvent.

Lors de la création de mots de passe, il est important de garder en tête que ceux-ci :

- Doivent, dans la mesure du possible, comporter au moins 16 caractères, et inclure des chiffres et caractères spéciaux ;

- Ne doivent avoir aucun lien avec soi-même ou le service qu’ils protègent.

« Les utilisateurs devraient en outre utiliser l’authentification à deux facteurs lorsque cela est possible, explique Luis Corrons. Une autre méthode pour créer des mots de passe forts consiste à enchaîner des mots aléatoires, afin qu’ils possèdent au moins 16 caractères, mais soient plus faciles à retenir. L’utilisation d’un gestionnaire de mots de passe est la meilleure option, à laquelle, malheureusement, moins de 2 % des Français ont recours. »

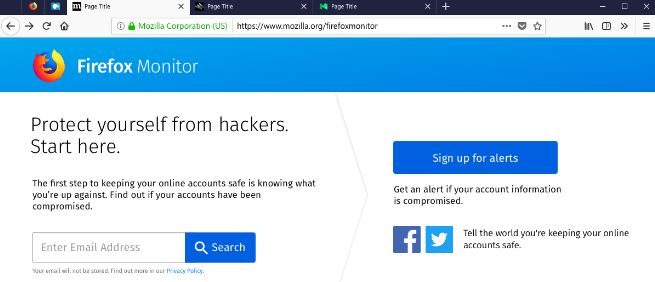

Mozilla et Troy Hunt travaillent sur un outil pour prévenir ses utilisateurs si leurs informations d'identification ont été compromises

En novembre 2017, nous vous annoncions que les ingénieurs de Mozilla travaillaient sur une fonctionnalité à venir dans Firefox qui allait prévenir les visiteurs d’un site si leurs informations d’identifications avaient été compromises. Le système de notification devait s’appuyer sur la base de données de Have I Been Pwned ?, le site Web développé par le chercheur en sécurité Troy Hunter qui indexe les violations de données publiques et permet aux utilisateurs de rechercher et de voir si leurs données ont été compromises dans l'un de ces incidents.

À ce moment là, l’outil n’était encore qu’un prototype et le système se résumait à afficher une barre de notification lorsqu’un utilisateur visite un site enregistré sur haveibeenpwned.com comme ayant été violé. Le système comprenait également un champ de saisie. Il faut dire que ce champ ne faisait rien, mais nous avons supposé qu'il est là pour permettre aux utilisateurs d’effectuer des recherches et voir si leurs données ont été exposées pendant la violation de sécurité du site qu’ils visitent.

En juin 2018, Mozilla a annoncé que, « dans les semaines à venir », il lancera son outil Firefox Monitor qui renverra les résultats du service Have I Been Pwned (HIBP). Firefox Monitor devait alors être initialement ouvert à environ 250 000 utilisateurs, principalement aux États-Unis, avec un calendrier de diffusion à suivre une fois les tests terminés.

Voici comment l’outil fonctionne

Plutôt que de passer toute l'adresse e-mail en texte brut de Firefox Monitor à HIBP, l’outil se sert de k-Anonymity de Cloudflare, qui envoie les six premiers caractères d'un hachage SHA-1 à HIBP, et est renvoyé avec les hachages correspondants le préfixe. Hunt a déclaré qu'en moyenne 185 hachages sont retournés.

Il a précisé que « Quand cette fonctionnalité a été lancée, Cloudflare a fait du bon travail sur un modèle "k-anonymity" qui fonctionne comme ceci : lors de la recherche d'un mot de passe HIBP, le client SHA-1 en fait un hash puis prend les cinq premiers caractères qu’il envoie à l'API. En réponse, une collection de hachages est retournée qui correspond à ce préfixe (477 en moyenne). En regardant le préfixe de hachage envoyé au service, je n'ai aucune idée de ce que le mot de passe est. Cela pourrait être n'importe lequel de ces 477 hash ou cela pourrait être quelque chose de totalement différent, je ne sais pas. Bien sûr, je pourrais toujours spéculer sur la base de la prévalence de chaque mot de passe, mais ce ne serait jamais rien de plus que cela - la spéculation ».

Pour des besoins de vie privée, Hunt a expliqué qu’il devait décider du nombre de caractères du hachage SHA-1 pour permettre la recherche de manière à ce qu'un nombre suffisamment important soit retourné pour n'avoir aucun moyen raisonnable de savoir quelle adresse était recherchée. Dans le même temps il fallait tenir compte du fait que le système devait pour répondre rapidement.

« Pour les mots de passe Pwned, ce nombre était de 5 caractères, ce qui donnait 16 ^ 5 plages de recherche possibles, ce qui, sur un ensemble de données de 500M, signifiait les 477 résultats susmentionnés par plage. Cependant, si j'avais utilisé 5 caractères avec les adresses e-mail 3.1B, chaque plage contiendrait une moyenne de presque 3K résultats qui commence à devenir assez important. Raison pour laquelle j’ai décidé de partir sur la base de 6 caractères, ce qui signifie 16 ^ 6 gammes possibles avec une moyenne de 185 résultats par gamme ».

Source : Avast

Et vous ?

Quelle politique votre entreprise a-t-elle adopté en matière de mot de passe ?

Comment choisissez-vous votre mot de passe ?

Quels conseils pouvez-vous donner en la matière ?

Les outils comme celui développé par Firefox pour prévenir si des informations d'identification ont été compromises vous semblent-ils constituer un pas dans la bonne direction ?

Voir aussi :

Le gouvernement américain admet qu'il ne sait pas si Assange a pu pirater un mot de passe pour Manning, selon un affidavit non scellé

Des failles sérieuses rendent le protocole WPA3 vulnérable aux attaques informatiques qui dérobent les mots de passe Wi-Fi, selon une recherche

Azure AD Password Protection disponible, la fonctionnalité de gestion de mots de passe réduit le risque d'attaques de type Password Spraying

La plupart des gestionnaires de mots de passe populaires présentent des vulnérabilités pouvant entraîner le vol de mots de passe, selon un rapport

Les pires mots de passe 2018 : « 123456 » trône en tête du classement pour la cinquième année consécutive et est suivi par « password » comme en 2017

Répondre avec citation

Répondre avec citation

Partager