Les développeurs de logiciels sont des cibles de choix pour les attaques d'hameçonnage

selon un rapport de Glasswall

L’hameçonnage est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité. Les techniques de l'hameçonnage ont considérablement évolué ces dernières années et ont atteint également d’autres domaines de l’informatique. Dans un nouveau bulletin sur les menaces d’Internet paru cette semaine, Glasswall, une société de cybersécurité, parle d’une nouvelle méthode d’hameçonnage dénommée « Evasive Spear Phishing », avec un mode opératoire un peu différent des autres techniques connues. Il est utilisé pour cibler un profil unique.

L’hameçonnage est une tactique bien connue. Le spear phishing va au-delà. Il désigne une variante de l'hameçonnage épaulée par des techniques d'ingénierie sociale, mais ne décrit pas des événements totalement uniques parmi des millions d'événements quotidiens qui se produisent dans l'infrastructure informatique. D’après le bulletin, Glasswall a découvert une autre méthode d’hameçonnage qui s’apparente au spear phishing, doté d’une particularité. La méthode baptisée « evasive spear phishing » est une méthode d’hameçonnage dans laquelle un acteur envoie un fichier malveillant unique à un destinataire.

Les professionnels de l’IT possédant souvent des emplois bien définis, il est courant qu’ils construisent un profil sur des réseaux sociaux professionnels tels que LinkedIn, Viadeo et Xing. Selon Glasswall, les attaquants peuvent exploiter cela pour découvrir les compétences et les intérêts spécifiques de leur victime potentielle et adapter un courrier électronique de spear phishing à leur intention. Cette menace présente l'un des risques commerciaux les plus importants en termes d'impact financier et de réputation, mais elle est également la menace la plus faible en termes de volume pour laquelle une entreprise doit se défendre.

D'après Glasswall, créer une attaque de type « evasive spear phishing » est clairement une méthode efficace, car elle serait à l'origine de 90 % des piratages et des violations de données. Le rapport a mentionné que les utilisateurs qui sont leurs cibles sont plus susceptibles de lancer involontairement un processus malveillant en tant que victime de spear phishing simplement parce que les courriels et les documents nuisibles qu'ils envoient sont tout à fait convaincants en tant que communications professionnelles légitimes. Néanmoins, leur objectif principal n’a pas changé pour autant.

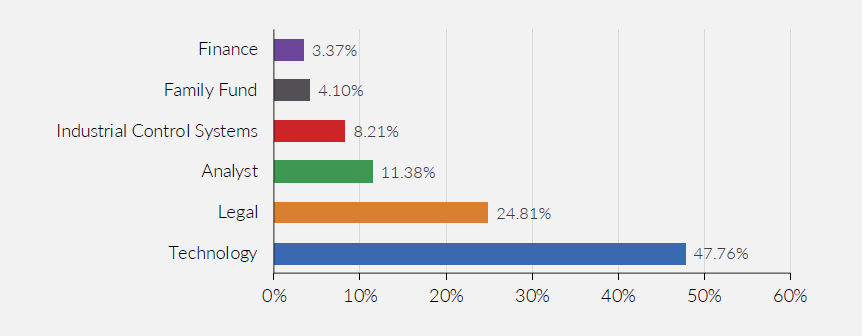

Leur objectif principal reste le vol d’informations ou de données extrêmement précieuses ou influentes pouvant être monétisées. Par contre, leurs cibles peuvent varier. À ce titre, l’étude de Glasswall lui a permis de démontrer que les développeurs de logiciels sont désormais les personnes les plus ciblées par les pirates informatiques menant des cyberattaques contre le secteur des technologies. Ils profitent des profils publics d'individus travaillant dans le secteur à fort taux de rotation pour les aider à mener leurs campagnes de phishing. Le rapport montre que près de 50 % des attaques sont dirigées vers le secteur technologique.

Selon Glasswall, le développeur de logiciels est le rôle le plus ciblé par les pirates informatiques qui s’attaquent au secteur des technologies, car les développeurs définissent la logique du programme et conçoivent ses différentes fonctionnalités. Ainsi, ils possèdent souvent des privilèges d'administrateur sur différents systèmes. Les attaquants peuvent voler les privilèges et les exploiter pour se déplacer latéralement sur les réseaux et atteindre leur objectif final. Les autres secteurs qui sont également victimes de ces attaques sont : la finance, la loi, les services professionnels (comptabilité) et les particuliers.

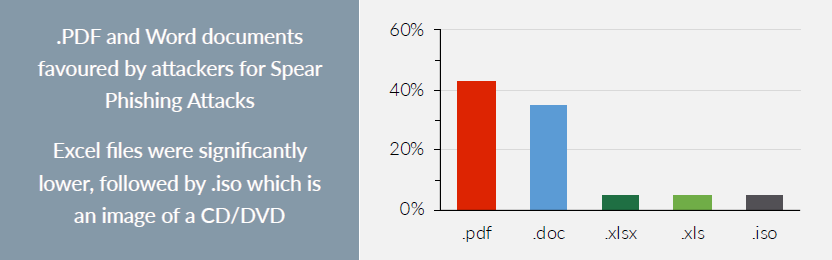

Glasswall a indiqué qu’il existe systématiquement deux armes principales que les attaquants utilisent pour effectuer le « evasive spear phishing » : les fichiers d’extension PDF et les anciens documents Word au format binaire (.doc de Word 97 à Word 2003). Ainsi, l’analyse de Glasswall a démontré que ces attaques tirent parti des formats de fichiers quotidiens, parmi lesquelles 43 % étaient des fichiers d’extension PDF et 35 % étaient des documents Word au format binaire (.doc). Par ailleurs, Glasswall a également noté que les fichiers des attaquants contiennent un contenu très spécifique lié à l'entreprise et aux cibles humaines.

Cela indique que les attaquants prennent le temps de rédiger des documents PDF et des documents Word convaincants avec des repères visuels tels que des logos de société ou un texte écrit faisant référence à des factures ou à des paiements, de manière à masquer le but malveillant voilé de la pièce jointe. Plus important, le fait que tous ces fichiers ne font pas réellement quelque chose d'immédiatement évident ou suspect pour l'utilisateur garantit que l'attaque est à la fois évasive et silencieuse. Si le spear phishing évasif est la technique d’hameçonnage la plus utilisée aujourd’hui, comment peut-on s’en protéger ?

Une partie importante de la stratégie globale des attaquants qui utilisent cette catégorie d’hameçonnage est la collecte de renseignements et la reconnaissance afin que leur méthode de phishing évasif puisse être livrée avec une précision chirurgicale. Le rapport de Glasswall, qui n’en est qu’à sa première partie, n’a pas fournir de mode de prévention potentielle contre ce type d’attaque. Cela dit, une des façons dont les victimes potentielles pourraient se rendre moins vulnérables aux attaques serait d’afficher moins d'informations à leur sujet dans leurs profils publics. Mais cela ne suffira pas forcément. De plus, étant donné le nombre de personnes qui cherchent du travail aujourd’hui, cela peut ne pas être pratique pour tout le monde.

Source : Glasswall

Et vous ?

Qu'en pensez-vous ?

Les résultats du rapport vous paraissent-ils fiable ou pas ?

Avez-vous déjà été victimes d'une attaque d'hameçonnage ? Partagez votre expérience.

Pensez-vous que les développeurs soient vraiment plus exposés à l'hameçonnage que d'autres professionnels ? Pourquoi ?

Voir aussi

La moitié des sites de phishing sont en HTTPS alors que pour les internautes, le HTTPS indique qu'il s'agit d'un site légitime

Des hackers profitent du lancement du RGDP pour lancer des attaques de type « phishing ». Airbnb s'offusque de l'utilisation de son image

Phishing : une nouvelle technique se répand avec le HTML5. Elle contourne le blacklistage des URL malicieuses

Répondre avec citation

Répondre avec citation

Partager