NordVPN admet que des hackers ont eu accès à l'un de ses serveurs en mars 2018,

suite à une polémique portant sur le degré de sécurité qu'elle propose à sa clientèle

NordVPN, un fournisseur de réseau privé virtuel qui promet de « protéger votre vie privée en ligne », a confirmé avoir été victime d'un piratage. Son aveu intervient à la suite de la mise en lumière d'un incident de sécurité qui l'a frappée sur les réseaux sociaux, obligeant l'entreprise spécialisée dans le VPN à réagir.

La plateforme est au cœur d’une polémique portant sur le degré de sécurité qu’elle propose à sa clientèle. Le 20 octobre, il a été constaté que l’infrastructure de NordVPN a été compromise et que des clés privées de chiffrement (qui ont expiré) ont pu être récupérées, ce qui permettait potentiellement à quiconque de faire tourner ses propres serveurs imitant NordVPN. L’incident a été confirmé le 21 octobre par NordVPN, mais sa portée a été fortement remise en question.

NordVPN a déclaré qu'un de ses serveurs a été victime d'une violation de licence en mars 2018, exposant certaines des habitudes de navigation des clients qui utilisaient le service VPN pour protéger leurs données. NordVPN indique que le serveur, situé en Finlande, ne contenait ni journaux d'activité, ni noms d'utilisateur, ni mots de passe. Mais l’attaquant aurait pu voir quels sites Internet étaient visités par les utilisateurs au cours de cette période, bien que le contenu des sites Web ait probablement été masqué du fait du chiffrement.

Les serveurs en cause étaient loués et NordVPN explique que l’assaillant a exploité un service de « remote management » (un système de gestion à distance) non sécurisé qui a été laissé par ledit prestataire. Or, assure l’entreprise, elle ignorait qu’un tel dispositif existait. Le serveur était vulnérable entre le 31 janvier 2018 et le 20 mars 2018, mais NordVPN estime que l'accès non autorisé n'a eu lieu qu'une seule fois et en mars.

Au cours des deux dernières années, NordVPN est devenu beaucoup plus populaire grâce à une campagne publicitaire intense. Vous entendrez souvent les publicités NordVPN au milieu de podcasts ou vous trouverez un hôte de YouTube interrompant ses discussions pour expliquer comment NordVPN peut protéger votre vie privée en masquant vos habitudes de navigation. La société a positionné son produit, qui envoie votre trafic via des serveurs situés dans d’autres villes ou pays, afin de masquer vos habitudes de navigation, comme un moyen facile de préserver votre confidentialité en ligne, mais la faille du serveur pourrait nuire à cette promesse pour les clients potentiels.

Les éclaircissements de NordVPN

Sur le blog de l'entreprise, Daniel Markuson, expert en cybersécurité, a déclaré :

« Il y a quelques mois, nous avons appris qu'en mars 2018, qu'il y a eu un accès sans autorisation à l'un des centres de données en Finlande où nous louions nos serveurs. L’attaquant a obtenu l’accès au serveur en exploitant un système de gestion à distance non sécurisé laissé par le fournisseur du centre de données. Nous ne savions pas qu'un tel système existait. Le serveur lui-même ne contenait aucun journal d'activité de l'utilisateur. Aucune de nos applications n’envoie des informations d’authentification créées par les utilisateurs pour l’authentification. Les noms d’utilisateur et les mots de passe n’ont donc pas pu être interceptés. Le fichier de configuration exact trouvé sur Internet par les chercheurs en sécurité a cessé d'exister le 5 mars 2018. Il s'agissait d'un cas isolé et aucun autre fournisseur de centre de données que nous utilisons n'a été affecté.

« Une fois que nous avons appris l'incident, nous avons immédiatement lancé un audit interne complet pour vérifier l'ensemble de notre infrastructure. Nous avons vérifié deux fois qu'aucun autre serveur ne pourrait être exploité de cette façon et avons commencé à créer un processus permettant de déplacer tous nos serveurs vers la RAM, processus qui sera achevé l'année prochaine. Nous avons également relevé la barre pour tous les centres de données avec lesquels nous travaillons. Maintenant, avant de signer avec eux, nous veillons à ce qu'ils répondent à des normes encore plus élevées.

« Lorsque nous avons appris la vulnérabilité du datacenter il y a quelques mois, nous avons immédiatement résilié le contrat avec le fournisseur de serveurs et détruit tous les serveurs que nous avions loués. Nous n'avons pas révélé l'exploit immédiatement, car nous devions nous assurer qu'aucune de nos infrastructures ne pourrait être exposée à des problèmes similaires. Cela ne pourrait pas être fait rapidement en raison de la quantité énorme de serveurs et de la complexité de notre infrastructure.

« La chronologie est la suivante : le serveur concerné a été créé et ajouté à notre liste de serveurs le 31 janvier 2018. Le centre de données a constaté la vulnérabilité qu'il avait laissée et a supprimé le compte de gestion à distance sans nous en avertir le 20 mars 2018. Le datacenter a mis le doigt sur la vulnérabilité dont il souffrait et a supprimé le compte de gestion à distance sans nous le faire savoir le 20 mars 2018. Nos techniciens ont découvert que le fournisseur avait ce compte dont ils ne nous avaient pas parlé des mois à l'avance. Nous avons ensuite immédiatement pris des mesures pour auditer l’ensemble de notre réseau de serveurs et avons accéléré le chiffrement de tous nos serveurs.

« La clé TLS expirée a été prise au moment où le centre de données était exploité. Cependant, la clé n’a pas pu être utilisée pour déchiffrer le trafic VPN d’un autre serveur. Sur la même note, le seul moyen possible d’abuser du trafic de sites Web était de lancer une attaque personnalisée et complexe par MiTM afin d’intercepter une seule connexion tentant d’accéder à nordvpn.com ».

Commentant cette déclaration, Tom Okman, un membre du conseil consultatif technique de NordVPN, a déclaré : « des attaquants potentiels auraient pu uniquement accéder à ce serveur, intercepter le trafic et voir quels sites Web les gens consultent - pas le contenu, mais uniquement le site Web - pendant une période limitée, uniquement dans cette région isolée ».

Okman a assuré que NordVPN change généralement le serveur auquel chaque utilisateur est connecté toutes les cinq minutes environ, mais que les utilisateurs doivent choisir le pays via lequel ils se connectent. Cela signifie que les utilisateurs n'auraient probablement été affectés que pendant des périodes intermittentes. La faille aurait également pu toucher uniquement les utilisateurs qui se connectaient via la Finlande, où se trouvait le serveur concerné.

NordVPN indique que les informations extraites du serveur n’auraient pas pu être utilisées pour déchiffrer le trafic d’un autre serveur. La société reconnaît qu'une clé de chiffrement volée, qui a maintenant expiré, aurait pu être utilisée pour mener une attaque de type MITM, le pirate se faisant passer pour un serveur NordVPN. Mais NordVPN affirme qu'une telle attaque devrait être « personnalisée et compliquée » et ne s'appliquer qu'à une seule personne à la fois.

Okman a déclaré que la société ne pensait pas qu’une information avait été prise, mais que NordVPN informerait ses clients de la violation par courrier électronique. « Je n'appellerais pas cela un piratage », a déclaré Okman. « Il s'agit d'une atteinte isolée à la sécurité. Le mot "piratage" est trop puissant dans ce cas ».

Aucun autre de ses serveurs (il y en a plus de 3 000) n'a été touché par ce problème

Selon NordVPN, aucun autre de ses serveurs (il y en a plus de 3 000) n’a été touché par ce problème. L'entreprise assure d'ailleurs avoir appris entre autres des leçons sur la communication :

« Pour résumer, début 2018, un centre de données isolé en Finlande a été accédé sans autorisation. Cela a été réalisé en exploitant une vulnérabilité de l’un de nos fournisseurs de serveurs qui ne nous avait pas été révélée. Aucune information d'identification d'utilisateur n'a été interceptée. Aucun autre serveur de notre réseau n'a été affecté. Le serveur concerné n'existe plus et le contrat avec le fournisseur de serveur a été résilié.

« Même si un seul des 3000 serveurs que nous avions à l'époque était affecté, nous n'essayons pas de minimiser la gravité du problème. Nous avons échoué en faisant appel à un fournisseur de serveur peu fiable et aurions dû mieux faire pour assurer la sécurité de nos clients. Nous prenons tous les moyens nécessaires pour renforcer notre sécurité. Nous avons subi un audit de sécurité des applications, nous travaillons actuellement sur un deuxième audit sans journaux et nous préparons un programme de prime aux bogues. Nous ferons de notre mieux pour maximiser la sécurité de chaque aspect de notre service et l'année prochaine, nous lancerons un audit externe indépendant sur l'ensemble de notre infrastructure pour nous assurer de ne rien manquer d'autre.

« Avec cet incident, nous avons tiré d'importantes leçons sur la sécurité, la communication et le marketing ».

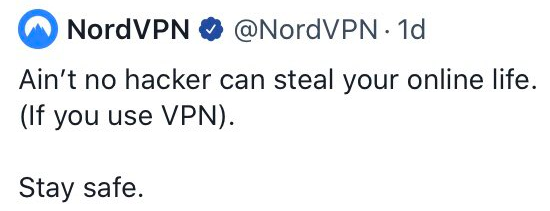

Pourquoi parle-t-il de leçon de marketing ? En fait, en parallèle, NordVPN a également supprimé un tweet promotionnel qui défiait les hackeurs : « aucun hacker ne peut voler votre vie en ligne (si vous utilisez VPN). Restez en sécurité ». Finalement, l’entreprise a jugé préférable de le retirer devant le tollé qui est vite apparu sur les réseaux sociaux et l’affaire du serveur compromis (mais le tweet a été immortalisé par une capture d'écran).

« Notre département marketing a publié une annonce sur Twitter qui a mis en émoi la communauté des spécialistes en sécurité informatique. […] Leur critique, comme toujours, a été rapide et précise, dénonçant l’excès du message. L’annonce a été retirée juste après avoir été remarquée par notre direction. […] Nous l’avons supprimée parce que le texte manquait de contrôle éditorial », explique la société.

Pour certains, c'est ce message provocateur aurait poussé des hackeurs à s’en prendre à NordVPN. Toutefois, la chronologie des évènements relatée par NordVPN montre qu’il n’y a pas de causalité entre les deux évènements, puisque l’exploitation de la brèche a eu lieu il y a plus d’un an.

Il faut souligner que plusieurs autres fournisseurs de VPN auraient pu avoir noté un accès non autorisé à peu près à cette période. Des documents similaires publiés en ligne suggèrent que TorGuard et VikingVPN pourraient également avoir été compromis. Un porte-parole de TorGuard a déclaré qu'un « serveur unique » avait été compromis en 2017, mais a nié l'accès à tout trafic VPN. TorGuard a également publié une déclaration détaillée à la suite d’une publication sur le blog de mai, qui révélait pour la première fois l’infraction.

Sources : NordVPN (blog, tweet), TorGuard (1, 2)

Et vous ?

Faites vous usage d'un VPN ? Lequel ?

En général pourquoi en utilisez-vous un ?

Des raisons particulières pour avoir choisi celui dont vous vous servez ?

Que pensez-vous du défi lancé par la société sur son tweet : « aucun hacker ne peut voler votre vie en ligne (si vous utilisez VPN). Restez en sécurité » ?

Les explications de NordVPN vous semblent-elles convaincantes ?

La société aurait-elle dû, selon vous, parler de cet incident peu de temps après l'avoir découvert ou résolu ?

Voir aussi :

Airbus frappé par une série de cyberattaques contre des fournisseurs, les pirates ayant ciblé les VPN qui lient ces derniers au constructeur aéronautique, selon des sources de sécurité

CloudFlare annonce enfin la disponibilité générale de WARP, son service de VPN dont l'objectif est d'améliorer les performances et la sécurité de l'Internet mobile

Nombreux sont les produits VPN qui semblent être distincts mais sont tous gérés par la même poignée d'entreprises, d'après une enquête

Neuf VPN populaires pourraient être bloqués par la Russie dans 30 jours, s'ils ne bloquent pas l'accès de leurs utilisateurs aux sites web interdits

Répondre avec citation

Répondre avec citation

Partager