Lorsqu'il est bien géré, le shadow IT peut profiter à votre organisation.

Quelques pistes à explorer pour transformer ce phénomène en avantage concurrentiel

Le Shadow IT (parfois Rogue IT) est un terme fréquemment utilisé pour désigner des systèmes d'information et de communication réalisés et mis en œuvre au sein d'organisations sans approbation de la direction des systèmes d'information.

Alors que les entreprises souscrivent à de vastes initiatives de transformation numériques et à des expériences poussées, les employés utilisent leurs propres solutions et périphériques de productivité dans le cadre de cette pratique. Des tablettes personnelles aux outils de productivité en ligne en passant par le partage de fichiers et la collaboration sur le cloud, les employés recherchent des outils qui les aident à fonctionner plus efficacement et à suivre le rythme de leur activité. Ils rechercheront eux-mêmes ces solutions s’ils ne disposent pas de suffisamment d'options.

Mais malgré leurs meilleures intentions, les employés qui utilisent des technologies sans approbation du service informatique mettent la société en danger. Bien que de nombreuses applications semblent inoffensives, toute activité qui partage des fichiers et des données en dehors de la visibilité et du contrôle du service informatique risque de provoquer des fuites de données et une vulnérabilité du réseau.

Par exemple, lorsque les employés utilisent des comptes de partage de fichiers personnels pour contourner la taille du fichier ou les règles de sécurité, l'entreprise est exposée au piratage informatique, aux pertes d'informations d'identification, aux logiciels malveillants, etc. Sans compter que les applications cloud et mobiles, approuvées ou non, qui sont facilement accessibles aux employés qui souhaitent travailler plus efficacement sont légion.

Bien que les processus stricts semblent être un moyen simple d'atténuer les risques associés au Shadow IT, ils sont au mieux inefficaces, frustrant les employés professionnels de l'informatique ou non. Vouloir éliminer complètement le Shadow IT est semblable à serrer un ballon gonflable ; le problème n’est pas résolu, il est forcé dans une direction différente. En fait, les employés qui ont besoin d'une solution technologique ou qui sont frustrés par les règles vont tenter de contourner les processus, ce qui introduira encore plus de risques pour l'entreprise.

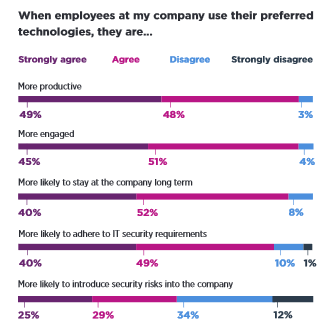

D'ailleurs, à en croire une enquête publiée par Entrust Datacard, le shadow IT n'a pas que des mauvais côtés : 97 % des professionnels de l'informatique s'accordent à dire que les employés sont plus productifs lorsqu'ils sont autorisés à utiliser leurs technologies préférées au travail.

Les entreprises peuvent-elles transformer le Shadow IT en avantage concurrentiel ?

La motivation derrière Shadow IT est bonne : les employés veulent simplement utiliser leurs technologies préférées sur leur lieu de travail pour faire leur travail. Les professionnels de l'informatique reconnaissent que la mise en œuvre d'un processus sans friction pour le déploiement de nouvelles technologies permet aux employés d'être plus productifs et contribue à la compétitivité de leur entreprise.

Les répondants au sondage ont indiqué en très grande majorité que les employés de leur entreprise sont plus productifs (97 %), engagés (96 %) et fidèles à l’entreprise à long terme (93 %) lorsqu'ils sont autorisés à utiliser leurs technologies préférées au travail. Et plus des trois quarts des personnes interrogées (77 %) pensent que leurs entreprises pourraient se démarquer de la concurrence si leurs dirigeants s’impliquaient davantage dans la recherche de solutions aux besoins de Shadow IT pour les professionnels de l'informatique ainsi que pour les autres collaborateurs.

Les employés recherchent de nouvelles et meilleures méthodes pour travailler, collaborer et innover. De plus, la prolifération d'applications de communication et de productivité basées sur le cloud simplifie plus que jamais l'utilisation de la technologie par les employés. Mais souvent, des processus d’approbation des technologies stricts et inefficaces entravent l’accès des employés à ces outils, nuisant ainsi à la santé générale des organisations.

Si le Shadow IT révèle des faiblesses légitimes dans le fonctionnement historique des départements informatiques, la solution n’est pas de l’éradiquer. Les organisations qui permettent à leurs employés d'utiliser les outils dont ils ont besoin pour accomplir leur travail gagneront à long terme.

Les employés ont besoin d’outils de communication pour la collaboration interne. Mais des processus informatiques stricts les incitent souvent à utiliser ces outils de manière non conforme. Les solutions de sécurité basées sur l'identité peuvent aider les responsables informatiques à s'assurer que les employés accèdent à leurs outils préférés en toute sécurité, ce qui évite aux utilisateurs de s'authentifier. Au lieu de cela, les données comportementales permettent à la technologie de savoir qui est l'utilisateur, de comprendre son intention et de prévenir les risques en temps réel.

Les processus lents d'approbation des technologies créent des frictions

Malgré les avantages de donner aux employés les outils dont ils ont besoin pour mieux travailler, l'enquête a révélé que la plupart des entreprises n'avaient pas mis en œuvre de processus transparents permettant aux employés de proposer de nouvelles technologies.

Seuls 12 % des services informatiques répondent à toutes les demandes de nouvelles technologies émanant d'employés. Les processus d'approbation informatiques lents frustrent les employés, les incitant à contourner les règles et à introduire encore plus de risques pour la sécurité au nom du travail accompli.

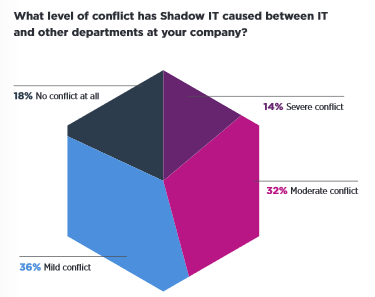

Les processus d'approbation technologiques lents entraînent également des tensions internes. Environ la moitié des employés (46 %) affirment que des processus lents génèrent des conflits modérés à graves entre le service informatique et les autres services des entreprises. La tension mène à des inefficacités et à une faible productivité, ce qui nuit aux activités de l'entreprise à long terme.

La plupart des répondants (80 %) estiment que leur entreprise doit être plus agile lorsqu'il s'agit de déployer les technologies suggérées par les employés, et 36 % affirment que le développement d'un processus clair permettant aux employés de demander des technologies aiderait les organisations à devenir plus agiles. Un peu moins de la moitié (42 %) ont déclaré qu'une politique plus claire décrivant la manière dont les employés peuvent demander des technologies les aiderait à introduire de nouveaux outils d'une manière plus compatible avec le service informatique.

« Les organisations ont besoin d'un changement de mentalité en ce qui concerne l'atténuation du Shadow IT et elles en ont besoin rapidement. Alors que les outils de productivité externes deviennent la norme pour la plupart des entreprises, les responsables informatiques doivent adopter une nouvelle approche de la sécurité.

« Lorsqu’il s’agit d’intégrer de nouvelles applications cloud, les employés doivent pouvoir choisir dans une bibliothèque d’applications préalablement approuvée dans la boutique d'applications interne de l'entreprise. Les applications seront protégées par des méthodes d'authentification d'entreprise et élimineront les risques liés à l'utilisation de mots de passe dans diverses applications de cloud public.

« Lorsque les utilisateurs veulent une application non approuvée précédemment, le service informatique doit être équipé de plateformes d'authentification modernes, faciles à approvisionner, pouvant utiliser des protocoles tels que SAML (Security Assertion Markup Language) et Open ID pour se connecter rapidement au service d'authentification d'entreprise ».

Les employés ne réalisent pas forcément les conséquences

Malgré les conséquences potentielles massives associées à Shadow IT, de nombreuses entreprises n'ont pas réussi à les communiquer en interne. Le comportement des employés ne changera pas tant qu’ils ne comprendront pas vraiment la gravité des risques associés à Shadow IT.

Plus de trois personnes interrogées sur quatre (77 %) pensent que d'ici 2025, le Shadow IT deviendra un problème plus important dans leurs entreprises si rien n'est fait. Cependant, plus du tiers (37 %) des professionnels de l'informatique déclarent que leurs entreprises n’ont toujours pas clairement défini les conséquences internes lorsque les employés utilisent de nouvelles technologies sans autorisation du service informatique.

La plupart des personnes interrogées (80 %) ont déclaré qu’elles se sentaient à l’aise pour parler des préoccupations de Shadow IT, indiquant que c’était une préoccupation prioritaire pour les organisations. Cependant, des processus rigides et des conséquences peu claires empêchent les professionnels de l'informatique de donner suite à leurs préoccupations.

Parmi les 20 % de personnes interrogées qui ont déclaré ne pas se sentir à l’aise pour parler des préoccupations du service informatique face au Shadow IT, la plupart ont fait valoir qu'elles ne voulaient pas mettre quelqu'un en difficulté.

« Les responsables informatiques et les dirigeants doivent créer un environnement dans lequel les employés sont encouragés à s'exprimer sur les problèmes liés à l'informatique fantôme et à collaborer pour définir les réponses et conséquences appropriées. Dans cet environnement, votre entreprise gagne l'adhésion et comprend parfaitement la gravité des risques.

« Au fur et à mesure que les conséquences financières et réglementaires des atteintes à la sécurité des données deviennent plus courantes, les services informatiques et de la conformité peuvent également s'attaquer de plus en plus au comportement des employés qu'ils jugent inapproprié ».

Un phénomène qui prend de l'ampleur en France

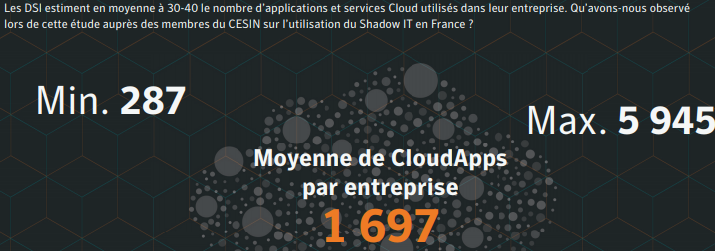

L'année dernière, le CESIN (Club des experts de la sécurité de l’information et du numérique) et Symantec ont dévoilé les résultats d’une étude menée en collaboration sur le Shadow IT.

Alors que l’estimation moyenne d’applications cloud connues par entreprise est de 30 à 40, le rapport a révélé qu’une moyenne de 1700 CloudApps sont véritablement utilisées par entreprise. L’inventaire réalisé dénombre 287 solutions connues ou inconnues pour le minimum recensé par entreprise, et 5945 au maximum. Une fois les applications SaaS officielles éliminées, le nombre de services inconnus par entreprise, donc en mode shadow, reste impressionnant.

Et d’estimer que si la part de vie privée tolérée au bureau peut expliquer la présence de réseaux sociaux comme Facebook dans le TOP 10 des CloudsApps les plus utilisées ; le fait de retrouver Workplace by Facebook dans le Top 10 par utilisateur dans cette catégorie pour des entreprises qui n’ont pas souscrit à ce service de manière officielle comme solution de Réseau Social d’Entreprise, peut poser question.

Le rapport a également proposé un autre domaine pour lequel l’entreprise doit étudier les risques de fuites de données : les outils de transfert d’information ou de partage de fichiers volumineux qui s’avèrent être utilisés en très grand nombre. Google Drive tient la première place du classement par utilisateur, tandis que Evernote arrive en 4e position devant Dropbox. Hightail et WeTransfer ressortent respectivement en 8e et 10e position du classement par trafic.

Il a également été noté la présence significative des sites Mega et Uptobox dans le Top 10 par trafic. Parmi tous ces services, il y en a sans doute certains pour lesquels l’entreprise aura souscrit un contrat, pour les autres, il s’agit une fois de plus d’un mode Shadow !

Pour sa part, Alain Bouillé, président du CESIN, présente le Shadow IT comme « un phénomène qui s’est développé avec la gratuité de nombreux services en ligne et auxquels les utilisateurs se sont inscrits sans toujours se rendre compte du danger que cela pouvait représenter pour le patrimoine informationnel de l’entreprise. »

Il explique que « Cela peut aller de la création d’un Réseau Social d’Entreprise hors contrôle de cette dernière avec des offres gratuites comme LinkedIn ou Facebook, à la constitution de services collaboratifs pour des besoins ponctuels en recourant à la gratuité avec à la clé une protection des données réduite à sa plus simple expression. La principale calamité en la matière restant les sites de partage de fichiers qui pullulent sur le WEB et dont la protection laisse le plus souvent à désirer ».

Les employés avec le plus de pouvoir utilisent souvent du software/hardware qui n'est pas approuvé par la DSI

Selon une étude de Snow Software, les employés sont fortement influencés par la technologie qu’ils utilisent tous les jours et investissent dans la technologie qu’ils utilisent tous les jours. Ces liens émotionnels peuvent les mettre en conflit avec les technologies de l’information et les intérêts de leur entreprise.

L’étude, réalisée auprès de 3 000 travailleurs dans le monde, a révélé que 46% des employés accédaient à des documents personnels sur leur appareil de travail sans la permission du service informatique. Étonnamment, 41 % des employés dans le monde se procurent des logiciels et des applications professionnels sans consulter le service informatique. Cela fait en sorte que l'utilisation de votre propre technologie pour faire votre travail est la deuxième infraction informatique la plus courante, se plaçant juste derrière les accès à d'autres types de contenu personnel comme des applications, de la musique, des vidéos et des photos.

Dans l’ensemble, les cadres (managers, directeurs, vice-présidents, les cadres dirigeants) ont presque deux fois plus de chances d’utiliser des logiciels et applications professionnels ou personnels non autorisés. Les vice-présidents et les cadres dirigeants (PDG, directeur financier, DSI, etc.) sont en tête ; ils utilisent des applications professionnelles (57 %) et des applications personnelles (51 %) sur leurs appareils de travail sans autorisation.

À l’opposé, les employés au bas de la pyramide des responsabilités sont ceux qui se comportent le mieux. Ils ne téléchargent que 25 % de logiciels de travail ou d'applications sans autorisation. Cependant, ils sont également plus susceptibles de penser que cela n'a pas d'incidence négative sur l'entreprise.

Les cadres étaient également plus susceptibles d'indiquer que le fait de demander l'autorisation au service informatique pour obtenir des logiciels et des applications professionnels les ralentissait et avait un impact sur les délais (42 %), ainsi que leur productivité (32 %). Les gestionnaires étaient les plus susceptibles de signaler que demander l'autorisation leur donnait l’impression d’être surveillés (46 %). Les employés au bas de la pyramide des responsabilités étaient presque deux fois plus susceptibles de dire que demander l'autorisation n'avait pas d'incidence sur leur travail (41 %).

Source : rapport

Et vous ?

Vous est-il déjà arrivé de vous servir d'un appareil ou d'une application non autorisée en entreprise ?

Quel en était le but principal ?

Estimez-vous que vous devez demander la permission au responsable informatique avant de vous servir d'un nouvel appareil ou d'une nouvelle application ?

Comment trouvez-vous le processus d'approbation de hardware / software dans votre entreprise ?

Pensez-vous que le Shadow IT peut être transformé en avantage concurrentiel ? Dans quelle mesure ?

Voir aussi :

Que se passe-t-il lorsque des employés utilisent un logiciel qui n'a pas été approuvé ? Quelques conseils face aux enjeux du Shadow IT

Les employés avec le plus de pouvoir utilisent souvent du software/hardware qui n'est pas approuvé par la DSI pour faire leur travail

Le CESIN publie les résultats d'une enquête sur les pratiques du Shadow IT en France, en collaboration avec Symantec

Le Shadow IT rend les organisations plus vulnérables aux cyberattaques selon des DSI anglais et allemands, le niveau d'exposition n'étant pas maîtrisé

Répondre avec citation

Répondre avec citation

Partager