Microsoft annonce que Windows va améliorer la vie privée des utilisateurs en adoptant le protocole DNS-over-HTTPS,

l'éditeur en présente les principes directeurs

Au moins six éditeurs de navigateurs Web prévoient ou prennent déjà en charge le protocole DNS-over-HTTPS (DoH) - qui permet de chiffrer le trafic DNS et contribue à améliorer la confidentialité de l’utilisateur sur Internet - sur leurs produits. Le protocole DOH semblait initialement bénéficier du soutien exclusif de Google et de Mozilla parmi les éditeurs de navigateurs Web. Mais des sources proches du dossier suggèrent qu’en réalité, les principaux fournisseurs de navigateurs Web (notamment Microsoft, Apple, Google, et Mozilla) prévoient d’implémenter cette technologie au sein de leur navigateur Web, sous une forme ou sous une autre. Chrome, Firefox, Opera, Vivaldi, Safari, Edge et Brave sont concernés par cette annonce.

Le protocole DNS-over-HTTPS a été l’un des sujets d’actualité de l’année, car il donne la possibilité aux navigateurs Web de masquer les requêtes et les réponses DNS dans le trafic HTTPS d’apparence normale afin de rendre le trafic DNS d’un utilisateur invisible. Il compromet par la même occasion la capacité des observateurs tiers du réseau - tels que les FAI - à détecter et filtrer le trafic de leurs clients. En théorie, la mise en œuvre à grande échelle de cette technologie permettrait aussi de lutter plus efficacement contre l’Eavesdropping et la manipulation de DNS par des attaques de l’homme du milieu.

Tandis que les défenseurs de la vie privée et les éditeurs de navigateurs dans leur grande majorité considèrent le DOH comme une aubaine pour les utilisateurs, les fournisseurs de services Internet et les fabricants d’appareils de sécurité réseau, plus sceptiques à l’égard de cette technologie, mettent en garde contre les dangers et abus qui découleraient de la mise en œuvre de ce projet. Aux USA par exemple, les géants de l’industrie des télécommunications et de la câblodistribution soutiennent que l’initiative DoH « pourrait interférer à grande échelle avec des fonctions Internet critiques et soulever des problèmes de concurrence des données ». Ils assurent par ailleurs que l’adoption de ce protocole va les empêcher de surveiller l’activité de leurs utilisateurs et qu’elle permettra à des acteurs tels que Google de transférer des millions d’utilisateurs vers leurs propres serveurs DNS, ce qui peut conduire à une concentration dangereuse du contrôle sur le DNS.

DoH sur Windows

Mais Microsoft ne veut pas se contenter d'incorporer se protocole dans son navigateur. Dans un billet de blog, l'entreprise a expliqué que

« Ici, au Windows Core Networking, nous souhaitons garder votre trafic aussi privé que possible, rapide et fiable. Bien que nous puissions et que nous abordions la vie privée des utilisateurs de différentes manières, nous aimerions aujourd’hui parler de DNS chiffré. Pourquoi ? Fondamentalement, le fait de prendre en charge les requêtes DNS chiffrées dans Windows ferme l'une des dernières transmissions de noms de domaine en texte brut restant dans le trafic Web commun.

« Fournir une prise en charge DNS chiffrée sans rompre la configuration existante de l'administrateur de périphériques Windows ne sera pas facile. Cependant, chez Microsoft, nous pensons que "nous devons traiter la vie privée comme un droit humain. Nous devons intégrer la cybersécurité de bout en bout à la technologie".

« Nous pensons également que l'adoption par Windows du DNS chiffré contribuera à améliorer la santé de l'écosystème Internet global. Nombreux sont ceux qui supposent que le chiffrement DNS nécessite une centralisation DNS. Cela n’est vrai que si l’adoption de DNS chiffré n’est pas universelle. Pour que le DNS reste décentralisé, il sera important que les systèmes d'exploitation clients (tels que Windows) et les fournisseurs de services Internet adoptent largement un DNS chiffré ».

Avec la décision prise de créer un support pour le chiffrement DNS, l'étape suivante consiste à déterminer le type de chiffrement DNS que Windows prendra en charge et comment il sera configuré. Voici les principes directeurs de l'équipe pour prendre ces décisions :

- Le DNS Windows doit par défaut être aussi privé et fonctionnel que possible, sans nécessiter de configuration utilisateur ou administrateur, car le trafic DNS Windows représente un snapshot de l'historique de navigation de l'utilisateur. Pour les utilisateurs Windows, cela signifie que leur expérience sera rendue aussi privée que possible par Windows prêt à l'emploi. Pour Microsoft, cela signifie que l'éditeur recherche des opportunités pour chiffrer le trafic DNS Windows sans modifier les résolveurs DNS configurés définis par les utilisateurs et les administrateurs système.

- Les utilisateurs Windows et les administrateurs soucieux de leur vie privée doivent être informés des paramètres DNS même s'ils ne savent pas encore ce qu'est DNS. De nombreux utilisateurs souhaitent contrôler leur confidentialité et recherchent des paramètres centrés sur la confidentialité, tels que les autorisations des applications sur l'appareil photo et l'emplacement, mais peuvent ne pas connaître ou connaître les paramètres DNS ou comprendre pourquoi ils sont importants et peuvent ne pas les rechercher dans les paramètres de l'appareil.

- Les utilisateurs Windows et les administrateurs doivent être en mesure d'améliorer leur configuration DNS en effectuant le moins d'actions simples possible. L'équipe doit veiller à ce que des connaissances spécialisées ou des efforts supplémentaires ne soient requis de la part des utilisateurs de Windows pour tirer parti du chiffrement DNS. Elle estime que les stratégies d'entreprise et les actions de l'interface utilisateur doivent être des actions que vous ne devez effectuer qu'une fois plutôt que d'avoir à les répéter.

- Les utilisateurs Windows et les administrateurs doivent explicitement autoriser le recours du DNS chiffré une fois configuré. Une fois que Windows a été configuré pour utiliser un DNS chiffré, s'il ne reçoit aucune autre instruction d'utilisateurs ou d'administrateurs Windows, cela signifie que le recours à un DNS non chiffré est interdit.

Sur la base de ces principes, Microsoft prévoit d’adopter DNS over HTTPS (ou DoH) dans le client DNS Windows. En tant que plateforme, Windows Core Networking cherche à permettre aux utilisateurs d'utiliser les protocoles dont ils ont besoin. L'équipe responsable se dit donc disposée à avoir d'autres options telles que DNS over TLS (DoT) à l'avenir. Pour le moment, elle accorde la priorité au support DoH comme le plus susceptible de fournir une valeur immédiate à tout le monde. Par exemple, DoH permet à Microsoft de réutiliser son infrastructure HTTPS existante.

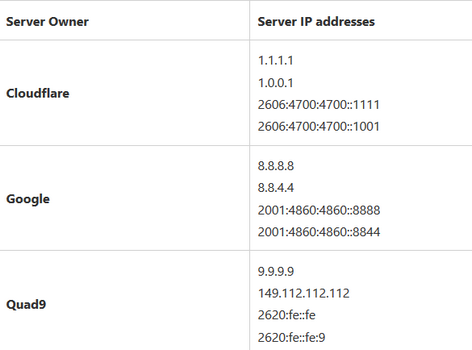

Pour son premier jalon, l'équipe a commencé par un simple changement : utiliser DoH pour les serveurs DNS sur lesquels Windows est déjà configuré. Il existe maintenant plusieurs serveurs DNS publics prenant en charge DoH, et si un utilisateur Windows ou un administrateur de périphérique en configure un aujourd'hui, Windows utilisera simplement le DNS classique (sans chiffrement) sur ce serveur. Toutefois, ces serveurs et leurs configurations DoH étant bien connus, Windows peut automatiquement passer à DoH tout en utilisant le même serveur. L'équipe estime que cette étape présente les avantages suivants :

- Nous n'apporterons aucune modification au serveur DNS que Windows ou le serveur DNS a été configuré pour être utilisé. Aujourd'hui, les utilisateurs et les administrateurs décident du serveur DNS à utiliser en sélectionnant le réseau auquel ils se connectent ou en spécifiant directement le serveur. Cette étape ne changera rien à ce sujet. Beaucoup de gens utilisent le filtrage de contenu DNS public ou ISP pour bloquer des sites Web offensants. Changer silencieusement les serveurs DNS approuvés pour résoudre les problèmes Windows pourrait contourner par inadvertance ces contrôles et frustrer nos utilisateurs. Nous pensons que les administrateurs de périphériques ont le droit de contrôler la direction de leur trafic DNS.

- De nombreux utilisateurs et applications qui souhaitent la confidentialité vont commencer à en tirer les avantages sans avoir à connaître le DNS. Conformément au principe 1, les requêtes DNS deviennent plus privées sans aucune action des applications ou des utilisateurs. Lorsque les deux ordinateurs d'extrémité prennent en charge le chiffrement, il n'y a aucune raison d'attendre l'autorisation d'utiliser le chiffrement !

- Nous pouvons commencer à comprendre les difficultés que pose l’application de la règle relative à la préférence de chiffrement. Conformément au principe 4, cette utilisation de DoH sera appliquée de sorte qu'un serveur confirmé par Windows pour prendre en charge DoH ne soit pas consulté via le DNS classique. Si cette préférence pour la confidentialité par rapport à la fonctionnalité provoque des perturbations dans les scénarios Web courants, nous le saurons plus tôt.

« Pour les jalons futurs, nous devrons créer pour les utilisateurs des moyens plus respectueux de la vie privée de découvrir leurs paramètres DNS dans Windows et de les rendre compatibles avec DoH. Cela donnera aux utilisateurs, administrateurs de périphériques et administrateurs d'entreprise la possibilité de configurer explicitement les serveurs DoH.

« Pourquoi annoncer nos intentions avant que DoH soit disponible pour Windows Insiders ? Les DNS chiffrés suscitant de plus en plus d'attention, nous avons estimé qu'il était important de préciser nos intentions le plus tôt possible. Nous ne voulons pas que nos clients se demandent si leur plateforme de confiance adoptera ou non des normes de confidentialité modernes ».

Source : Microsoft

Et vous ?

Que pensez-vous de cette décision de Microsoft ?

Que pensez-vous du protocole DoH ?

L'avez-vous déjà essayé sur votre navigateur ?

Si vous êtes sur Windows, pourriez-vous envisager de l'essayer ?

Quels pourraient, selon vous, être les freins à son adoption ?

Voir aussi :

Le DNS-over-HTTPS finira probablement par être déployé sur tous les navigateurs, malgré l'opposition des FAI, le support du DoH est déjà effectif sur Edge, Firefox, Opera, Vivaldi, Chrome et Brave

Les grands FAI américains ne sont pas emballés par les projets de Google concernant le chiffrement DNS, voici pourquoi ils s'opposent à la mise en place du protocole DoH sur Chrome

Ungleich : désactivez Firefox DNS-over-HTTPS (DoH), maintenant, car c'est très mauvais pour nous tous, à bien des égards

Google va exécuter l'expérience DNS-over-HTTPS (DoH) dans Google Chrome, à partir de la version 78 du navigateur dont le lancement est prévu pour fin octobre prochain

Répondre avec citation

Répondre avec citation

Partager