Sécurité : les auteurs de rançongiciels exposent désormais les institutions qui refusent de payer en publiant leurs noms ainsi que leurs données

Sur des sites web traditionnels

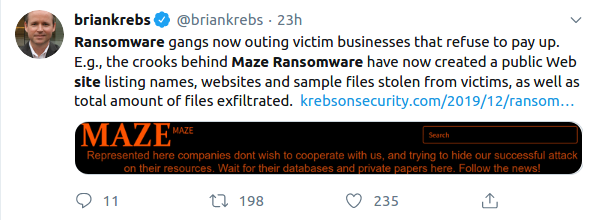

Un rapport de MalwareBytes paru au deuxième trimestre de l’année qui s’achève fait état de ce que les attaques de rançongiciels dirigées contre les entreprises ont connu une forte recrudescence en début d’année ; en comparaison, celles qui ciblaient les particuliers étaient en baisse. La tendance est compréhensible quand on sait que l’objectif des auteurs de ces logiciels malveillants est de se faire de l’argent sur le dos de leurs victimes. Il faut donc frapper où l’on est le plus susceptible d’obtenir le retour escompté : le paiement de la rançon. Jusqu’ici, le schéma classique était pas de paiement, pas de restitution des contenus chiffrés par le rançongiciel. Dans une publication parue il y a peu, le journaliste spécialisé en cybersécurité (Brian Krebs) rapporte que les auteurs de rançongiciels ont décidé de passer à la vitesse supérieure…

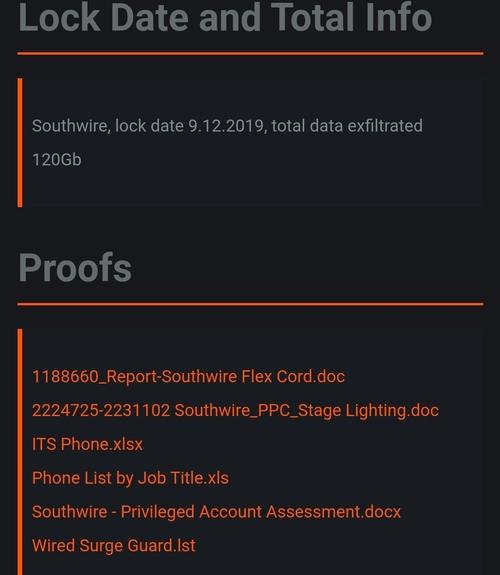

Les auteurs du ransomware Maze ont mis sur pied un site web (sur le Clearnet) sur lequel ils font paraître des informations relatives à leurs victimes : date initiale de l'infection, listing des fichiers volés, volume total de fichiers exfiltré ainsi que les adresses IP et les noms des serveurs infectés par leur rançongiciel. Brian Krebs fait aussi état de ce que l’on retrouve des publications dans le même genre sur le dark web.

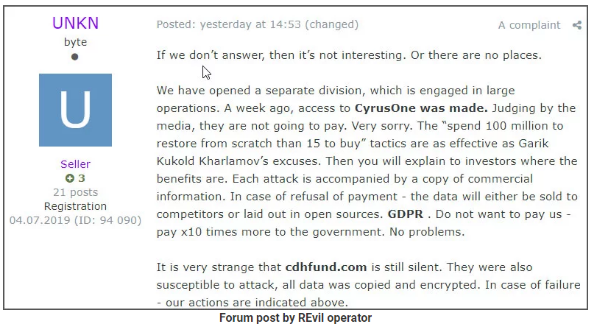

Grosso modo, l’objectif est de décupler la pression sur les institutions concernées afin de les amener à payer la rançon. « À chaque attaque, nous nous assurons d’effectuer une copie de vos informations commerciales. En cas de refus de payer, les données seront soit vendues à des compétiteurs, soit publiées en open source. Vous avez le choix entre nous rendre satisfaction ou payer dix fois plus au gouvernement puisque le RGPD s’applique », peut-on lire sur un post de forum dark web.

Southwire, le plus important fabricant de fils et de câbles en Amérique du Nord, fait partie des entreprises listées sur le site de la team Maze. Il y a peu, l'entreprise a été victime d'une attaque de rançongiciel revendiquée par cette dernière. Les cybercriminels ont exigé 850 bitcoins soit environ 6,1 millions de dollars pour la restitution des données et ajouté que le non-paiement conduirait à la divulgation des contenus. La team Maze est aussi derrière une attaque contre les systèmes informatiques de la ville de Pensacola, en Floride. Dans ce cas, le groupe a exigé une rançon d'un million de dollars. Il a aussi revendiqué une attaque contre l'entreprise Allied Universal et exigé 2,3 millions de dollars pour la restauration des données.

Un rapport de la firme de sécurité Emsisoft parue il y a une semaine dresse un état des lieux : « En 2019, les États-Unis ont été frappés par une vague importante d’attaques au ransomware qui a touché au moins 948 organismes gouvernementaux, établissements d'enseignement et fournisseurs de soins de santé pour un coût potentiel de plus de 7,5 milliards de dollars. »

Sources : KrebsOnSecurity, Emsisoft

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Symantec : le formjacking constitue la nouvelle forme d'attaque utilisée par les pirates pour s'enrichir encore plus vite qu'avec les ransomwares

Une entreprise prétend déverrouiller les fichiers de ses clients victimes de ransomwares mais paie la rançon, en se faisant une grosse marge

Un ransomware portant le nom de Barack Obama cible seulement les fichiers .EXE et verrouille même les fichiers de Windows

Répondre avec citation

Répondre avec citation

. Truands comme autorités ne vont pas manquer de faire sauter la banque ... Je comparerai la situation à entreprise / particulier victime d'un cambriolage . Au lieu que l'assurance lui rembourse X ou Y ... on se retrouve avec devoir payer des pénalités monstrueuse aux assurances sur nos propres deniers ....

. Truands comme autorités ne vont pas manquer de faire sauter la banque ... Je comparerai la situation à entreprise / particulier victime d'un cambriolage . Au lieu que l'assurance lui rembourse X ou Y ... on se retrouve avec devoir payer des pénalités monstrueuse aux assurances sur nos propres deniers ....

Partager