Un site pour adultes fait fuiter 20 Go de données personnelles sur des modèles de webcam pornographiques.

Des noms et copies numérisées de passeport sont disponibles, parmi lesquels ceux de Français

Plus de 875 000 fichiers comprenant des données appartenant à plus de 4 000 modèles travaillant sur des sites Web pour adultes ont été exposés dans près de 20 Go de données accessibles au public sur un serveur Amazon situé en Virginie. Les chercheurs en sécurité de vpnMentor ont révélé dans une analyse de la fuite de données que le serveur appartient au réseau d'affiliation pour adultes PussyCash, propriétaire d'ImLive et comptant plus de 66 millions de membres.

« Le propriétaire d'ImLive et PussyCash est officiellement répertorié comme I.M.L. SLU, une société enregistrée en Andorre.

« PussyCash héberge des programmes d'affiliation pour plusieurs sites pour adultes, payant des webmasters pour le trafic envoyé vers les sites via des bannières et le trafic de sortie. Ils comptent 66 millions de membres enregistrés sur leur arène de chat webcam, ImLive, à eux seuls. Les autres sites incluent Sexier.com, FetishGalaxy, Supermen.com, Shemale.com, CamsCreative.center, oubliervanilla.com, idesires.com, Phonemates.com, SuperTrip.com et sex.sex, entre autres.

« Les partenaires répertoriés sur le site Web PussyCash comprennent BeNaughty, Xtube et Pornhub ».

Les données exposées comprennent des informations extrêmement sensibles appartenant aux modèles webcam, y compris les noms complets, la date de naissance et le lieu de naissance, la nationalité, les numéros d'identification et les détails du passeport, la photo d'identité, la signature, les empreintes digitales et les contacts d'urgence. En outre, les chercheurs ont découvert des photographies et des scans de passeports complets et de cartes d'identité nationales avec des données visibles telles que des adresses personnelles complètes et des photos d'identité.

Toutes les données ont été stockées dans un dossier zip pour chaque modèle et comprenaient différents types de fichiers, tels que des photos, des vidéos et des documents. Dans certains cas, des captures d'écran de chats vidéo et de supports marketing ont également été stockées dans la base de données.

Des modèles en Europe, en Asie, en Afrique et en Australie sont affectés par la fuite de données. Voici une liste des nationalités affectées, mais les chercheurs pensent qu'il est possible qu'il y en ait plus :

- Afrique

- Kenya

- Afrique du Sud

- Asie

- Chine

- Israël

- Kazakhstan

- Kirghizistan

- Thaïlande

- Australie

- Europe

- Bulgarie

- République Tchèque

- Danemark

- France

- Allemagne

- Grande-Bretagne (incl. Pays de Galles)

- Italie

- Pays-Bas

- Pologne

- Russie

- Serbie

- Slovaquie

- Suisse

- Ukraine

- Amérique du Nord

- Canada

- États-Unis

- Amérique latine

- Argentine

- Brésil

- Pérou

Exemples d'entrées sur la base de données

« Il existe au moins 875 000 clés, qui représentent différents types de fichiers, y compris des vidéos, des supports marketing, des photographies, des clips et des captures d'écran de chats vidéo et des fichiers zip. Dans chaque dossier zip - et il y a apparemment un dossier zip par modèle - il y a souvent plusieurs fichiers supplémentaires (par exemple des photographies et des numérisations de documents), et de nombreux éléments supplémentaires que nous avons choisi de ne pas étudier.

« Les dossiers inclus peuvent avoir jusqu'à 15-20 ans, mais certains sont très récents et datent seulement de quelques semaines. Même pour les fichiers plus anciens, étant donné la nature des données, elles sont toujours pertinentes et ont le même impact que les fichiers récemment ajoutés ».

Sont disponibles en clair des photographies et numérisations de passeports complets et de cartes d'identité nationales, y compris :

- Nom complet

- Date de naissance

- Lieu de naissance

- Statut de citoyenneté

- Nationalité

- Numéro de passeport / ID

- Dates de délivrance et d'expiration du passeport

- Genre enregistré au niveau national

- Photo d'identité

- Signature personnelle

- Noms complets des parents

- Empreintes digitales

- Détails supplémentaires spécifiques au pays (par exemple, les coordonnées d'urgence pour les citoyens britanniques)

Carte d'identité brésilienne avec empreinte digitale

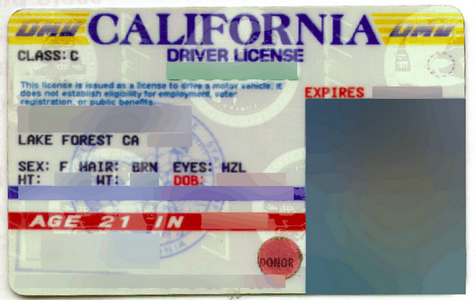

Sont visibles les photographies et numérisations de permis de conduire, y compris :

- Numéro de permis de conduire

- Photo

- Date de naissance

- Taille / poids

- Genre enregistré

- Adresse complète

- Signature

- Type de véhicule que la personne est autorisée à conduire

- Informations d'identification supplémentaires, variant selon le pays (comme le statut de donneur d'organes et les obstacles visuels pour les citoyens américains)

Permis de conduire de Californie (États-Unis), y compris le statut de donneur d'organes

Carte d'identité US Uniformed Services:

- Branche de service (ex. Armée)

- Rang militaire

- Code couleur (indique le statut actuel du titulaire: retraité, actif, privilégié, dépendant de militaires)

- Nom complet

Sont visibles des photographies et numérisations de cartes de crédit, y compris :

- Numéro de carte de crédit complet

- Date d'expiration

- Nom du titulaire

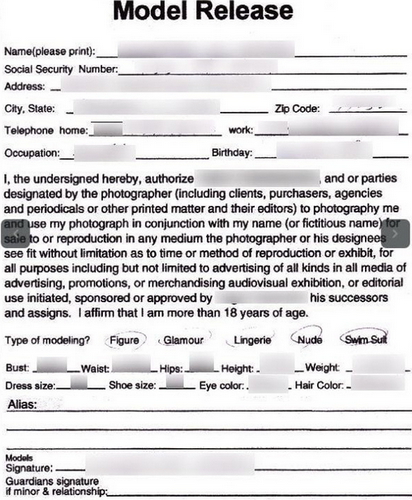

Formulaires de décharge remplis par les modèles, notamment:

- Nom légal complet

- Alias professionnels

- Signature

- Date de naissance

- Adresse

- Numéro de téléphone

- Numéro de passeport / ID

- Nom et adresse du photographe

- Nom et adresse du témoin

- Mesures corporelles (taille, poids, hanches, tour de poitrine)

- Détails des piercings, tatouages et cicatrices

- Taux

Certificats de mariage:

- Nom complet

- Nom complet du conjoint

- Occupation

- Âge

- Noms des parents

- Date de mariage

- Lieu de mariage

Scans de certificat de naissance:

- Nom de naissance complet

- Sexe à la naissance

- Date de naissance

- Lieu de naissance

- Nationalité

- Noms des parents

Biographies manuscrites, comprenant:

- Préférences sexuelles (c'est-à-dire attractions, fantasmes, méthodes)

- Espoirs et rêves

- Travail actuel

- Favoris, de la musique à la nourriture en passant par les loisirs

Chronologie de la découverte et de la réaction du propriétaire

Il arrive que l'étendue d'une violation de données et le propriétaire des données sont évidents, et le problème est rapidement résolu. Mais cela n'est pas fréquent. Le plus souvent, il faut plusieurs jours d'enquête avant de comprendre ce qui est en jeu ou l'entité à l'origine de la divulgation des données.

« Certaines parties concernées nient les faits, ignorant nos recherches ou minimisant son impact. Nous devons donc être minutieux et nous assurer que tout ce que nous trouvons est correct et vrai. Dans ce cas, la découverte initiale nous a amenés à croire que la fuite n'était limitée qu'à quelques enregistrements sur un seul compartiment ImLive. Cependant, nous avons finalement trouvé des fichiers indiquant que PussyCash est finalement le propriétaire du compartiment Amazon Simple Storage Service (S3) qui a fuité.

- Date de découverte: 3 janvier 2020

- Date de notification de la société (PussyCash & ImLive): 4 janvier 2020

- Date de notification Amazon: 7 janvier 2020

- Date de réponse d'ImLive: 7 janvier 2020

- Date d'action: 9 janvier 2020

Les chercheurs de vpnMentor ont contacté PussyCash pour signaler le problème, mais n'ont jamais eu de réponse. D'un autre côté, ImLive, l'une des marques dont le réseau est propriétaire, a répondu et a déclaré qu'il réglerait le problème.

« PussyCash n'a jamais répondu à aucune de nos tentatives de les contacter concernant la fuite de données, y compris leur responsable de la protection des données. ImLive a finalement répondu à l'un de nos e-mails, déclarant qu'ils s'en occuperaient et transmettraient les informations à l'équipe technique de PussyCash.

« Étant donné que PussyCash n'embauche pas de talents via leur site Web principal, il est plausible de supposer que leurs données qui ont fuité proviennent d'un ou plusieurs de leurs autres sites Web, tels que ImLive. C'est une hypothèse que nous ne pouvons pas prouver sans creuser davantage dans la fuite de données. Nous avons également vu des enregistrements mentionnant spécifiquement ImLive, c'est pourquoi nous avons choisi de l'utiliser comme exemple pour des parties de ce rapport, et pas nécessairement les autres marques et sites PussyCash. Cependant, il convient de noter que le Bucket lui-même porte le nom de PussyCash ».

La base de données était complètement non sécurisée et non chiffrée, a déclaré vpnMentor, et un navigateur Web était le seul outil requis pour accéder à tous les fichiers hébergés sur le serveur. Pourtant, ImLive.com déclare qu'ils « prennent grand soin de mettre en œuvre et de maintenir la sécurité des Services et de vos informations » et « ont mis en place des protections physiques et technologiques appropriées pour empêcher tout accès non autorisé, maintenir la sécurité des données et utiliser correctement les les informations que nous collectons en ligne. Ces garanties varient en fonction de la sensibilité des informations que nous collectons et stockons ».

Impact de la violation des données

Cette fuite représente une menace potentiellement grave pour ceux dont les données ont été exposées. Cela a de nombreuses implications, qui pourraient toutes très bien ruiner la vie des modèles / acteurs impliqués.

Vol d'identité

Dans presque chaque fichier zip que les chercheurs ont découvert, les éléments nécessaires pour qu'un criminel puisse facilement usurper l'identité d'un autre étaient réunis. Il s'agit également d'informations qui sont régulièrement vendues sur le dark web, souvent à des prix très attractifs. Avec le numéro de carte d'identité d’une personne, une copie numérique de sa pièce d’identité avec photo, de son adresse complète, de son numéro de carte de crédit et même du nom de ses parents ou de son conjoint, vous avez à portée de main le package complet de vol d’identité.

Escroqueries

Les chercheurs pensent qu'il est possible pour des entreprises non éthiques et des escrocs de détourner l'argent des individus en se servant d'acteurs / d'actrices qui leurs ressemblent en plus des informations qu'ils auront obtenues sur leurs CNI et autres documents administratifs. Il est également plausible que les images et vidéos de l'un de ces modèles puissent être utilisées pour faire des escroqueries sur des applications / sites de rencontre.

Que ce soit en utilisant frauduleusement leur image pour promouvoir un produit ou un service, ou même en usurpant l'identité du modèle et en demandant de l'argent à des connexions personnelles, la menace d'une arnaque se profile avec ce type de données au bout des doigts des criminels.

Humiliation publique et impact sur la vie / les relations personnelles

Selon les chercheurs, pour de nombreuses personnes qui choisissent d'être dans ce milieu, ce sont les circonstances dans lesquelles elles vivent plutôt que leur désir flagrant d'afficher leur image nue qui les conduisent à une telle décision. Cela signifie que dans la grande majorité des cas - comme l'indiquent les noms de scène et les clauses d'anonymat dans certains contrats - le modèle pourrait être dévasté si la nature de ses activités venait à être exposée à ses proches, provoquant ainsi une gêne et une détresse irréparables.

De nombreux fichiers que les chercheurs ont trouvés datent de 10 à 20 ans, et il se peut que plusieurs individus ne soient plus dans l'industrie pour adultes. Certains pourraient avoir fait de gros efforts pour oublier et cacher leur passé à leur famille, leurs amis et leurs collègues. Cela pourrait même mettre leurs relations actuelles en grand danger.

Chantage et extorsion

Les criminels et les individus qui ont des rancunes personnelles pourraient tous facilement faire chanter ou extorquer les modèles en menaçant de les exposer, soit publiquement, professionnellement, personnellement, ou toute combinaison de ces éléments.

Source : VPNMentor

Et vous ?

Que pensez-vous de cette situation ?

Voir aussi :

Une fuite de données a révélé les renseignements personnels de plus de 3 000 utilisateurs de Ring, mais la société a nié que ses systèmes avaient été compromis

Une importante fuite de données révèle des secrets des gens ultra-riches cachant leurs fortunes dans des paradis fiscaux, les documents sont en cours de divulgation sous le nom de "29 Leaks"

Il est temps de « démanteler Facebook », dit Bernie Sanders après la fuite de documents qui montrent que le réseau social exploite les données de ses utilisateurs pour lutter contre ses rivaux

Des enregistrements audio de Zuckerberg font l'objet de fuite et révèlent que Facebook envisage de poursuivre le gouvernement US si Elizabeth Warren tente de démanteler les GAFA

Répondre avec citation

Répondre avec citation

Partager