Les attaques par déni de service distribuées (DDoS) sont en constante évolution et de plus en plus imprévisibles,

selon un rapport

Les attaques par déni de service distribuées, ou distributed denial of service attacks (DDoS), gagnent davantage de terrain en 2019 selon le rapport de Link11, fournisseur européen de solution de sécurité informatique dans le domaine de la cyber-résilience. En fait, il s’agit d’attaques informatiques qui visent nécessairement à rendre indisponibles des services, de façon à en perturber l’accès par les utilisateurs légitimes. Les quelques chiffres suivants du rapport donnent un aperçu de l’amplification et de la complexité grandissante de ces attaques DDoS : la bande passante de celles-ci a augmenté en moyenne de plus de 150 % en 2019 par rapport à 2016, soit de 2 à 5 Gbps. De même, le volume maximal d’attaque enregistré a pratiquement doublé en 2019 comparé à 2018, jusqu’à culminer à 724 Gbps.

Évolution annuelle des bandes passantes moyennes utilisées dans les attaques DDoS

Évolution annuelle des bandes passantes moyennes utilisées dans les attaques DDoS

En se basant sur les 25 000 attaques DDoS appréhendées et analysées par Link11 en 2019, on peut dire que les cibles des pirates sont largement variées. Sur le plan géographique, presque tous les continents ont été concernés, en citant en guise d’exemple la frappe perpétrée par le groupe Anonymous en janvier sur les infrastructures gouvernementales zimbabwéennes dans le cadre des manifestations contre les dirigeants du pays, l’immobilisation des réseaux de transports en commun de Stockholm en août à cause des attaques ciblant le site Web et l’application des transports publics, l’indisponibilité des cours de la bourse de Hong Kong du fait de la mise hors ligne du site Web de cette place boursière en septembre. Plusieurs secteurs d’activités ont désormais été touchés directement, dont entre autres :

- l’éducation : mise hors ligne de la plateforme pédagogique Magister aux Pays-Bas en février, arrêt des services en ligne de l’Université de Kiel (en Allemagne) durant toute une semaine en octobre ;

- la politique : sabotage de la campagne électorale britannique avec la perturbation du site Web du Parti travailliste en décembre, indisponibilité des bulletins de vote électronique à Vienne en mai dans le cadre des élections européennes ;

- l’industrie énergétique : interruption du fonctionnement des systèmes électriques dans plusieurs États de l’ouest des États-Unis en mars ;

- les services informatiques et de télécommunication : crash de l’application de messagerie de Telegram à cause des perturbations du serveur en juin, l’impossibilité d’accès à AWS Cloud durant environ huit heures en octobre ;

- les finances : chantage et menace d’attaques DDoS ayant rendu hors ligne les services de certaines grandes banques en Afrique du Sud en octobre ;

- l’information et la communication : perturbations de plusieurs sites de médias numériques en Suisse durant deux jours en décembre.

Link11 remarque que la densité des attaques DDoS varie sensiblement en fonction du jour de la semaine et de l’heure, ce qui peut donner des idées sur les stratégies adoptées par les pirates. En effet, la plupart des frappes ont été menées la nuit et le week-end, essentiellement le samedi : environ 40 % des attaques ont été entamées de 16 heures à minuit. En revanche, moins de 13 % des attaques ont été réalisées le lundi.

L’année 2019 est particulièrement caractérisée par des attaques à volume extrêmement élevé, allant jusqu’à plus de 700 Gbps. Le Link11 Security Operation Center (LSOC) a désormais appréhendé 42 attaques utilisant un volume de données allant au-delà de 100 Gbps, dont la plupart ont été enregistrées durant le premier semestre. Néanmoins, ces chiffres sont estimés par les experts de Link11 comme relativement modestes, car les attaquants auraient probablement voulu optimiser leurs opérations : l’on explique que la plupart des cibles seraient facilement submergées avec un volume élevé (plus de 100 Gbps), ce qui amène les cybercriminels à économiser des ressources dans leurs stratégies en limitant généralement les bandes passantes utilisées à moins de 10 Gbps. Ainsi, près de 72 % des attaques DDoS analysées sur le réseau de Link11 ne concernaient que des bandes passantes inférieures à 5 Gbps.

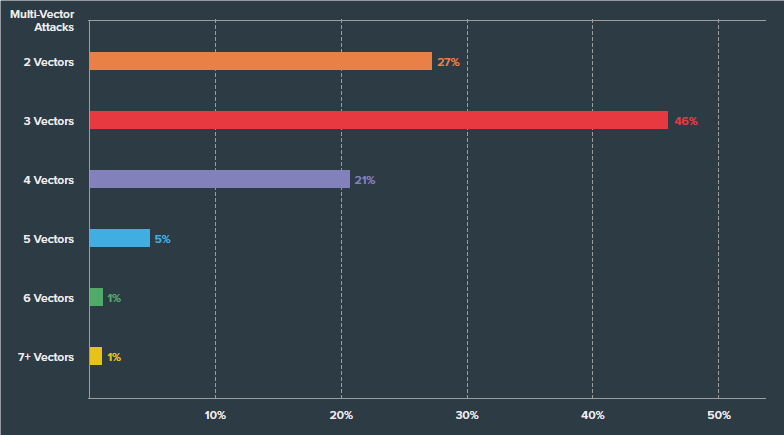

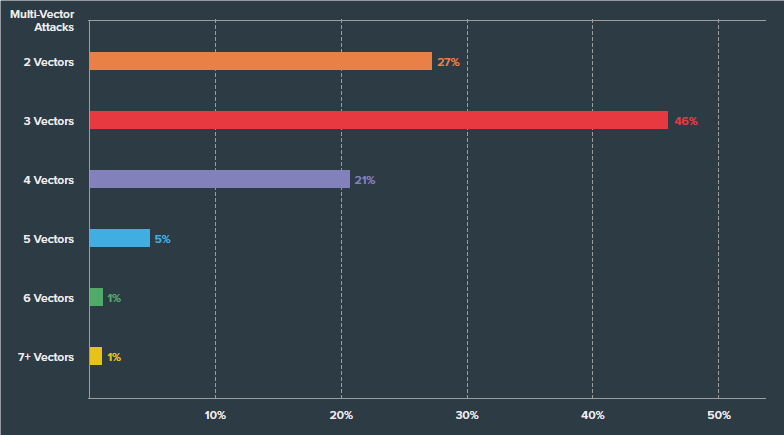

Toutefois, les attaques enregistrées pour l’année 2019 sont de plus en plus complexes, étant multivecteurs, c’est-à-dire utilisant et ciblant plusieurs protocoles, simultanément ou non. La part de ce type de stratégies sur l’ensemble de ces attaques a considérablement augmenté entre le premier et le dernier trimestre de l’année, de 46 % à 65 %. Il faut s’attendre donc à l’inefficacité des solutions de protection statiques, car les attaques sont susceptibles de changer de vecteurs à tout instant. Les pirates ont souvent recours à une combinaison de trois vecteurs. En tout cas, près d’un tiers des attaques considérées dans le rapport de Link11 intègrent l’amplification DNS, étant donné l’importance du nombre de serveurs mal configurés (estimés à 2.7 millions à la fin de l’année) pouvant être exploités par les pirates. Par ailleurs, d’autres techniques relativement nouvelles ont été déployées massivement en 2019, dont WS-Discovery et Apple Remote Management Service, surtout pour masquer le trafic DDoS.

Figure 2 – Nombre de vecteurs dans les attaques DDoS du rapport 2019 de Link11

En fait, il existe dans le monde des centaines de milliers d’adresses IP non protégées associées au service WS-Discovery, comme celles des imprimantes et des caméras. De plus, ce protocole offre une opportunité de multiplier par 10 à 500 les attaques, ce qui peut générer des pics de bandes passantes allant au-delà des 100 Gbps. Quant à Apple Remote Management Service, l’on estime qu’il y a également des dizaines de milliers d’appareils connectés fonctionnant sous MacOs mais non sécurisés dans le monde, à l’instar de MacBook. L’amplification des attaques DDoS pouvant être obtenue avec ce protocole va jusqu’à 35 fois.

Toujours en matière stratégique, l’on peut dire que l’innovation est un facteur d’amplification de la complexité des attaques DDoS. En fait, alors que le premier semestre a notamment été caractérisé par l’utilisation de diverses techniques de frappe visant essentiellement une seule adresse IP, le second semestre a vu le déploiement d’une autre stratégie : frapper simultanément un grand nombre d’adresse IP. Nommé « Carpet Bombing », cette stratégie implique une vague d’attaques individuelles qui vise généralement un sous-réseau comme cible. De cette manière, la bande passante est fortement répartie, de telle sorte que le trafic de données pour chaque attaque individuelle soit assez faible pour ne pas tirer la sonnette d’alarme de la plupart des solutions existantes actuellement en matière de sécurité. Pourtant, la somme totale des bandes passantes de l’ensemble des attaques DDoS peut atteindre des dizaines, voire des centaines de Gbps.

En outre, le cloud computing a également été largement exploité par les pirates pour le lancement des attaques DDoS. Désormais, 45 % de ces dernières ont impliqué l’utilisation de serveurs cloud corrompus en 2019, soit une hausse de 16 % par rapport à 2018.

Les pirates DDoS se montrent de plus en plus tenaces dans leurs revendications et leurs menaces en réalisant des attaques d’avertissement dévastatrices. L’on peut parler, par exemple, des hackers turcs qui ont frappé des data centers, des fournisseurs d’accès à internet et des hébergeurs pour se faire entendre : ils ont menacé de mener une campagne d’attaques DDoS avec un volume élevé jusqu’à plus de 100 Gbps si ces entreprises ne paient pas des rançons sous forme de bitcoins. Il y a aussi Fancy Bear qui frappait avec des attaques d’avertissement utilisant un volume avoisinant les 60 Gbps.

Perspectives des attaques DDoS pour l’année 2020, selon Link11

Quelques points décrivent l’environnement probable des attaques DDoS de 2020, selon la prévision des experts du LSOC :

- des attaques d’une complexité grandissante : elles seront davantage multivecteurs et à volume élevé.

- des cibles d’attaques étendues, allant au-delà des secteurs jusque-là « privilégiés » par les pirates, comme les finances, le commerce électronique, les médias, etc. Les entreprises sous-traitantes, surtout pour les domaines relatifs à l’informatique et aux TIC, n’en seront plus épargnées. En plus des fournisseurs de cloud et des hébergeurs, les attaques pourront toucher n’importe quel secteur d’activités.

- implication des outils du quotidien, et plus particulièrement de l’internet des objets, avec une prévision d’utilisation de 75 milliards d’appareils informatiques connectés d’ici 2025. La croissance des connexions à large bande et la croissance de l’utilisation du cloud viendront certainement renforcer les armes des attaquants DDoS.

En matière de recommandations, notamment à l’endroit des entreprises, Link11 préconise une surveillance continue des flux de données. Il y a lieu par exemple de filtrer les flux de données cumulés d’un réseau dans son intégralité, pour prévenir le Carpet Bombing ; il faudrait faire de même quant à la surveillance des infrastructures virtuelles et locales, surtout pour les utilisateurs du cloud. Cela peut alors requérir des solutions logiciel adaptées « ne nécessitant pas d’interaction humaine », en déployant nécessairement des systèmes munis de détection d’anomalies multicouches. Ces solutions devraient désormais être à même de bloquer des attaques à volume largement plus élevé que les propres débits de connexion actuels des entreprises concernées. À propos de WS-Discovery, LSOC suggère la désactivation de ce protocole, voire de le bloquer dans le pare-feu de Windows afin de limiter le risque. De même, en ce qui concerne Apple Remote Management Service, les appareils concernés devraient être déconnectés à internet et il conviendrait d’en limiter l’accès aux listes blanches VPN ou IP.

Enfin, il ne faudrait pas oublier de sécuriser les noms de domaines ainsi que les sous-domaines et les infrastructures sources. Il est vivement conseillé que l’adresse IP du serveur source ne soit pas directement accessible via internet.

Source : Rapport d'étude

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Avec l’avènement de la 5G, quelles seraient d’après vous les mesures à prendre pour limiter les risques sur les attaques DDoS ?

Avec l’avènement de la 5G, quelles seraient d’après vous les mesures à prendre pour limiter les risques sur les attaques DDoS ?

Voir aussi :

Q1 2019 : les attaques DDoS augmentent de 84 % en trois mois à cause de la multiplication des techniques d’attaque selon Kaspersky Lab

Q1 2019 : les attaques DDoS augmentent de 84 % en trois mois à cause de la multiplication des techniques d’attaque selon Kaspersky Lab

La taille des attaques DDoS réduite de 85 % après la fermeture par le FBI de 15 sites Web fournisseurs de ces attaques à la demande

La taille des attaques DDoS réduite de 85 % après la fermeture par le FBI de 15 sites Web fournisseurs de ces attaques à la demande

Deux tiers des attaques DDoS ciblent des fournisseurs de services de communication

Deux tiers des attaques DDoS ciblent des fournisseurs de services de communication

Le volume d'attaques DDoS a plus que doublé en Europe au troisième trimestre

Le volume d'attaques DDoS a plus que doublé en Europe au troisième trimestre

La France a été la troisième région source d'attaques DDoS au 2T18 d'après un rapport

La France a été la troisième région source d'attaques DDoS au 2T18 d'après un rapport

Qu'en pensez-vous ?

Avec l’avènement de la 5G, quelles seraient d’après vous les mesures à prendre pour limiter les risques sur les attaques DDoS ?

Q1 2019 : les attaques DDoS augmentent de 84 % en trois mois à cause de la multiplication des techniques d’attaque selon Kaspersky Lab

La taille des attaques DDoS réduite de 85 % après la fermeture par le FBI de 15 sites Web fournisseurs de ces attaques à la demande

Deux tiers des attaques DDoS ciblent des fournisseurs de services de communication

Le volume d'attaques DDoS a plus que doublé en Europe au troisième trimestre

La France a été la troisième région source d'attaques DDoS au 2T18 d'après un rapport

Répondre avec citation

Répondre avec citation

Partager