La liste des alternatives à Let's Encrypt offrant des certificats gratuits via ACME s'agrandit,

et comporte des options comme ZeroSSL pour mieux protéger les sites web

Avec le nombre élevé d’attaques informatiques ciblant les sites web sur la toile, point n'est besoin de rappeler que l’un des moyens essentiels de prévention contre ces piratages demeure l’adoption des mesures de sécurité comme le chiffrement des sites web.

C'est dans ce contexte qu'ont été lancés en 2015 les services publics de l'autorité de certification Let’s Encrypt, qui offre des outils dans ce sens avec la mise à disposition de moyens automatisés pour l’installation et le renouvellement de certificats gratuits pour le protocole de chiffrement TLS. Avec ces services, Let’s Encrypt souhaite offrir un web à 100 % sécurisé en permettant aux entités qui disposent de peu de ressources financières et techniques d’utiliser ses services pour sécuriser leurs sites web.

Pour faciliter le déploiement et l’adoption du HTTPS sur le Web, l’autorité a utilisé différentes stratégies. Par exemple, elle a offre gratuitement à travers la version 2 du protocole ACME (Automated Certificate Management Environment) des « wildcard certificates » (certificats génériques) depuis mars 2018. Ils ont pour but de sécuriser n’importe quel nombre de sous-domaines d’un domaine de base. En d’autres termes, avec ces certificats génériques, les administrateurs peuvent utiliser une seule paire de certificat et clé pour un domaine et tous ses sous-domaines, et ne plus enregistrer individuellement un certificat pour chaque adresse web comme c’était le cas jusqu’à ce moment-là.

L’autorité de certification Let's Encrypt a distribué un grand volume de certificats gratuits par jour en 2016, dépassant parfois la barre des 100 000 certificats par jour. Fin juin 2017, l’autorité a indiqué avoir franchi les 100 millions de certificats depuis son lancement en décembre 2015. Rappelons qu’en février 2017, Let's Encrypt était utilisé par 13,70 % du total des domaines français enregistrés.

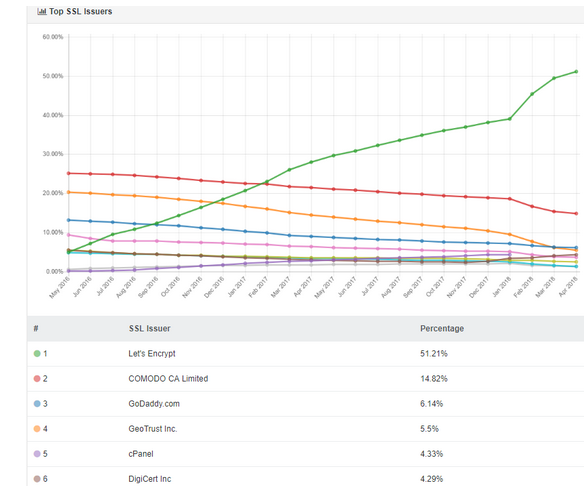

Après avoir lancé les certificats génériques en mars 2018, Let’s Encrypt a vu son trafic exploser : selon le baromètre NetTrack, les certificats délivrés par Let’s Encrypt représentaient 51,21 % de part de marché en avril 2018, bien loin de COMODO CA Limited qui occupait la seconde place avec ses 14,82 % de PDM. GoDaddy.com venait en troisième position avec 6,14 % de PDM.

Un milliard de certificats SSL/TLS depuis le lancement en 2015

En février 2020, Let's Encrypt a indiqué avoir livré un milliard de certificats sur le Web. L’annonce a été faite par Josh Aas et Sarah Gran sur le blog de l’entreprise :

« Nous avons délivré notre milliardième certificat le 27 février 2020. Nous allons utiliser ce grand chiffre rond comme une occasion de réfléchir à ce qui a changé pour nous et pour Internet, menant à cet événement. En particulier, nous voulons parler de ce qui s'est passé depuis la dernière fois que nous avons parlé d'un grand nombre de certificats – cent millions.

« Une chose qui est différente maintenant, c'est que le Web est beaucoup plus crypté qu'il ne l'était. En juin 2017, environ 5 8 % des chargements de pages utilisaient HTTPS dans le monde, 64 % aux États-Unis. Aujourd'hui, 8 1 % des chargements de pages utilisent HTTPS dans le monde, et nous sommes à 91 % aux États-Unis! C'est une réalisation incroyable. C’est beaucoup plus de confidentialité et de sécurité pour tout le monde.

« Une autre chose qui est différente, c'est que notre organisation s'est un peu développée, mais pas beaucoup! En juin 2017, nous desservions environ 46 millions de sites Web, et nous l'avons fait avec 11 employés à temps plein et un budget annuel de 2,61 millions de dollars. Aujourd'hui, nous desservons près de 192 millions de sites Web avec 13 employés à temps plein et un budget annuel d'environ 3,35 millions de dollars. Cela signifie que nous desservons plus de 4x les sites Web avec seulement deux employés supplémentaires et une augmentation de 28% du budget. Le personnel et le budget supplémentaires ont fait plus que simplement améliorer notre capacité à évoluer, mais nous avons apporté des améliorations à tous les niveaux pour fournir un service encore plus sûr et fiable.

« Rien ne favorise l'adoption comme la facilité d'utilisation, et la base de la facilité d'utilisation dans l'espace des certificats est notre protocole ACME. ACME permet une automatisation poussée, ce qui signifie que les ordinateurs peuvent effectuer la majorité du travail. Il a également été normalisé en tant que RFC 8555 en 2019, ce qui permet à la communauté Web de créer en toute confiance un écosystème de logiciels encore plus riche autour de lui. Aujourd'hui, grâce à notre incroyable communauté, il existe un client ACME pour à peu près tous les environnements de déploiement. Certbot est l'un de nos favoris, et ils ont travaillé dur pour le rendre encore plus facile à utiliser.

« Lorsque vous combinez la facilité d'utilisation avec des incitations, c'est à ce moment que l'adoption décolle vraiment. Depuis 2017, les navigateurs ont commencé à nécessiter HTTPS pour plus de fonctionnalités, et ils ont considérablement amélioré la façon dont ils communiquent à leurs utilisateurs les risques de ne pas utiliser HTTPS. Lorsque les sites Web mettent leurs utilisateurs en danger en n'utilisant pas HTTPS, les principaux navigateurs affichent désormais des avertissements plus forts. De nombreux sites ont répondu en déployant HTTPS. »

Des alternatives à Let's Encrypt offrant des certificats gratuits via ACME

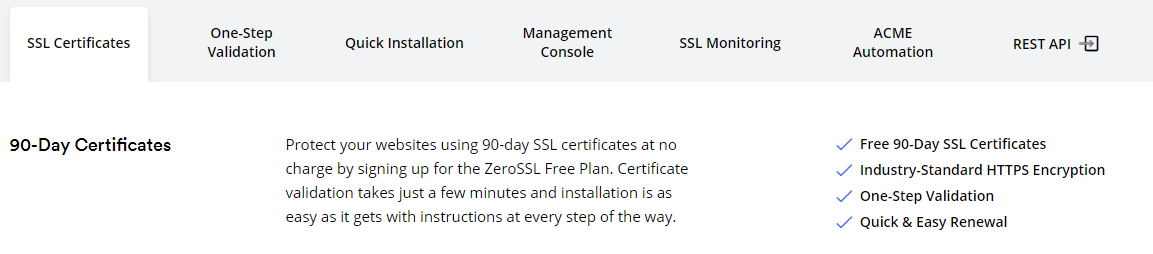

ZeroSSL.com a rejoint le très petit groupe d'autorités de certifications offrant des certificats gratuits de 90 jours via ACME. Comme il est indiqué sur le site, vous avez la possibilité de protéger vos sites Web à l'aide de certificats SSL sur 90 jours sans frais en vous inscrivant au plan gratuit ZeroSSL. La validation du certificat ne prend que quelques minutes et l'installation est aussi simple que possible avec des instructions à chaque étape du processus.

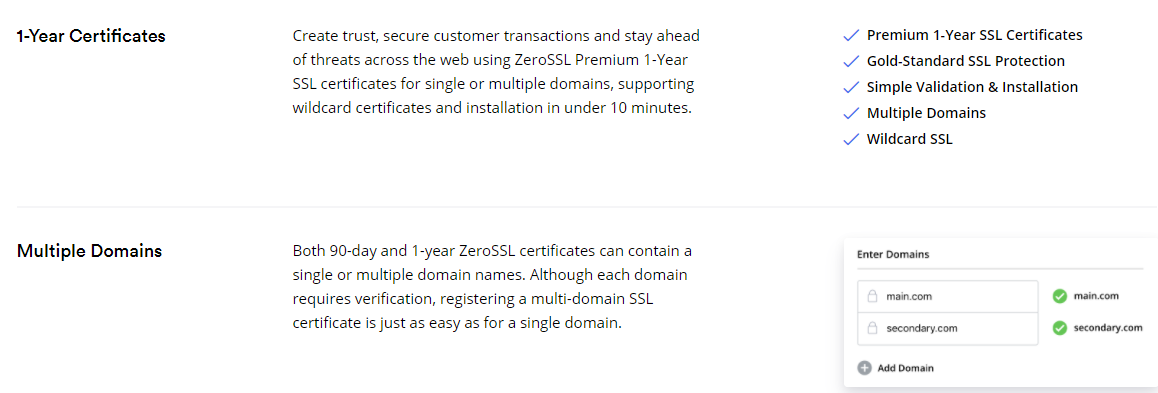

Les utilisateurs peuvent également créer la confiance, sécuriser les transactions des clients et garder une longueur d'avance sur les menaces sur le Web en utilisant des certificats SSL ZeroSSL Premium d'un an pour un ou plusieurs domaines, prenant en charge les certificats génériques et dont l'installation prend moins de 10 minutes.

Activer le protocole SSL vous permet de sécuriser les échanges de données entre votre site web et les internautes. Une sécurisation devenue indispensable aux yeux des utilisateurs. Pour cela, il faut d’abord obtenir un certificat auprès d’une Autorité de Certification, qui vérifie la validité du nom de domaine (certificat DV), voire l’identité de la personne physique ou morale qui fait la demande et plus encore (certificats OV ou EV). Mais que se passe-t-il quand vous devez sécuriser plusieurs sous-domaines à la fois ? C’est là qu’entre en jeu le certificat wildcard. L’option wildcard SSL est utilisée pour étendre le chiffrement SSL aux sous-domaines appartenant à un domaine spécifique.

L’obtention d’un certificat SSL wildcard (plutôt qu’un certificat SSL simple) vous fait bénéficier de nombreux atouts. La wildcard permet de :

- sécuriser un ensemble de sous-domaines, sans avoir besoin d’émettre un certificat pour chacun d’entre eux. Même si ces sous-domaines sont hébergés sur plusieurs serveurs ;

- sécuriser des sous-domaines à venir: grâce à l’activation de l’option wildcard SSL, tous vos futurs sous-domaines sont déjà couverts par la certification. Une option pratique, alors que le nombre de sous-domaines est en augmentation constante ;

- simplifier votre gestion administrative, notamment quand il s’agit de renouveler le certificat ;

- réduire vos coûts de façon drastique: vous n’avez besoin que d’un seul certificat SSL pour l’ensemble de vos sous-domaines plutôt que d’obtenir des certificats séparés.

Bien sûr, tout n’est pas rose. La wildcard revêt un inconvénient notable : tous vos sous-domaines étant couverts par le même certificat, cela signifie qu’ils sont protégés conjointement et non pas individuellement. Si votre certificat wildcard doit être révoqué parce qu’un sous-domaine a été compromis, tous les autres sous-domaines seront concernés également. À protection globale, conséquences globales.

Protocole ACME

Le protocole ACME (de l'anglais Automatic Certificate Management Environment, littéralement « environnement de gestion automatique de certificat ») est un protocole de communication pour l'automatisation des échanges entre les autorités de certification et les propriétaires de serveur web.

Faire en sorte que davantage d'autorités de certification prennent en charge le protocole ACME de cette manière ne consiste pas à demander d'arrêter d'utiliser Let's Encrypt, mais à avoir plus de diversité dans l'écosystème et à le rendre plus fiable. Let's Encrypt pourrait se retrouver dans un scénario catastrophe (de la simple panne à la décision d'arrêter leurs opérations). Quoi qu'il advienne, même si un scénario catastrophe ne venait pas à se produire, il est toujours préférable d'avoir des options (ne dit-on pas de ne pas mettre tous ses œufs dans le même panier ?). C'est ce que proposent des offres comme ZeroSSL et Buypass.

Considérez également à quel point il est facile de changer de CA, ce qui peut être une tâche cauchemardesque et si vous avez déjà dû le faire avant, vous comprendrez probablement. Fournir des certificats via ACME ne signifie pas non plus donner des certificats gratuits, vous pouvez toujours les payer afin que les autres autorités de certification n'aient vraiment aucune raison de ne pas le faire.

Sources : ZeroSSL, BuyPass

Et vous ?

Que pensez-vous de Let's Encrypt ?

Que pensez-vous du protocole ACME ?

Que pensez-vous des alternatives à Let's Encrypt ? Avez-vous déjà envisagé d'en utiliser une ? Si oui, laquelle ?

À quelle autorité de certification faites-vous appel ? Quels sont les éléments susceptibles d'orienter votre choix en la matière ?

Répondre avec citation

Répondre avec citation

Partager