Des opérateurs derrière des ransomwares tentent d'intimider des victimes par appel téléphonique,

s'ils soupçonnent qu'elles essayent d'effectuer une restauration à partir de sauvegardes pour éviter de payer des demandes de rançon

Pour inciter les victimes à leur payer une rançon, les opérateurs derrière les ransomwares emploient une technique introduite en 2019 par les opérateurs derrière le ransomware Maze connue sous le nom de double extorsion; les attaquants volent des fichiers non chiffrés et menacent de les diffuser publiquement si une rançon n'est pas payée. Le résultat ? Non seulement les victimes sont extorquées par le chiffrement de leurs fichiers, mais aussi par le risque que leurs données soient publiées et provoquent une violation de données.

Cette tactique a été rapidement adoptée par d'autres hackers durant leurs campagnes d'attaques aux ransomwares, dont les auteurs ont parfois créé des sites pour publier les fichiers volés aux victimes. Dans le cadre de cette tactique de double extorsion, la plupart des opérations de ransomware obligent la victime à payer une seule rançon qui fournira à la fois un décrypteur pour leurs fichiers chiffrés et une promesse de ne pas partager et de supprimer les fichiers volés. Certaines opérations de ransomware, comme AKO / Ranzy, exigent deux paiements de rançon, un pour le décrypteur et un autre pour ne pas publier de données volées.

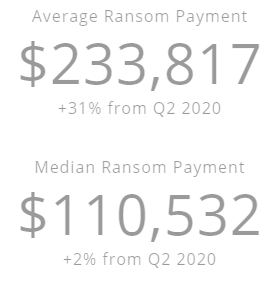

C'est dans ce contexte que le paiement moyen de rançons est passé à 233 817 $ au troisième trimestre 2020, en hausse de 31 % par rapport au deuxième trimestre, selon un rapport de Coveware. Le paiement médian au troisième trimestre a légèrement augmenté, passant de 108 597 $ à 110 532 $, ce qui reflète l'importance des paiements des entités les plus importantes qui continuent de faire grimper les moyennes. Le déséquilibre au sein de l'industrie de la cyberextorsion était évident lorsque les attaquants ont découvert que les mêmes tactiques, techniques et procédures (TTP) qui fonctionnent sur une entreprise de 500 personnes peuvent fonctionner sur une entreprise de 50 000 personnes et que le bénéfice potentiel est considérablement plus élevé. L'augmentation spectaculaire des montants des rançons peut impliquer un degré plus élevé de sophistication à mesure que les attaquants montent en gamme, mais Coveware ne pense pas que les attaques soient plus sophistiquées.

Pour tenter de faire pression sur les victimes, certains opérateurs de ransomware effectuent désormais des appels à froid sur les téléphones des victimes s'ils soupçonnent qu'une entreprise piratée pourrait essayer de restaurer à partir de sauvegardes et éviter de payer des demandes de rançon. L'appel à froid (ou cold calling) est l’action de marketing direct téléphonique qui consiste à émettre des appels sortants sur une population qui n’est pas à priori spécifiquement réceptive, c’est à dire pour laquelle une intention d’achat (dans notre cas spécifique une intention de payer la rançon) n’a pas été détectée. Il s’agit donc d’appeler des destinataires considérés comme des prospects froids.

« Nous avons observé cette tendance depuis au moins août-septembre », a déclaré vendredi Evgueni Erchov, directeur de la RI et des renseignements sur les cybermenaces chez Arete Incident Response.

Les opérateurs de ransomware qui ont procédé à l’appel des victimes dans le passé incluent Sekhmet (désormais disparu), Maze (désormais disparu), Conti et Ryuk, selon un porte-parole de la société de cybersécurité Emsisoft.

« Nous pensons que c'est le même groupe de centres d'appels externalisés qui travaille pour tous les [opérateurs de ransomware], car les modèles et les scripts sont fondamentalement les mêmes dans les variantes », a déclaré Bill Siegel, PDG et cofondateur de la société de cybersécurité Coveware.

Arete IR et Emsisoft ont déclaré avoir également vu des modèles de script dans les appels téléphoniques reçus par leurs clients.

Vous trouverez ci-dessous une transcription expurgée d'un appel, fournie par l'une des sociétés de sécurité à titre d'exemple, avec les noms des victimes supprimés:

« Nous savons qu'une société informatique tierce travaille sur votre réseau. Nous continuons de surveiller et savons que vous installez l'antivirus SentinelOne sur tous vos ordinateurs. Mais sachez que cela ne vous aidera pas. Si vous voulez arrêter de perdre votre temps et récupérez vos données cette semaine, nous vous recommandons de discuter de cette situation avec nous dans le chat ou les problèmes avec votre réseau ne prendront jamais fin. »

L'utilisation des appels téléphoniques est une autre stratégie utilisée par les opérateurs de ransomware pour faire monter la pression sur les victimes et les inciter à procéder au paiement de la rançon dans l’optique de récupérer leurs données.

Cependant, bien que ce soit la première fois que des opérateurs de ransomware appellent des victimes pour tenter de les intimider, ce n'est pas la première fois que des opérateurs de ransomware contactent des victimes par le biais d’un téléphone.

En avril 2017, le groupe britannique Action Fraud a averti les écoles et les universités que des opérateurs de ransomware appelaient leurs bureaux, se faisant passer pour des fonctionnaires et essayaient de tromper les employés de l'école pour qu'ils ouvrent des fichiers malveillants qui conduisaient à des infections de ransomware.

Bien que les victimes puissent estimer qu’il existe des raisons valables de payer pour empêcher le partage public de données volées, la politique de Coveware est de conseiller aux victimes de s’attendre à ce qui suit si elles choisissent de payer:

- Les données ne seront pas supprimées de manière crédible. Les victimes doivent supposer qu'elles seront communiquées à d'autres acteurs malveillants, vendues ou détenues pour une deuxième / future tentative d'extorsion.

- Le/les opérateur(s) qui a/ont conservé des données volées ne les avaient pas nécessairement gardés en sécurité. Même s'ils venaient à supprimer un volume de données à la suite d'un paiement, d'autres parties qui y ont eu accès peuvent en avoir fait des copies afin de pouvoir extorquer la victime à l'avenir.

- Les données peuvent être publiées de toute façon par erreur ou exprès avant qu'une victime ne puisse même répondre à une tentative d'extorsion.

Contrairement à la négociation d'une clé de déchiffrement, la négociation de la suppression des données volées n'a pas de réelle fin. Une fois qu'une victime reçoit une clé de déchiffrement, elle ne peut pas lui être enlevée et ne se dégrade pas avec le temps. Avec des données volées, un acteur malveillant peut revenir pour obtenir un deuxième paiement à tout moment dans le futur. Aussi, Coveware conseille à toutes les victimes d'exfiltration de données de prendre des mesures difficiles, mais responsables :

« Il s'agit notamment d'obtenir les conseils d'avocats compétents en matière de protection de la vie privée, de mener une enquête sur les données recueillies et d'effectuer les notifications nécessaires qui résultent de cette enquête et de cet avocat. Payer un acteur malveillant ne vous épargne d'aucun des éléments ci-dessus, et étant donné les résultats que nous avons récemment vus, payer un acteur malveillant pour ne pas divulguer des données volées ne présente pratiquement aucun avantage pour la victime. Il peut y avoir d'autres raisons à considérer, telles que les dommages à la marque ou la responsabilité à long terme, et toutes les considérations doivent être prises avant qu'une stratégie ne soit définie ».

Source : rapport Coveware, Arete IR

Et vous ?

Que pensez-vous de la recrudescence des attaques par ransomware ?

Que pensez-vous de la stratégie des cybercriminels visant à intimider des victimes par appel téléphonique ?

Que pensez-vous du conseil de Coveware qui estime qu'il ne faut pas payer, mais « obtenir les conseils d'avocats compétents en matière de protection de la vie privée, de mener une enquête sur les données recueillies et d'effectuer les notifications nécessaires qui résultent de cette enquête et de cet avocat » ?

Voir aussi :

2021 sera l'année du "ransomware 2.0", avec des attaques de plus en plus agressives, une ingénierie sociale plus professionnelle et des malwares plus innovants, selon G DATA CyberDefense

Sopra Steria s'attend à une perte de 50 millions d'euros après l'attaque du ransomware Ryuk, et confirme que l'attaque n'a entraîné aucune fuite de données des clients

Pourquoi le ransomware a toujours autant de succès : plus d'un quart des victimes paient la rançon, d'un million de dollars en moyenne pour restaurer leurs réseaux

Répondre avec citation

Répondre avec citation

Partager