France : la Mutuelle nationale des hospitaliers MNH victime d'une attaque du rançongiciel RansomExx,

qui a paralysé les opérations de la compagnie

Depuis vendredi, la Mutuelle nationale des hospitaliers (MNH) a confirmé être la cible d’une opération d’extorsion par le groupe de ransomware RansomExx. MNH est une mutuelle qui propose des prestations d'assurance maladie et des plans centrés sur le secteur de la santé. Le site Web de la société est utilisé par les membres pour générer des devis d'assurance ou pour gérer les services et les avantages. La mutuelle couvre notamment les personnels de l’AP-HP et les soignants en première ligne dans la lutte contre le Covid-19.

Depuis l'attaque, un message de Gérard Vuidepot, Président et Médéric Monestier, Directeur général, est affiché sur le site :

« La MNH subit actuellement une cyberattaque depuis vendredi 5 février 2021. Les systèmes informatiques ont été déconnectés par mesure de sécurité. Nos sites internet (mnh.fr, espace adhérents, extranets correspondants et élus) ainsi que notre plateforme téléphonique (3031) sont temporairement indisponibles. Les délais de traitement de vos demandes sont allongés.

« Croyez que nous sommes bien conscients du désagrément provoqué. Nos équipes œuvrent à la restauration des services dans les meilleurs délais. Nous nous engageons à communiquer en toute transparence sur l’évolution de la situation sur notre site internet mnh.fr »

Les 700 employés de cette entreprise de Montargis (Loiret) n’ont plus accès à leurs postes de travail tant que l’état des lieux complet n’est pas terminé. Le traitement des dossiers sera donc fortement retardé.

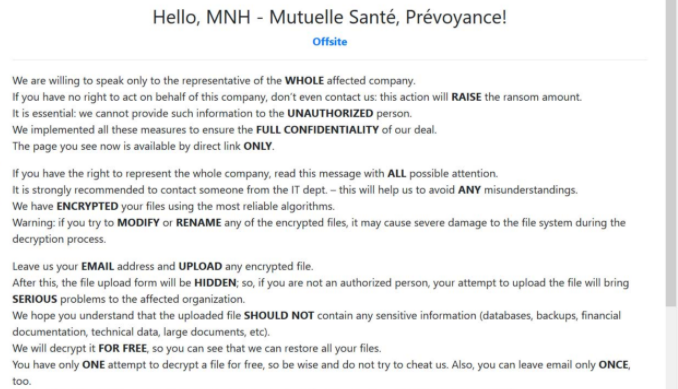

Il y a deux jours, un chercheur indépendant en sécurité a partagé une page Web Tor qui sert de plateforme de négociation de rançon pour l'attaque MNH. La page renvoie au site mnh.fr et dicte comment les administrateurs du rançongiciel vont négocier avec l'entreprise. Elle conseille également à MNH d'utiliser un compte protonmail lors de la négociation et de ne pas contacter la police, sinon la police saisira leurs comptes bancaires.

« Nous voulons parler uniquement au représentant de TOUTE l’entreprise affectée. Si vous n’êtes pas habilité à agir au nom de l’entreprise, n’essayez pas de nous contacter : cette action entraînera une augmentation de la demande de rançon. Ceci est essentiel : nous ne pouvons pas fournir de telles informations à des personnes non autorisées. Nous avons implémenté toutes ces mesures pour nous assurer la confidentialité totale de notre transaction. La page que vous voyez actuellement n’est disponible que par lien direct.

« Si vous avez le droit d’agir au nom de l’entreprise, lisez ce message avec toute l’attention possible. Il est vivement recommandé de contacter quelqu’un du département informatique, cela aidera à dissiper tout potentiel malentendu. Nous avons chiffré vos données en nous servant des algorithmes les plus fiables. Attention : si vous essayez de modifier ou de renommer tout fichier chiffré, cela pourrait causer des dommages sévères durant la phase de déchiffrement.

« Laissez nous votre adresse mail et procédez au téléversement de n’importe quel fichier chiffré. Après cela, le fichier sera caché. Donc si vous êtes une personne non autorisée, votre tentative de téléverser le fichier va créer de sérieux problèmes et affecter votre organisation. Nous espérons que vous comprendrez que le fichier téléversé ne doit pas contenir d’informations sensibles (bases de données, sauvegardes, documents financiers, données techniques, etc.). Nous allons le déchiffrer gratuitement afin que vous puissiez constater que nous pouvons déchiffrer vos fichiers. Vous n’aurez qu’une seule tentative pour déchiffrer un fichier, alors soyez sages et n’essayez pas de nous duper. De plus, vous ne pouvez laisser votre adresse mail qu’une seule fois.

« Toutes les autres données ne seront restaurées qu’une fois le paiement effectué. Nous allons vous contacter dès que nous recevrons un fichier de test. Dans le cas où nous ne recevons aucune réponse de vous en une journée, le montant de la rançon va augmenter.

« N’utilisez pas GMAIL / HOTMAIL / YAHOO / LIVE pour nous contacter. Ne parlez qu’anglais quand vous nous contactez. Nous vous recommandons d’utiliser Protonmail pour éviter des problèmes de communication parce que vos serveurs mails pourraient bloquer nos courriels. Ne contactez pas la police ; tous vos comptes bancaires seront bloqués pour vous empêcher de procéder au paiement et, comme vous le comprenez, cela conduira à la perte de vos données ».

Le site offre la possibilité d'envoyer aux administrateurs du ransomware un seul e-mail pour lancer les négociations et effectuer un test de décryptage d'un seul fichier.

Ce site Tor appartient à une opération de ransomware appelée RansomExx, une version renommée du ransomware Defray777. Bien que ce groupe de ransomware soit opérationnel depuis 2018, il est devenu beaucoup plus actif en juin 2020 lorsqu'il a rebaptisé RansomExx et a commencé à cibler les organisations de haut niveau.

Comme d'autres opérations de ransomware gérées par l'homme, RansomExx compromettra un réseau et commencera à récolter des fichiers non chiffrés pour leurs tentatives d'extorsion. Après avoir accédé à un mot de passe administrateur, ils déploient le ransomware sur le réseau et chiffrent tous ses appareils.

Contrairement à la plupart des autres opérations de ransomware, RansomExx a également créé une version Linux pour s'assurer qu'ils peuvent cibler tous les serveurs et données critiques d'une organisation. Certaines des attaques très médiatisées du gang RansomExx dans le passé incluent les réseaux gouvernementaux brésiliens, le Texas Department of Transportation (TxDOT), Konica Minolta, IPG Photonics et Tyler Technologies.

Source : MNH

Répondre avec citation

Répondre avec citation

Partager