Les pirates informatiques exploitent les sites Web pour leur donner un excellent référencement,

Avant de déployer des logiciels malveillants

Selon les récentes découvertes des chercheurs de Sophos, les cyberattaquants utilisent une nouvelle technique très prometteuse : ils se tournent vers l'optimisation des moteurs de recherche pour déployer des charges utiles de logiciels malveillants au plus grand nombre de victimes possible. La méthode des moteurs de recherche comprend l'abus de la psychologie humaine et des astuces de référencement pour faire monter les sites Web qui ont été compromis dans le classement de Google et ainsi inciter davantage de victimes à cliquer sur les sites malveillants.

L'optimisation SEO est utilisée par les entreprises et les organisations pour augmenter artificiellement l'exposition de leur site Web sur les moteurs de recherche tels que Google ou Bing afin d'attirer plus de trafic. Cependant, les chercheurs de Sophos ont découvert que les acteurs de la menace altèrent les systèmes de gestion de contenu des sites Web, déposant ensuite des logiciels malveillants, des outils d'exploitation et des logiciels de rançon sur les sites compromis.

Dans un article de blog publié lundi, l'équipe de cybersécurité a déclaré que la technique, baptisée "Gootloader" par les chercheurs en sécurité de Sophos, implique le déploiement du cadre d'infection du cheval de Troie d'accès à distance Gootkit (RAT) qui fournit également une variété d'autres charges utiles de logiciels malveillants, une fois sur le système de l’utilisateur final, le visiteur.

Selon les chercheurs, la famille des logiciels malveillants Gootkit existe depuis plus d'une demi-décennie – un cheval de Troie mature dont les fonctionnalités sont axées sur le vol de justificatifs bancaires. La méthode de diffusion du cheval de Troie bancaire mise au point par les acteurs de la menace, qui sont également derrière le rançongiciel Revil, a connu une renaissance ces derniers temps, car selon Sophos, la télémétrie indique que les criminels utilisent cette méthode pour déployer un ensemble de charges utiles de logiciels malveillants en Corée du Sud, en Allemagne, en France et dans toute l'Amérique du Nord.

Dans ses dernières tentatives pour échapper à la détection par les outils de sécurité des points d'accès, Gootloader a déplacé la plus grande partie possible de son infrastructure d'infection vers une méthodologie "sans fichier". Bien qu'elles ne soient pas totalement sans fichiers, ces techniques sont efficaces pour échapper à la détection sur un réseau, jusqu'au point où l'activité malveillante passe outre les règles de détection comportementale.

Selon Sophos, la méthode dite de "désoptimisation" des moteurs de recherche comprend à la fois des astuces de SEO et l'abus de la psychologie humaine pour pousser les sites Web qui ont été compromis vers le haut des classements de Google. L'utilisation du référencement comme technique pour déployer le Gootkit (RAT) n'est pas une petite opération. Les chercheurs estiment qu'un réseau de serveurs – 400, voire plus – doit être maintenu à tout moment en état fonctionnement pour réussir une opération d’infection.

Manipuler des sites Web compromis pour répondre à des requêtes de recherche spécifiques

Bien que l'on ne sache pas si un exploit particulier est utilisé pour compromettre ces domaines en premier lieu, les chercheurs affirment que les CMS gérant le backend des sites Web pourraient avoir été détournés par des moyens traditionnels : les attaquants peuvent simplement obtenir les mots de passe des sites à partir du logiciel malveillant Gootkit lui-même, ou à partir d'un certain nombre de marchés criminels qui font le commerce d'informations d'identification volées, ou en exploitant un certain nombre d'exploits de sécurité dans les plugins ou les add-ons du logiciel CMS. Les opérateurs des sites Web semblent ne pas savoir que leurs sites sont victimes de tels abus.

Une fois que les acteurs de la menace ont obtenu l'accès, quelques lignes de code sont insérées dans le corps du contenu du site Web. Des vérifications sont effectuées pour déterminer si la victime présente un intérêt en tant que cible (en fonction de son adresse IP et de sa localisation, par exemple) et les requêtes provenant de la recherche Google sont le plus souvent acceptées.

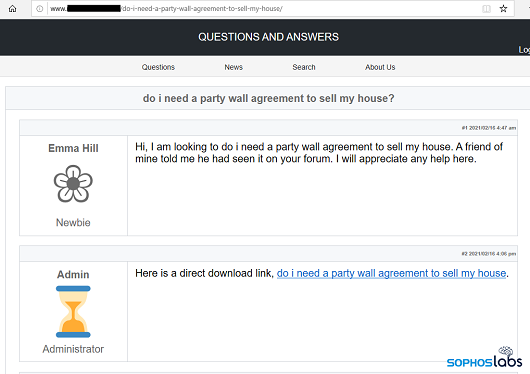

Les sites Web compromis par Gootloader sont manipulés pour répondre à des requêtes de recherche spécifiques. Les faux forums de discussion sont un thème constant des sites Web piratés observés par Sophos, dans lesquels des modifications « subtiles » sont apportées pour « réécrire la manière dont le contenu du site Web est présenté à certains visiteurs ».

Dans les cas où le critère n'est pas rempli, le navigateur affiche simplement une page Web d'apparence normale (mais contrefaite), comme un article de blog qui commence bien, mais se transforme en une salade de mots pratiquement incompréhensible vers la fin.

« Si les bonnes conditions sont remplies (et qu'il n'y a pas eu de visites précédentes sur le site Web à partir de l'adresse IP du visiteur), le code malveillant exécuté côté serveur redessine la page pour donner au visiteur l'impression qu'il est tombé sur un forum de discussion ou une zone de commentaires de blog dans lequel les gens discutent exactement du même sujet », a expliqué Sophos.

Un faux message de forum sera alors affiché, contenant une réponse apparente à la requête, ainsi qu'un lien de téléchargement direct. Dans un exemple discuté par l'équipe de chercheurs, le site Web d'une clinique néonatale légitime a été compromis pour afficher de fausses réponses à des questions relatives à l'immobilier.

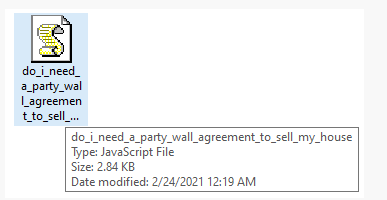

Ces faux messages de forum incluent ce qui semble être un message faisant autorité d'un administrateur de site proposant le téléchargement d'un document censé donner la réponse à la question soulevée par les termes de recherche. Il est intéressant de noter que ces faux forums de commentaires/messages ont tous une apparence identique. Ce téléchargement apparaît généralement sous la forme d'une archive .zip qui contient un seul document (JavaScript malveillant), que le visiteur doit décompresser puis double-cliquer avant que le reste du processus d'infection puisse avoir lieu.

Les victimes qui cliquent sur les liens de téléchargement direct recevront le fichier archive .zip, nommé en fonction du terme de recherche, qui contient un fichier .js. Le fichier .js s'exécute, fonctionne en mémoire et le code obscurci est ensuite déchiffré pour appeler d'autres charges utiles.

Le script de "première étape" de Gootloader, une archive .zip, est le seul composant de l'attaque écrit dans le système de fichiers. Comme c'est le seul à être exposé aux méthodes d'analyse antivirus conventionnelles, l'auteur a obscurci le script et ajouté deux couches de chiffrement aux chaînes et aux blocs de données liés à la prochaine étape de l'attaque, a expliqué Sophos.

Selon Sophos, cette technique est utilisée pour diffuser le cheval de Troie bancaire Gootkit, Kronos, Cobalt Strike et le rançongiciel REvil, entre autres variantes de logiciels malveillants, en Corée du Sud, en Allemagne, en France et aux États-Unis.

« À plusieurs endroits, il est possible pour les utilisateurs finaux d'éviter l'infection, s'ils en reconnaissent les signes », affirment les chercheurs. « Le problème est que, même les personnes formées peuvent facilement être trompées par la chaîne d'astuces d'ingénierie sociale que les créateurs de Gootloader utilisent. Les bloqueurs de scripts comme NoScript pour Firefox pourraient aider un internaute prudent à rester en sécurité en empêchant le remplacement initial de la page Web piratée de se produire, mais tout le monde n'utilise pas ces outils ».

Source : Sophos

Et vous ?

Que pensez-vous de ce type d’attaque ?

Quel commentaire faites-vous des recommandations de Sophos pour éviter d’en être victime ?

Quelles solutions proposeriez-vous ?

Voir aussi :

Les logiciels espions fournissent aux parents des outils pour épier leurs enfants, selon Avast, qui conseille en même temps sur la meilleure façon de garantir la sécurité des enfants en ligne

Le réseau social Gab a été piraté, le compte de l'ancien président US Donald Trump et 15 000 autres comptes concernés, les profils, les mots de passe et les messages privés ont été dérobés

Des pirates informatiques menacent de divulguer des photos de chirurgie plastique, ils auraient obtenu plus de 900 gigaoctets de photos d'« avant et après » chirurgie de patients

81 % des attaques au mobile financier seraient des ransomwares, selon un nouveau rapport d'Atlas VPN

Répondre avec citation

Répondre avec citation

Partager