Un outil appelé Facebook Email Search v1.0 permet de lier une adresse email à un compte utilisateur

ce qui pourrait entraîner une nouvelle fuite de données

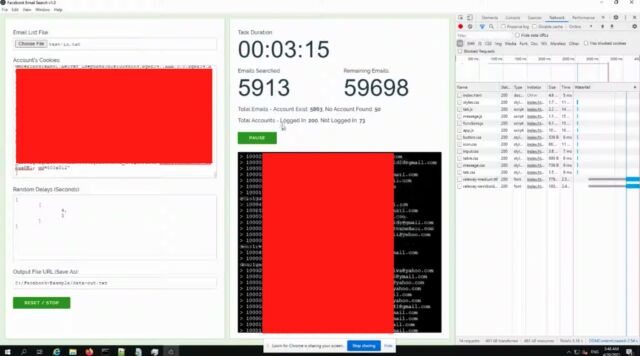

Cela devient presque la routine de l'entreprise, Facebook ne finit pas d'être impliqué dans toute sorte de scandale de sécurité. Environ deux semaines après la fuite de données qui a exposé les données de plus 500 millions d'utilisateurs du réseau social, une nouvelle faille de sécurité vient d'être découverte. Mardi, un chercheur en cybersécurité a partagé avec quelques médias américains une vidéo montrant un outil appelé Facebook Email Search v1.0, avec lequel vous pouvez trouver des paires email-compte. Vous n'avez qu'à entrer l'adresse email, et il vous renverra le compte Facebook qui lui est associé. Cela est possible même lorsque l'utilisateur définit ces paramètres sur privé.

Encore sous le coup de la divulgation, le mois dernier, des numéros de téléphone de 500 millions d'utilisateurs de Facebook, le géant des médias sociaux doit faire face à une nouvelle crise de la protection de la vie privée : Facebook Email Search v1.0. Selon les médias américains, il s'agit d'un outil qui, à grande échelle, relie les comptes Facebook aux adresses électroniques qui leur sont associées, même lorsque les utilisateurs choisissent des paramètres pour ne pas les rendre publiques. Le chercheur affirme qu'environ 5 millions d'adresses électroniques peuvent être examinées quotidiennement pour trouver des comptes Facebook associés.

La vidéo, publiée mardi, montre le chercheur en cybersécurité expliquant comment utiliser Facebook Email Search v1.0. Il a expliqué avoir signalé l'existence de la faille à Facebook, mais l'entreprise aurait déclaré que la faille n'était pas suffisamment "importante" pour être corrigée. Il a donc décidé de rendre son travail public. Pour la démonstration, le chercheur (il a voulu rester anonyme) a fourni à l'outil une liste de 65 000 adresses électroniques et a observé ce qui se passait ensuite. « Comme vous pouvez le voir dans le journal de sortie, j'obtiens une quantité importante de résultats de leur part », a-t-il déclaré.

« J'ai dépensé peut-être 10 dollars pour acheter quelque 200 comptes Facebook. Et en trois minutes, j'ai réussi à faire cela pour 6 000 comptes [email] », a-t-il ajouté. Outre le fait d'avoir voulu rester anonyme, il a également voulu que la vidéo qu'il a soumise en guise de démonstration ne soit pas divulguée afin d'éviter que l'attaque soit reproduite à grande échelle. L'outil pourrait, par exemple, être utilisé pour ajouter les comptes Facebook associés aux bases de données d'adresses électroniques et de mots de passe exploités ailleurs, qui pourraient ensuite être ciblés.

Cependant, certains commentaires estiment que Facebook Email Search v1.0 serait maintenant distribué dans les différentes communautés de pirates informatiques. Le bogue serait toujours actif sur Facebook, et après la publication de la vidéo, la société a déclaré dans un communiqué : « Il semble que nous ayons fermé par erreur ce rapport de bug bounty avant de l'acheminer à l'équipe appropriée. Nous apprécions que le chercheur ait partagé cette information et nous prenons des mesures initiales pour atténuer ce problème pendant que nous effectuons un suivi pour mieux comprendre ses conclusions ».

La faille se situerait dans la partie frontale de la plateforme, mais la société n'a pas donné plus de détails à ce sujet. Un représentant de Facebook n'a pas répondu à une question demandant si la société avait dit au chercheur qu'elle ne considérait pas la vulnérabilité comme suffisamment importante pour justifier un correctif. Le représentant a déclaré que les ingénieurs de Facebook pensent avoir atténué la fuite en désactivant la technique montrée dans la vidéo. Plus tôt cette année, Facebook présentait une vulnérabilité similaire qui a finalement été corrigée.

« C'est essentiellement la même vulnérabilité », a déclaré le chercheur. « Et pour une raison quelconque, malgré le fait que j'en ai fait la démonstration à Facebook et que je les ai sensibilisés, ils m'ont dit directement qu'ils ne prendraient pas de mesures contre elle ». Ces dernières années, Facebook n'en finit pas avec les failles de sécurité et les fuites de données sur sa plateforme principale. La société a été critiquée non seulement pour avoir fourni les moyens de ces collectes massives de données, mais aussi pour la façon dont il tente activement de promouvoir l'idée qu'elles ne causent qu'un préjudice minime aux utilisateurs de Facebook.

Un courriel que Facebook a envoyé par inadvertance à un journaliste de la publication néerlandaise DataNews demandait aux responsables des relations publiques de « présenter cette question comme un problème industriel général et de normaliser le fait que cette activité se produit régulièrement ». Facebook a également fait la distinction entre le grattage de données (scraping) et les hacks ou les brèches.

Il n'est pas clair si quelqu'un a activement exploité ce bogue pour construire une base de données massive, mais cela ne serait certainement pas surprenant. « Je pense qu'il s'agit d'une vulnérabilité assez dangereuse et j'aimerais qu'on m'aide à y mettre fin », a déclaré le chercheur.

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi

533 millions de numéros de téléphone et de données personnelles d'utilisateurs de Facebook ont été divulgués en ligne, 20 millions appartiennent à des utilisateurs en France

Facebook : un chercheur découvre une faille permettant d'effacer n'importe quelle photo, il reçoit une prime de 12 500 dollars

Facebook aurait été averti à plusieurs reprises sur la faille de sécurité qui a conduit à la plus grande violation de données de son histoire, des employés ont des remords et se sentent coupables

Facebook a exploité une vulnérabilité 0-day du lecteur média de Tails, une distribution Linux, pour aider le FBI à arrêter un pédophile

« Ce serait tellement cool si tout le monde normalisait ces ennuyeuses fuites de données », dit Facebook dans un mémo qui a fuité

Répondre avec citation

Répondre avec citation

Partager