Les opérations de sécurité ont du retard : comment le manque de ressources affecte les analystes de sécurité, une étude mondiale réalisée par Trend Micro

Ces dernières années, les responsables de la sécurité et les chefs d'entreprise ont dû modifier leurs attentes quant à ce que peut apporter une cybersécurité efficace. L'époque où toutes les ressources étaient consacrées à la protection du périmètre du réseau d'entreprise est révolue. Grâce à l'adoption généralisée de l'infrastructure et des services cloud, du BYOD et maintenant du travail à distance en masse, ce périmètre est beaucoup plus fluide, flexible et perméable.

Les acteurs de la menace peuvent se faufiler dans les réseaux d'entreprise, et le font régulièrement, à l'aide d'informations d'identification volées, hameçonnées ou piratées, ou en exploitant des vulnérabilités non corrigées, qui sont nombreuses. Les RSSI et les PDG doivent donc accepter que leur organisation soit victime d'une intrusion, ou qu'elle l'ait déjà été. C'est là que le centre d'opérations de sécurité (SOC) prend tout son sens. Cette fonction offre un centre centralisé et permanent de surveillance, de détection et de réponse aux cybermenaces. En théorie, il devrait s'agir d'un moyen efficace de gérer les risques croissants liés à l'activité des menaces.

Pour en savoir plus, Trend Micro a réalisé une nouvelle étude mondiale, basée sur des entretiens avec 2 303 décideurs en matière de sécurité informatique dans 21 pays. Il s'agit de dirigeants qui dirigent des équipes SOC (85 %) et de ceux qui gèrent SecOps au sein de leur équipe de sécurité informatique (15 %). Toutes les personnes interrogées proviennent d'entreprises de plus de 250 employés, à l'exception de la Norvège (10+), du Danemark (25+), de l'Autriche et de la Belgique (100+).

Des brèches se forment

Il convient d'être clair sur l'ampleur du défi auquel sont confrontées les équipes SecOps. Trois quarts (74 %) des personnes interrogées ont déjà dû faire face à une violation ou s'attendent à en subir une dans l'année. Cela ne signifie pas nécessairement qu'elles échouent dans leur travail – car, comme il a été dit, l'essentiel est de réagir rapidement aux premières brèches pour s'assurer que les acteurs de la menace ne puissent pas accéder aux stocks de données sensibles ou à d'autres actifs vitaux. Cependant, cette situation illustre le niveau d'activité des menaces auquel les équipes SecOps sont confrontées, car il s'agit d'incidents sous haute pression. Contrairement aux rôles quotidiens de la plupart des employés, les professionnels de la sécurité engagés dans la détection et la réponse aux menaces sont constamment préoccupés par le fait qu'en cas d'échec, l'organisation pourrait subir de graves dommages financiers et de réputation. Les personnes interrogées ont estimé le coût moyen par violation du GDPR à 235 000 dollars, mais en réalité, il pourrait être beaucoup plus élevé. Certaines entreprises victimes de ransomwares ont révélé des pertes se chiffrant à plusieurs dizaines de millions de dollars.

Parmi les facteurs clés qui rendent les opérations de sécurité problématiques aujourd'hui, on peut citer les suivants :

- Une épidémie de ransomware : En raison de la popularité du modèle d'affiliation et de l'utilisation de tactiques de plus en plus ciblées et sophistiquées, qui incluent également l'exfiltration de données. Trend Micro a détecté une augmentation de 34 % en glissement annuel des nouvelles familles de ransomware en 2020.

- Négligence des initiés : l'étude Head in the Clouds de Trend Micro montre que le travail à domicile a conduit les employés à adopter des comportements plus risqués que ceux qu'ils jugeraient acceptables, comme le téléchargement de données d'entreprise sur des applications non approuvées.

- Travail décentralisé : Le passage massif au travail à distance a également eu un impact sur la productivité des équipes SecOps habituées à travailler ensemble dans un bureau

- Utilisation d'outils légitimes : Les acteurs de la menace exploitent de plus en plus les fonctionnalités et les outils légitimes des systèmes pour effectuer des mouvements latéraux et des exfiltrations de données, ce qui les rend plus difficiles à repérer.

- La prolifération des outils : L'une des principales causes des difficultés rencontrées par les SecOps est le nombre impressionnant d'outils de protection utilisés dans l'entreprise, ce qui entraîne une augmentation constante du nombre d'alertes.

Les services de sécurité sont submergés par les alertes

Le résultat d'une cybercriminalité souterraine croissante et une prolifération d'outils, ainsi qu'un manque de technologie pour corréler et hiérarchiser les alertes est que les équipes SecOps se sentent submergées.

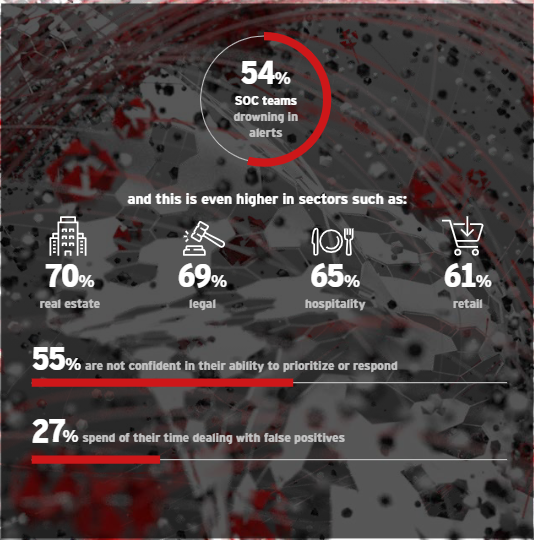

Plus de la moitié (51 %) des personnes interrogées ont déclaré être submergées par les alertes, ce chiffre passant à 54 % pour les équipes SOC et étant encore plus élevé dans des secteurs tels que l'immobilier (70 %), le juridique (69 %), l'hôtellerie (65 %) et la vente au détail (61 %). Plus de la moitié (55 %) des personnes interrogées ont admis ne pas avoir confiance dans leur capacité à hiérarchiser ces alertes ou à y répondre. Il n'est donc pas surprenant qu'ils passent en moyenne plus d'un quart (27 %) de leur temps à traiter les faux positifs. La probabilité que des alertes faussement négatives, c'est-à-dire des alertes provenant de menaces légitimes, passent inaperçues est un autre problème qui découle de cette situation.

Les analystes de sécurité sont stressés et malheureux

La mauvaise nouvelle pour les responsables SecOps est que cette surcharge d'alertes a un impact matériel sur la qualité de vie de leur personnel. Quelque 70 % des personnes interrogées ont déclaré se sentir émotionnellement affectées par leur travail. Nombre d'entre eux déclarent :

- être incapables de se détendre à cause du stress

- avoir des temps de repos gâchés par l'impossibilité de se déconnecter

- être irritables avec leurs amis et leur famille.

Seulement 28 % des équipes SOC ont déclaré être capables de se déconnecter complètement et d'oublier leur travail après avoir quitté le bureau. Le nombre d'alertes qui inondent l'équipe SecOps est si important qu'un grand nombre de personnes interrogées ont déclaré qu'il leur arrivait fréquemment ou occasionnellement de :

- ignorer complètement les alertes et travailler sur autre chose (40 %)

- s'éloigner de l'ordinateur en se sentant submergé (43 %)

- Désactiver les alertes (43 %)

- Supposer qu'une alerte était un faux positif (49 %)

- Espérer qu'un autre membre de l'équipe intervienne pour aider (50 %)

Une meilleure approche avec Trend Micro Vision One™

Il est clair que ces tensions font non seulement courir aux organisations un plus grand risque de succomber à de graves cybermenaces, mais elles menacent également la santé mentale et le bien-être de l'équipe de sécurité. La bonne nouvelle est qu'il existe des plateformes technologiques qui peuvent soulager les équipes SecOps en améliorant la détection et la réponse aux menaces.

Trend Micro Vision One est une plateforme de détection des menaces spécialement conçue qui va au-delà de XDR pour offrir une vue hiérarchisée et une réponse accélérée aux menaces dans toute l'entreprise. Contrairement à de nombreuses solutions de détection et de réponse qui ne s'intéressent qu'aux points d'extrémité, Vision One met en corrélation les alertes sur les e-mails, les serveurs, les charges de travail en cloud et les réseaux pour une visibilité maximale et une réponse intelligente.

Avec Vision One, votre entreprise peut bénéficier des avantages suivants :

- d'une détection et d'une réponse plus rapides, grâce à un nombre réduit d'alertes prioritaires à traiter

- une visibilité et une protection complètes sur les points d'extrémité, les réseaux, la messagerie, le centre de données et le cloud pour bloquer automatiquement les attaques.

- une remédiation automatisée pour supprimer les logiciels malveillants et libérer le temps des analystes.

- une source centralisée d'alertes, d'investigations et de confinement, pour une réponse plus rapide avec moins de ressources.

- une amélioration de la productivité des analystes SOC – Réduction de l'exposition aux risques financiers et de réputation.

- une équipe SecOps plus épanouie.

Avec une plateforme telle que Vision One, les organisations peuvent répondre plus rapidement aux incidents afin de stopper les acteurs de la menace avant qu'ils ne puissent causer des dommages durables. Et en aidant les SecOps à hiérarchiser les alertes, elles peuvent réduire le risque d'épuisement des analystes, améliorer la satisfaction professionnelle et accroître la productivité.

Source : Trend Micro

Et vous ?

Trouvez-vous cette étude pertinente ou pas ?

Comment les équipes de sécurité se comportent-elles au niveau de votre entreprise ?

Voir aussi :

« J'aurais pu être repéré dix fois, le système n'est quasiment pas sécurisé », un ex-agent de la DGSI raconte comment il a déjoué les contrôles internes des services de renseignement français

Des pirates informatiques dérobent au géant du jeu vidéo EA une multitude de données, qui comprennent le code source de FIFA 21 et du moteur Frostbite

Répondre avec citation

Répondre avec citation

Partager