Plus de 30 millions d’ordinateurs Dell peuvent être piratés à distance

en raison de failles dans l'outil permettant de mettre à jour le micrologiciel

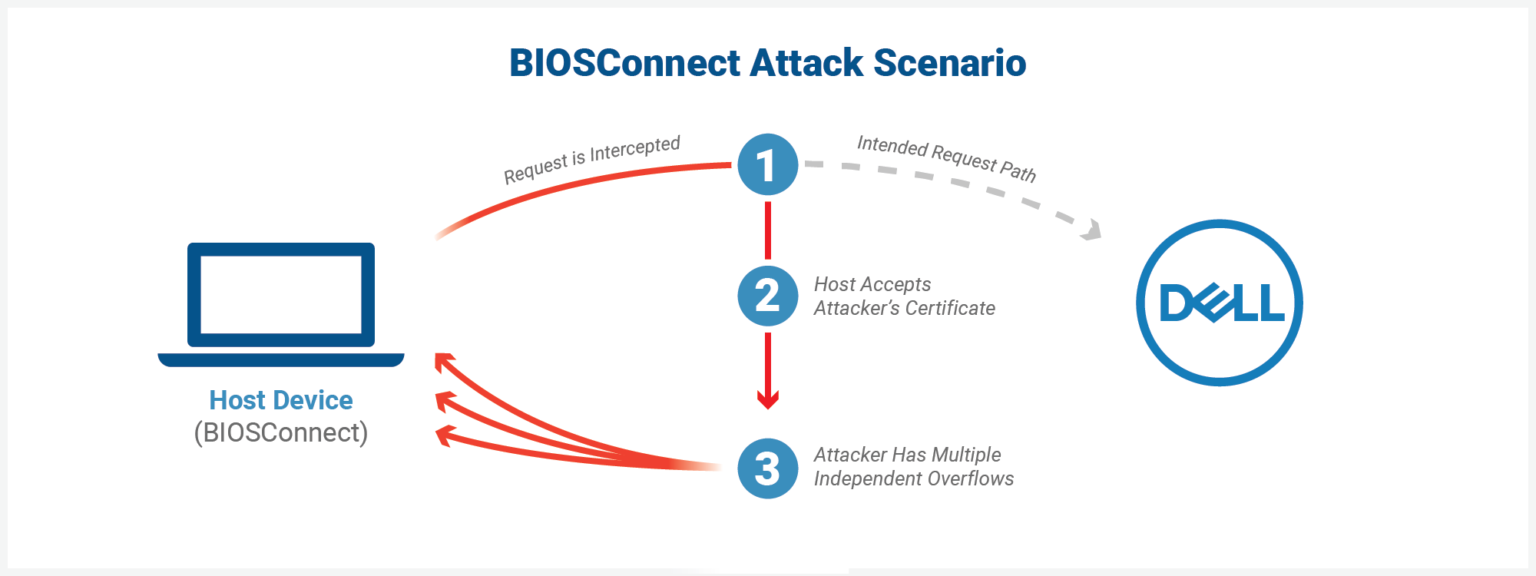

Les chercheurs en sécurité d'Eclypsium ont annoncé la semaine dernière avoir identifié plusieurs vulnérabilités affectant la fonction BIOSConnect du BIOS des appareils Dell. Cette chaîne de vulnérabilités a un score CVSS cumulé de 8.3 (élevé). Elle permet à un adversaire privilégié d'usurper l'identité de Dell et d'obtenir la capacité d'exécuter du code arbitraire au niveau du BIOS/UEFI du périphérique affecté. Les chercheurs estiment qu'une telle attaque permettrait aux adversaires de contrôler le processus de démarrage de l'appareil et de contourner le système d'exploitation et les contrôles de sécurité de niveau supérieur.

Les chercheurs connaissent depuis des années les problèmes de sécurité liés au code informatique de base, appelé micrologiciel. Il serait souvent truffé de vulnérabilités, mais il serait difficile de le mettre à jour avec des correctifs et de plus en plus la cible d'attaques réelles. Aujourd'hui, un mécanisme bien intentionné permettant de mettre facilement à jour le microprogramme des ordinateurs Dell est lui-même vulnérable en raison de quatre bogues rudimentaires. Selon les chercheurs de la société de sécurité Eclypsium, ces vulnérabilités pourraient être exploitées pour obtenir un accès complet aux appareils cibles.

Le problème affecte 129 modèles Dell d'ordinateurs portables, d'ordinateurs de bureau et de tablettes grand public et professionnels, y compris les appareils protégés par Secure Boot et les PC Dell Secured-core (un système conçu par Microsoft pour réduire la vulnérabilité des micrologiciels). Les chercheurs ont affirmé que les vulnérabilités exposent 30 millions d'appareils au total. « Ces vulnérabilités sont en mode facile à exploiter. C'est essentiellement comme un voyage dans le temps – c'est presque comme les années 90 à nouveau », déclare Jesse Michael, analyste principal chez Eclypsium.

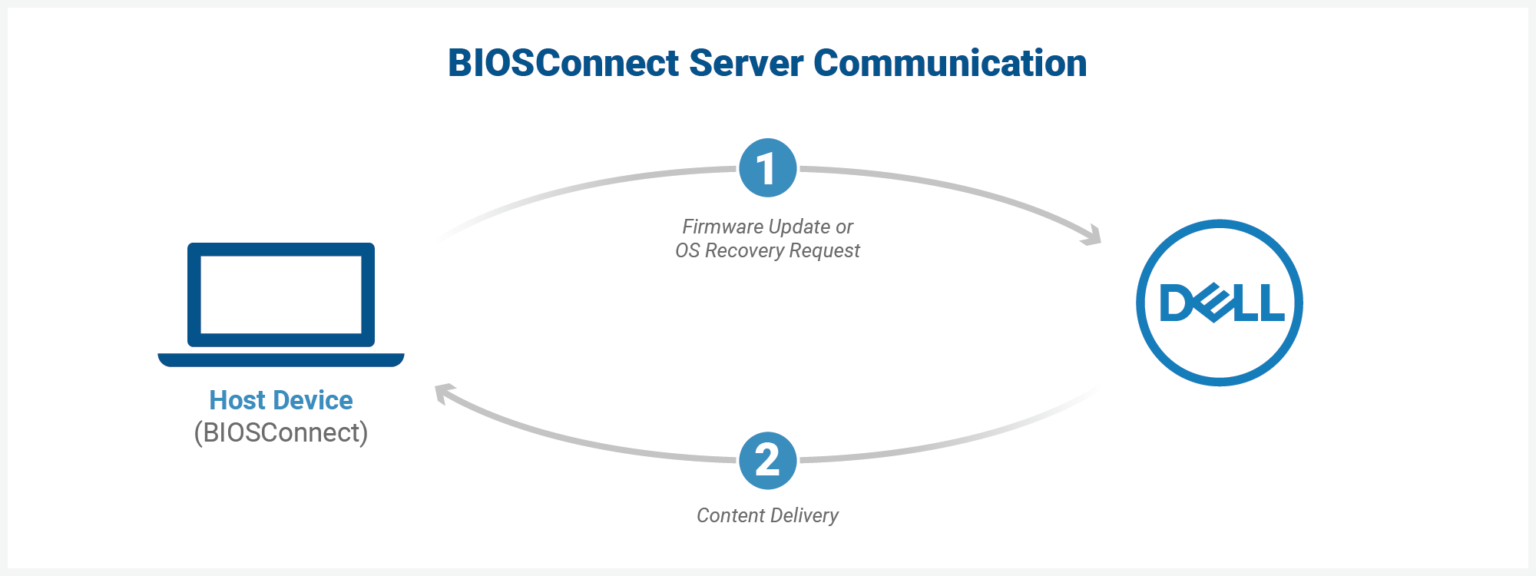

Les vulnérabilités apparaissent dans la fonction de Dell appelée BIOSConnect, qui permet aux utilisateurs de télécharger facilement, et même automatiquement, des mises à jour de micrologiciels. BIOSConnect fait partie d'une fonctionnalité Dell plus large de gestion des mises à jour et des systèmes d'exploitation à distance appelée SupportAssist. « L'industrie a atteint toute cette maturité des fonctions de sécurité dans le code au niveau des applications et du système d'exploitation, mais elle ne suit pas les meilleures pratiques dans les nouvelles fonctions de sécurité des micrologiciels », a déclaré Michael.

Les chercheurs ont déclaré dans leur rapport que les mécanismes de mise à jour sont des cibles précieuses pour les attaquants, car ils peuvent être altérés dans le but de distribuer des logiciels malveillants. Dans le cas de ces quatre vulnérabilités cependant, les chercheurs pensent qu'elles ne permettraient pas aux pirates de diffuser des mises à jour malveillantes du micrologiciel Dell à tous les utilisateurs en même temps. En revanche, elles pourraient toutefois être exploitées pour cibler individuellement les appareils victimes et prendre facilement le contrôle à distance du micrologiciel.

La compromission du micrologiciel d'un appareil peut permettre aux pirates de prendre le contrôle total de la machine, car le micrologiciel coordonne le matériel et les logiciels et fonctionne comme un précurseur du système d'exploitation et des applications de l'ordinateur. Autrement dit, elles pourraient permettre à un attaquant d'exécuter du code à distance dans l'environnement de préamorçage. Un tel code peut modifier l'état initial d'un système d'exploitation, violant les hypothèses communes sur les couches matérielles/micrologiciel et brisant les contrôles de sécurité du système d'exploitation.

Selon Eclypsium, comme les attaquants se concentrent de plus en plus sur les chaînes d'approvisionnement des fournisseurs et les micrologiciels des systèmes, il est plus important que jamais que les organisations aient une visibilité et un contrôle indépendants de l'intégrité de leurs appareils. « Il s'agit d'une attaque qui permet à un attaquant d'accéder directement au BIOS, le micrologiciel fondamental utilisé dans le processus de démarrage. Avant même que le système d'exploitation ne démarre et ne soit conscient de ce qui se passe, l'attaque a déjà eu lieu », explique Scott Scheferman, chercheur chez Eclypsium.

« Il s'agit d'un ensemble de vulnérabilités évasives, puissantes et souhaitables pour un attaquant qui veut de la persistance », a-t-il ajouté. Les chercheurs d'Eclypsium ont divulgué les vulnérabilités à Dell le 3 mars. Ils présenteront leurs conclusions lors de la conférence sur la sécurité Defcon, qui se tiendra à Las Vegas au début du mois d'août. « Dell a remédié à de multiples vulnérabilités pour les fonctions BIOSConnect et HTTPS Boot disponibles sur certaines plateformes Dell. Les fonctionnalités seront automatiquement mises à jour si les clients ont activé les mises à jour automatiques Dell », a déclaré Eclypsium.

Cependant, les chercheurs d'Eclypsium préviennent qu'il s'agit d'une mise à jour que vous ne souhaitez peut-être pas télécharger automatiquement. Étant donné que BIOSConnect lui-même est le mécanisme vulnérable, ils estiment que le moyen le plus sûr d'obtenir les mises à jour serait de se rendre sur le site Web des pilotes et des téléchargements de Dell et de télécharger et installer manuellement les mises à jour à partir de là. Pour l'utilisateur moyen, cependant, la meilleure approche consiste à mettre à jour son ordinateur Dell de la manière la plus simple possible et le plus rapidement possible.

« Nous voyons ces bogues relativement simples, comme les failles logiques, apparaître dans le nouvel espace de sécurité des micrologiciels. Vous avez confiance dans le fait que cette maison a été construite de manière sécurisée, mais elle repose en fait sur des fondations sablonneuses », a conclu Michael.

Consulter la liste des modèles concernés

Sources : Eclypsium , DELL

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi

Une faille RCE affecte la plupart les ordinateurs de marque DELL qui tournent sous Windows, d'après les révélations d'un chercheur en sécurité

Google et Intel mettent en garde contre un bogue de sécurité sous Linux qui permet d'exécuter un code malveillant via Bluetooth, Intel recommande une mise à jour vers la version 5.9 du noyau

Intel désactive la fonctionnalité Hardware Lock Elision (HLE) sur tous ses CPU x86 à cause de Zombieload v2 et recommande en plus de désactiver RTM pour les environnements virtualisés

Des chercheurs ont réussi à extraire la clé utilisée par les processeurs Intel pour chiffrer les MàJ, ce qui pourrait permettre à des hackers de mettre à jour les puces avec leur propre microcode

Répondre avec citation

Répondre avec citation

Partager