Un membre mécontent du gang du ransomware "Conti" divulgue des fichiers internes

car il serait insatisfait de la façon dont l'argent de l'extorsion est réparti

Les violations et divulgations de données orchestrées par les groupes de ransomwares ne sont pas rares, mais ce qui l'est en revanche, c'est lorsqu'elles sont dirigées contre le groupe lui-même. Jeudi dernier, un membre mécontent du programme de ransomware Conti a divulgué les manuels utilisés par le gang Conti pour former les membres affiliés sur la manière d'accéder, se déplacer latéralement et escalader l'accès à l'intérieur d'une entreprise piratée, exfiltrer ses données avant de chiffrer les fichiers. Il aurait travaillé avec les membres du gang, mais ces derniers ne l'auraient pas payé comme prévu au départ.

Dans la journée du 5 août, le gang du ransomware Conti a été victime d'une importante violation de données comprenant plusieurs secrets sur la manière dont il mène ses attaques ainsi que les outils de piratage qu'il utilise. Les informations ayant fait l'objet de fuite ont été publiées par une personne affiliée à l'opération RaaS (ransomware-as-a-service - ransomware en tant que service) de Conti. RaaS est un modèle dans lequel un développeur de ransomware expérimenté crée et gère tous les outils et l'infrastructure nécessaires pour mener des attaques, tandis que les affiliés recrutés se chargent des tâches les plus lourdes.

Autrement dit, il y a une équipe centrale qui gère le logiciel malveillant et les sites Tor, alors que les affiliés recrutés repèrent les brèches dans le réseau et chiffrent les appareils. Selon les experts en cybersécurité, dans le cadre de cet arrangement, l'équipe centrale gagne 20 à 30 % du paiement d'une rançon, tandis que les affiliés gagnent le reste. Mais apparemment, à la suite du paiement d'une rançon, le groupe n'a pas payé l'affilié en question comme prévu par les termes du contrat, ce qui a donné lieu à une diatribe en ligne et à une fuite de données clés représentant le Saint Graal de l'activité du groupe de Conti.

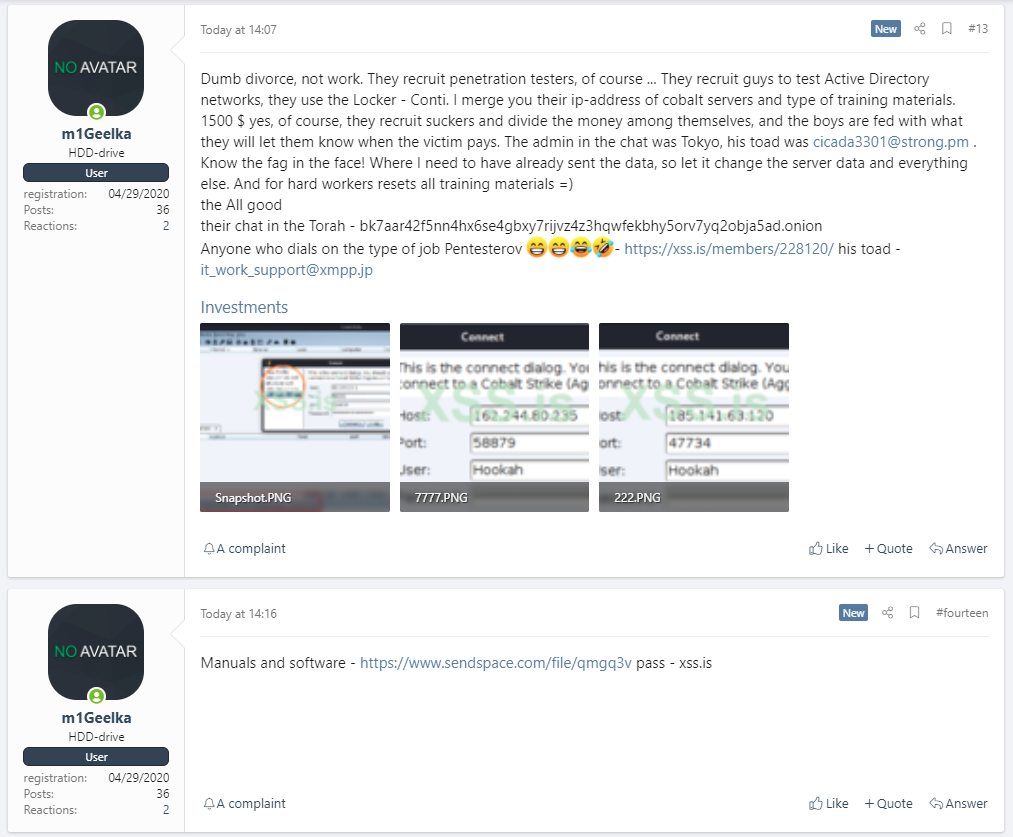

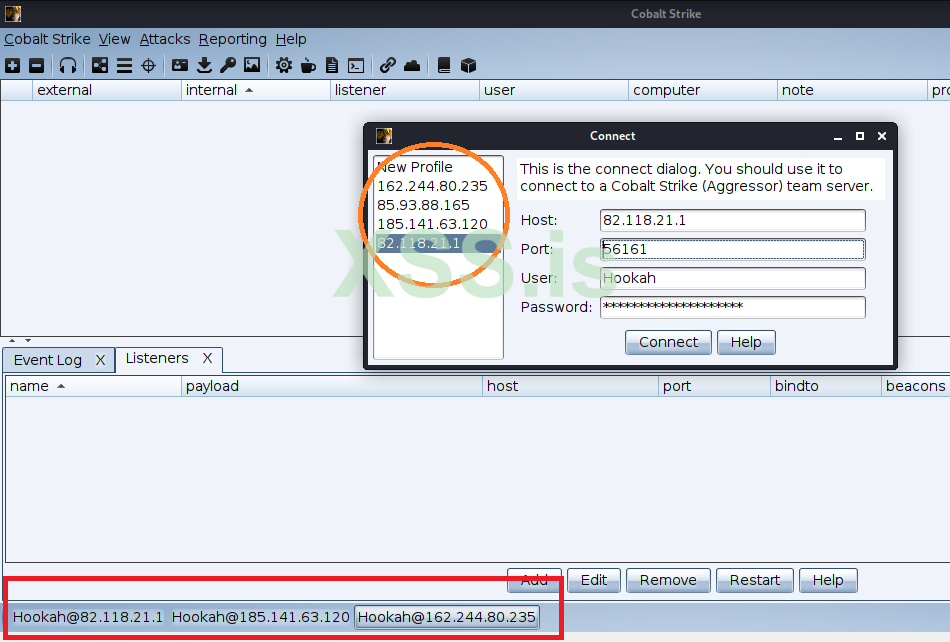

Les données, qui ont été divulguées sur un forum fréquenté par des cybercriminels russophones, comprennent les adresses IP des serveurs de commandement et de contrôle (C2) Cobalt Strike du groupe et une archive de 113 Mo contenant de nombreux outils et supports de formation sur la façon dont Conti effectue des attaques de ransomware. L'affilié a déclaré n'avoir reçu que 1 500 dollars pour son travail, grognant que le groupe recrute des pigeons et qu'ensuite, les membres principaux se partagent l'argent entre eux. Notons que Conti est un gang de pirates russophones à qui l’on attribue l'attaque de plusieurs hôpitaux, dont des chaînes de soins de santé en Irlande et aux États-Unis.

« Je vous fusionne leur adresse IP des serveurs Cobalt et le type de matériel de formation. 1500 $ oui, bien sûr, ils recrutent des pigeons et se partagent l'argent entre eux, et les garçons sont nourris de ce qu'ils leur feront savoir lorsque la victime paiera », a posté l'affilié sur le forum russophone nommé XSS. Dans un tweet du chercheur en sécurité Pancak3, il est conseillé à chacun de bloquer ces adresses IP pour prévenir les attaques du groupe. L'archive contiendrait un manuel sur le déploiement de Cobalt Strike, mimikatz pour vider les hachages NTLM, et de nombreux autres fichiers texte remplis de commandes diverses.

Le manuel, rédigé en russe, explique étape par étape aux membres la manière d'identifier et de pirater des victimes à l'aide de Cobalt Strike, un logiciel qui comprend un certain nombre de programmes de piratage connus. Conçu pour permettre aux défenseurs de tester leurs propres systèmes, le logiciel Cobalt Strike est devenu un outil populaire auprès des pirates informatiques. Selon des chercheurs en cybersécurité qui ont consulté et analysé les informations divulguées, le guide indique aux membres que la première étape consiste à utiliser Google pour rechercher les revenus d'une entreprise cible potentielle.

Les pirates sont ensuite invités à trouver les comptes d'employés disposant des privilèges administratifs de l'entreprise et à utiliser ces informations pour déployer un ransomware qui chiffrerait l'ensemble du réseau et le prendrait en otage contre une rançon. Selon Allan Liska, analyste des ransomwares à la société de cybersécurité Recorded Future, la fuite semble authentique, car elle décrit les attaques comme provenant des mêmes serveurs que ceux que sa société avait déjà repérés comme appartenant à Conti. « Ce qui m'intéresse dans cette affaire, c'est la part de script qu'elle comporte », a déclaré Liska.

Ces dernières années, les pirates informatiques qui utilisent des rançongiciels ont attaqué des écoles, des hôpitaux et des entreprises américaines avec une apparente impunité, suscitant une action internationale. Mais les groupes de rançongiciels sont souvent des entreprises informelles qui peuvent se retourner les unes contre les autres. La fuite montre à quel point les opérations de Conti sont apparemment sous-traitées par les membres principaux du gang à des pirates affiliés, une relation qui peut s'envenimer. Selon Liska, le pirate qui a divulgué les informations est un affilié actif du ransomware Conti depuis des mois.

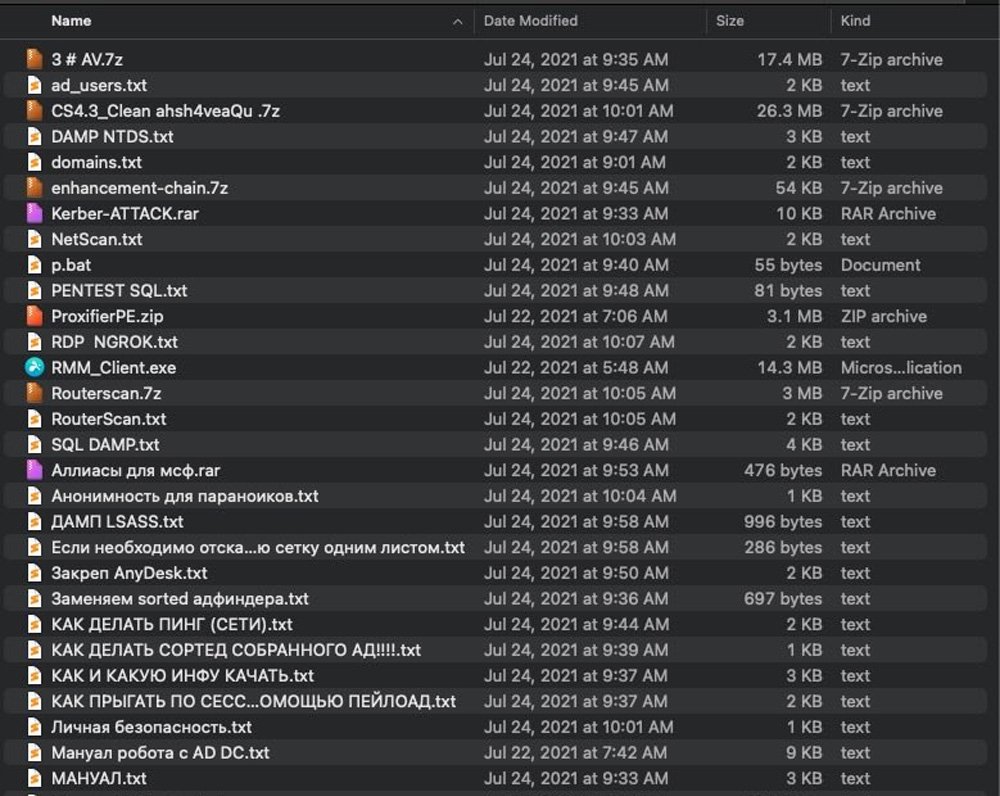

Selon les sources, l'archive porte le nom de "Мануали для работяг и софт.rar", ce qui se traduit approximativement par "Manuels pour les travailleurs acharnés et les logiciels.rar". Outre le manuel d'instruction sur l'utilisation de Cobalt Strike, il contient également environ 36 fichiers texte. Ces derniers contiennent aussi des instructions, notamment sur la façon de :

- configurer le logiciel Rclone avec un compte MEGA pour l'exfiltration de données ;

- configurer le logiciel AnyDesk comme solution de persistance et d'accès à distance au réseau d'une victime [une tactique connue de Conti] ;

- utiliser l'outil NetScan pour scanner les réseaux internes

- installer le framework de test de pénétration Metasploit sur un serveur privé virtuel (VPS) ;

- se connecter à des réseaux piratés via RDP en utilisant un tunnel sécurisé Ngrok ;

- s'élever et obtenir des droits d'administration dans le réseau piraté d'une entreprise ;

- prendre le contrôle de contrôleurs de domaine ;

- extraire des mots de passe d'Active Directories (NTDS dumping) ;

- effectuer des attaques SMB par force brute ;

- effectuer des attaques par force brute sur des routeurs, des périphériques NAS et des caméras de sécurité ;

- utiliser l'exploit ZeroLogon ;

- effectuer une attaque Kerberoasting ;

- désactiver les protections de Windows Defender ;

- supprimer les copies de volumes fantômes ;

- comment les affiliés peuvent configurer leurs propres systèmes d'exploitation pour utiliser le réseau anonyme Tor ;

- etc.

Selon les chercheurs en cybersécurité, cette fuite fournit une pléthore d'opportunités de détection, notamment l'accent mis par le groupe sur la persistance d'AnyDesk et la persistance des agents du logiciel de sécurité Atera pour survivre aux détections. En outre, elle illustre également la vulnérabilité des opérations de RaaS, car un affilié malheureux isolé pourrait conduire à l'exposition d'informations et de ressources soigneusement cultivées utilisées dans les attaques.

Récemment, la Maison Blanche a annoncé que son programme "Rewards for Justice" accepte désormais les informations sur les cyberactivités malveillantes étrangères contre les infrastructures critiques américaines, avec une récompense potentielle de 10 millions de dollars pour toute information utile. Les récompenses dans le cadre de ce programme peuvent être effectuées de manière anonyme en cryptomonnaie, ce qui pourrait inciter les affiliés faiblement rémunérés à dénoncer d'autres cybercriminels.

Par ailleurs, la fuite aidera certaines entreprises de sécurité à élaborer des guides de jeu défensifs plus solides qu'elles pourront recommander à leurs clients afin d'améliorer leur capacité à détecter les intrusions de Conti, en sachant maintenant exactement quelles opérations les affiliés de Conti pourraient exécuter.

Source : L'archive divulguée

Et vous ?

Quel est votre avis sur le sujet ?

Selon vous, quels impacts cette fuite pourrait avoir sur les opérations de Conti ?

Avez-vous déjà eu à faire au ransomware Conti ? Si oui, comment vous en êtes-vous sorti ?

Voir aussi

Après avoir lancé une attaque au ransomware contre le service irlandais de santé et publié des documents médicaux, les cybercriminels donnent gratuitement des clés de déchiffrement

Retracer l'arbre généalogique des ransomwares, pour permettre aux équipes de sécurité de suivre le nombre toujours croissant de variantes et les réseaux de botnets qui les alimentent par DomainTools

Les opérateurs derrière les ransomwares ne suppriment pas toujours les données volées aux entreprises qui ont payé des rançons, selon un rapport de Coveware

Les pirates informatiques exploitent les sites Web pour leur donner un excellent référencement, avant de déployer des logiciels malveillants

L'ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020 et estime que ces attaques ne peuvent plus être reléguées au rang de simples attaques à visée lucrative

Répondre avec citation

Répondre avec citation

Partager