Le ransomware "Hive" chiffre désormais les systèmes d'exploitation Linux et FreeBSD

mais cette variante du ransomware est encore boguée et ne fonctionne pas toujours

Les chercheurs de la société slovaque de cybersécurité ESET ont découvert une nouvelle variante du ransomware Hive qui a été spécifiquement développée afin de chiffrer les systèmes Linux et FreeBSD. Les chercheurs de la société de cybersécurité pensent que les nouveaux encodeurs sont encore en cours de développement et manquent encore de fonctionnalités. La variante Linux s'est également révélée assez boguée lors de l'analyse d'ESET, le chiffrement échouant complètement lorsque le logiciel malveillant était exécuté avec un chemin explicite.

Le ransomware Hive est actif depuis au moins juin 2021. Ce dernier met en œuvre un modèle "Ransomware-as-a-Service" et utilise une grande variété de tactiques, techniques et procédures (TTP). Les experts déclarent que le groupe à l'origine du ransomware Hive utilise de multiples mécanismes pour compromettre les réseaux des victimes, notamment des e-mails de phishing avec des pièces jointes malveillantes pour obtenir un accès et le protocole RDP (Remote Desktop Protocol) RDP pour se déplacer latéralement une fois sur le réseau.

Les différentes analyses sur le ransomware Hive montrent que pour faciliter le chiffrement des fichiers, le ransomware recherche les processus associés aux sauvegardes, à l'antivirus/antispyware et à la copie de fichiers et y met fin. Hive ajoute l'extension .hive au nom de fichier des fichiers chiffrés. Le ransomware Hive dépose ensuite un script hive.bat dans le répertoire, qui impose un délai d'exécution d'une seconde avant d'effectuer le nettoyage une fois le processus de chiffrement terminé.

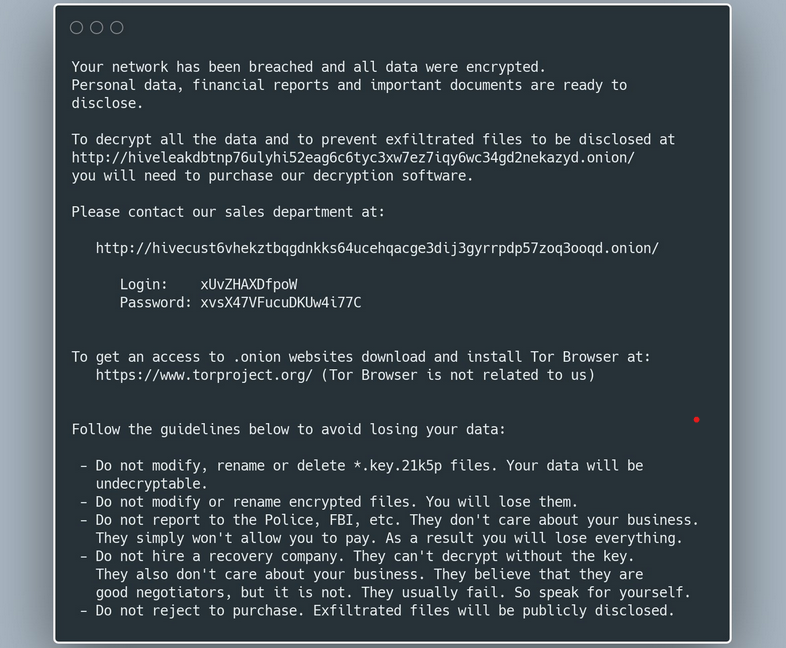

Le logiciel malveillant supprime l'exécutable Hive et le script hive.bat. Un deuxième fichier, shadow.bat, est déposé dans le répertoire et il est utilisé par les opérateurs de ransomware pour supprimer les copies d'ombre et supprime lui-même le fichier shadow.bat une fois l'opération terminée. « Pendant le processus de chiffrement, les fichiers chiffrés sont renommés avec la double extension finale de *.key.hive ou *.key.*. La note de rançon, "HOW_TO_DECRYPT.txt", est déposée dans chaque répertoire concerné et indique que le fichier clé ne peut pas être modifié, renommé ou supprimé, sinon les fichiers chiffrés ne peuvent pas être récupérés », a écrit le FBI dans un bulletin d'alerte en août.

« La note contient un lien "service commercial", accessible via un navigateur TOR, permettant aux victimes de contacter les acteurs via un chat en direct. Certaines victimes ont déclaré avoir reçu des appels téléphoniques des acteurs de Hive leur demandant de payer pour leurs fichiers », a ajouté l'agence. Le délai de paiement est de 2 à 6 jours, mais dans certains cas, les acteurs de la menace l'ont prolongé en raison d'une négociation en cours avec la victime. Les attaques de Hive s'étaient multipliées à l'époque et elles se concentraient uniquement sur les machines exécutant le système d'exploitation Windows.

En cinq mois d'activité, Hive aurait déjà touché plus de 30 organisations. Ce chiffre pourrait être plus élevé, car un certain nombre d'entre elles ont peut-être payé la rançon en toute discrétion. En effet, Windows est de loin la cible préférée des ransomwares et des logiciels malveillants. Le système d'exploitation de Microsoft domine l'espace informatique des entreprises et il est donc logique d'écrire du code malveillant pour ce système. En réussissant à s'attaquer à un PC fonctionnant sous Windows, les créateurs de logiciels malveillants disposent d'un grand nombre de moyens potentiels pour se déplacer latéralement dans un réseau.

Comme il y a beaucoup plus de PC sous Windows que de PC sous Linux, cette dernière possibilité a été largement ignorée, jusqu'à récemment. Comme l'a découvert la société slovaque de sécurité Internet ESET, le gang du ransomware Hive a modifié et affiné ses logiciels malveillants pour s'attaquer à des plateformes autres que Windows. Selon les chercheurs en cybersécurité de l'entreprise, les moteurs de chiffrement, qui constituent l'aspect central de tout ransomware, fonctionnent désormais partiellement sur les systèmes d'exploitation Linux et FreeBSD. Ils n'ont pas encore expérimenté l'exécution réelle de la charge utile.

Mais cela montre que les systèmes d'exploitation autres que Windows sont désormais dans le collimateur des gangs de ransomware. Toutefois, ESET a remarqué que les nouveaux encodeurs de Hive sont toujours en cours de développement et manquent encore de fonctionnalités. La variante Linux s'est également révélée assez boguée lors de l'analyse d'ESET, le chiffrement échouant complètement lorsque le logiciel malveillant était exécuté avec un chemin explicite. Elle ne prend également en charge qu'un seul paramètre de ligne de commande (-no-wipe). En revanche, la version Windows propose jusqu'à 5 options d'exécution.

Cela comprend la suppression des processus et le contournement du nettoyage du disque, des fichiers inintéressants et des fichiers plus anciens. La version Linux du ransomware ne parvient pas non plus à déclencher le chiffrement si elle est exécutée sans privilèges root, car elle tente de déposer la note de rançon sur les systèmes de fichiers root des appareils compromis. « Tout comme la version Windows, ces variantes sont écrites en Golang, mais les chaînes de caractères, les noms de paquets et les noms de fonctions ont été obfusqués, probablement avec gobfuscate », a déclaré ESET Research Labs.

Troublés par l'augmentation exponentielle des attaques de ransomware, les gouvernements et les entreprises du monde entier essaient de multiples méthodes pour renforcer les réseaux. L'une des solutions proposées - et qui fonctionne - consiste à charger les données et les plateformes des entreprises sur l'infrastructure en nuage. Les fournisseurs de services en nuage, tels que Google, Amazon et d'autres, disposent de plusieurs couches de sécurité et de garanties pour se protéger contre le vol de données et les ransomwares. Même les machines virtuelles offrent des avantages similaires.

En fait, plusieurs entreprises cibles ont lentement migré vers les machines virtuelles. Elles offrent apparemment une gestion plus facile des dispositifs et une utilisation plus efficace des ressources. Cela dit, comme les machines virtuelles fonctionnent sur le backend Linux, les opérateurs de ransomware en ont fait une de leurs nouvelles cibles. En ciblant les machines virtuelles, les opérateurs de ransomware peuvent également chiffrer plusieurs serveurs à la fois avec une seule commande. Hive n'est qu'un des nombreux gangs de ransomwares qui ont commencé à cibler les serveurs Linux.

En juin, les chercheurs ont repéré un nouveau ransomware REvil Linux conçu pour cibler les machines virtuelles VMware ESXi, une plateforme de machines virtuelles très populaire dans les entreprises. Fabian Wosar, directeur technique d'Emsisoft, a déclaré à BleepingComputer que d'autres groupes de ransomware, tels que Babuk, RansomExx/Defray, Mespinoza, GoGoogle, DarkSide et Hellokitty ont également créé leurs propres encodeurs Linux. « La raison pour laquelle la plupart des groupes de ransomwares ont implémenté une version Linux de leur ransomware est de cibler spécifiquement ESXi », a déclaré Wosar.

Les encodeurs Linux des ransomwares HelloKitty et BlackMatter ont ensuite été découverts dans la nature par des chercheurs en sécurité en juillet et en août, confirmant la déclaration de Wosar. Un mois plus tard, il a été découvert que certaines de ces souches de logiciels malveillants destinés à infecter les plateformes Linux sont également boguées et peuvent endommager les fichiers des victimes lors du chiffrement. Par le passé, les ransomwares Snatch et PureLocker ont également utilisé des variantes de Linux dans leurs attaques.

Bien que les méthodes semblent rudimentaires et risquent d'échouer fréquemment, ces développements sont un sinistre rappel de la progression des gangs de ransomwares. Les auteurs de codes malveillants ont manifestement trouvé un grand succès financier en chiffrant les données des entreprises et en menaçant de divulguer les informations sensibles, à moins d'être payés, de préférence en bitcoins.

Source : ESET Research Labs

Et vous ?

Quel est votre avis sur le sujet ?

Que pensez-vous du ciblage des plateformes Linux et FreeBSD par les gangs de ransomwares ?

Voir aussi

Un membre mécontent du gang du ransomware "Conti" divulgue des fichiers internes, car il serait insatisfait de la façon dont l'argent de l'extorsion est réparti

Kaspersky dévoile 5 nouvelles méthodes utilisées par les gangs de ransomware aujourd'hui qui ont désormais recours à des attaques plus ciblées

2021 sera l'année du "ransomware 2.0", avec des attaques de plus en plus agressives, une ingénierie sociale plus professionnelle et des malwares plus innovants, selon G DATA CyberDefense

Les développeurs du ransomware REvil ont ajouté une porte dérobée pour tromper les affiliés et détourner les négociations de rançon afin de les priver des paiements

Des opérateurs de ransomware qui s'en prennent à des infrastructures américaines travailleraient avec les services de renseignement russes, selon un rapport de la société de cybersécurité Analyst1

Répondre avec citation

Répondre avec citation

Partager