Les équipes de sécurité trouvent plus facile d'atténuer Log4Shell plutôt que de le corriger définitivement, le délai moyen de remédiation après détection est de 17 jours, selon Qualys Cloud Platform

Lorsque la vulnérabilité Log4Shell est apparue en décembre de l'année dernière, ses effets se sont fait sentir dans le monde de la cybersécurité, avec des millions de dispositifs potentiellement touchés.

Une nouvelle étude de Qualys examine la manière dont les entreprises ont réagi à cette vulnérabilité et le succès de leurs efforts de remédiation.

Les mauvais acteurs ont réagi rapidement, avec près d'un million de tentatives d'attaques lancées en 72 heures seulement après la divulgation de la vulnérabilité Log4Shell. Et bien sûr, les attaques ont eu lieu à l'approche des fêtes de fin d'année, alors que de nombreuses équipes de sécurité n'avaient que des effectifs réduits.

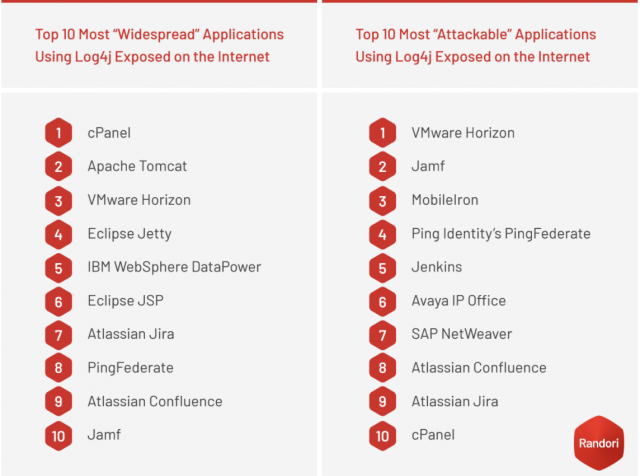

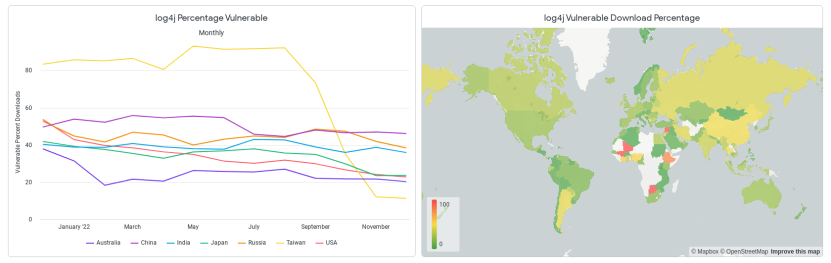

La Qualys Cloud Platform a analysé plus de 150 millions d'actifs informatiques à travers le monde et a détecté 22 millions d'installations d'applications vulnérables. Log4Shell a été détecté dans plus de trois millions d'instances vulnérables.

Plus de 50 % des installations d'applications avec Log4j ont été signalées comme étant "en fin de support", avec peu de chances que les éditeurs fournissent des correctifs de sécurité pour Log4Shell. Plus de 80 % des ressources vulnérables se trouvaient sur des systèmes Linux.

Le délai moyen de remédiation après détection était de 17 jours. Les systèmes qui pouvaient être exploités à distance ont été corrigés plus rapidement (12 jours), tandis que les systèmes internes ont été plus lents. Les efforts ont également ralenti après le premier mois, peut-être parce que les équipes de sécurité ont trouvé plus facile d'atténuer Log4Shell plutôt que de le corriger définitivement.

"Tout le monde parlait de cette vulnérabilité au début du mois de décembre et nous en parlons encore à la mi-mars. Cela montre qu'il y a encore beaucoup de choses à régler concernant les bases de la cybersécurité", déclare Paul Baird, responsable de la sécurité technique au Royaume-Uni chez Qualys. "En regardant les données, Log4J est incroyablement répandu et il a été discuté à grande échelle. Cette vulnérabilité est facile à exploiter lorsque les correctifs et les mesures d'atténuation n'ont pas été mis en œuvre. De par sa nature, Log4Shell est difficile à détecter, sauf si vous disposez d'outils capables de trouver la vulnérabilité dans tous les recoins de votre environnement. Les équipes sont incapables de prendre des mesures d'atténuation et sont donc en danger."

Qualys a également développé un nouvel utilitaire d'analyse Log4j open-source pour faire gagner un temps précieux aux équipes de sécurité.

Source : Qualys Cloud Platform

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Plus de 35 000 packages Java impactés par les vulnérabilités Log4j, selon un rapport de l'équipe open source de Google

Log4j : une entreprise du Fortune 500 exige des réponses rapides et gratuites du créateur de cURL, qui leur a indiqué qu'il le ferait « dès que nous aurons signé un contrat de support »

Un bogue vieux de 12 ans dans polkit permet d'obtenir des privilèges « root » sur les principales distributions GNU/Linux, Ubuntu et Red Hat ont déjà publié des correctifs

Répondre avec citation

Répondre avec citation

Partager