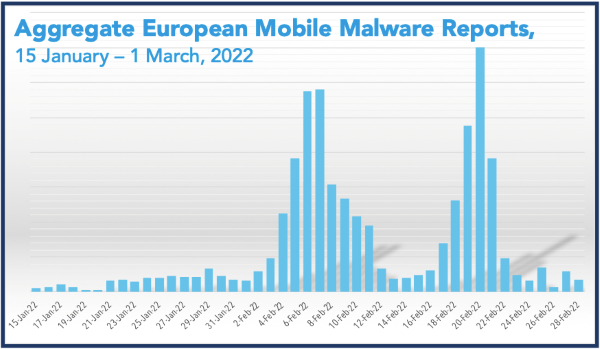

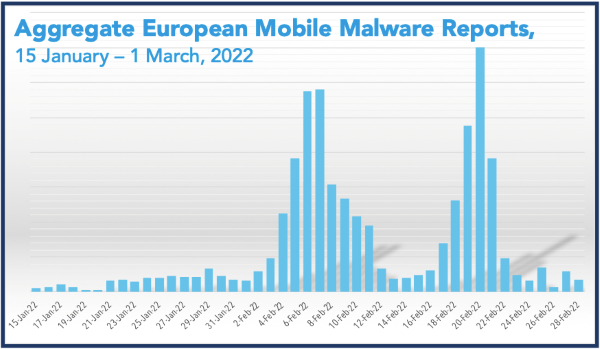

Les tentatives d’attaques par logiciels malveillants sur les téléphones portables à travers l’Europe ont augmenté de 500 %, depuis février 2022, selon un rapport de Proofpoint

Début février, les chercheurs de Proofpoint ont détecté un bond de 500 % des tentatives de diffusion de logiciels malveillants sur les appareils mobiles en Europe. Cela correspond à une tendance observée ces dernières années, où l'utilisation abusive de la messagerie mobile a augmenté régulièrement, les attaquants multipliant les tentatives de smishing (hameçonnage par SMS/texte) et d'envoi de logiciels malveillants sur des appareils mobiles.

Rien qu'en 2021, de nombreux logiciels malveillants ont été détectés dans le monde entier. Bien que le volume ait fortement diminué vers la fin de l'année 2021, on assiste à une résurgence en 2022.

Figure 1 : Les rapports sur les logiciels malveillants mobiles montrent des pics importants en février 2022.

Les logiciels malveillants mobiles d'aujourd'hui sont capables de bien plus que de voler des informations d'identification. Des détections récentes ont mis en évidence des logiciels malveillants capables d'enregistrer des fichiers audio et vidéo, téléphoniques ou non, de localiser des personnes et de détruire ou effacer des contenus et des données.

Voici un aperçu des logiciels malveillants mobiles les plus courants auxquels les utilisateurs sont confrontés, ainsi que des mesures simples à prendre pour se protéger :

Android contre Apple

La plupart des logiciels malveillants mobiles sont encore téléchargés à partir de boutiques d'applications. Mais depuis un an environ, on constate une augmentation des campagnes qui utilisent les SMS/messages mobiles comme mécanisme de diffusion. Des deux grandes plateformes de téléphones mobiles intelligents, Apple iOS et Android, cette dernière est une cible bien plus populaire pour les cybercriminels.

Tout d'abord, l'App Store d'Apple est soumis à des contrôles de qualité stricts. De plus, iOS ne permet pas le sideloading, c'est-à-dire l'installation d'une application par le biais d'un magasin d'applications tiers ou son téléchargement direct sur l'appareil.

Pour le meilleur ou pour le pire, Android adopte une approche plus ouverte. La plate-forme est ouverte à plusieurs magasins d'applications. Et les utilisateurs peuvent facilement télécharger des applications à partir de n'importe quel endroit sur Internet. C'est cette dernière caractéristique qui rend la plateforme populaire auprès des mauvais acteurs, qui savent que les téléphones Android peuvent être compromis en quelques étapes seulement.

État des logiciels malveillants mobiles

Au fond, les logiciels malveillants mobiles ont le même objectif que leurs homologues de bureau. Une fois installé, le logiciel malveillant cherche à donner aux attaquants le contrôle d'un système, en siphonnant potentiellement des informations sensibles et des identifiants de compte. Les différences se situent principalement au niveau des mécanismes de diffusion et des stratégies d'ingénierie sociale.

Cette situation est en train de changer. Les logiciels malveillants mobiles étant de plus en plus perfectionnés, de nouveaux types de données sont volés, avec des conséquences potentielles encore plus importantes. Il s'agit notamment des éléments suivants :

- L'enregistrement des conversations téléphoniques et non téléphoniques

- Enregistrement audio et vidéo à partir de l'appareil

- La destruction ou l'effacement du contenu et des données.

Un lien de phishing/smishing tente d'inciter l'utilisateur à saisir ses informations d'identification sur une fausse page de connexion en temps quasi réel. Les malwares bancaires mobiles, en revanche, peuvent attendre que l'utilisateur active une application financière. À ce moment-là, le logiciel malveillant intervient pour voler des informations d'identification ou des informations. Pendant tout ce temps, les victimes pensent qu'elles interagissent en toute sécurité avec l'application bancaire authentique installée sur leur appareil.

Programmes malveillants mobiles courants

Les logiciels malveillants mobiles ne sont pas limités à une région géographique ou à une langue spécifique.

Au contraire, les acteurs de la menace adaptent leurs campagnes à une variété de langues, de régions et d'appareils.

Figure 2 : Matrice des types de logiciels malveillants mobiles, de leur fonctionnalité et de leur propagation régionale.

Dans le cadre de l'étude Cloudmark sur les menaces mobiles, les attaques proviennent de toutes les régions du monde et utilisent une multitude de vecteurs d'attaque pour diffuser des logiciels malveillants sur les appareils cibles. Ces attaques touchent les utilisateurs du monde entier et leur portée et leurs capacités augmentent avec le temps. Ci-dessous, nous examinons quelques-unes des principales familles de logiciels malveillants qui utilisent les SMS comme vecteur de menace :

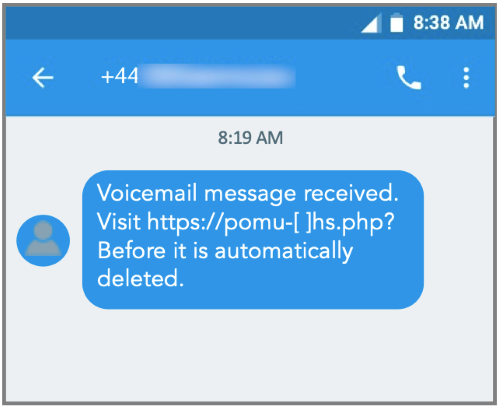

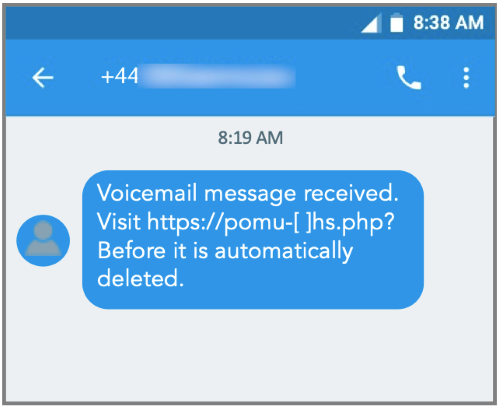

FluBot

Ce logiciel malveillant sophistiqué, de type ver, a été rencontré pour la première fois en novembre 2020. Les premières détections ont eu lieu en Espagne avant de se propager à d'autres pays, notamment le Royaume-Uni et l'Allemagne.

Depuis, il a été signalé en Australie, en Nouvelle-Zélande, en Espagne, en Autriche, en Suisse et dans d'autres pays.

FluBot se propage en accédant à la liste de contacts ou au carnet d'adresses de l'appareil infecté et en renvoyant les informations à un serveur de commande et de contrôle (C&C). Le serveur C&C ordonne ensuite à l'appareil d'envoyer de nouveaux messages infectés aux numéros figurant dans la liste.

En plus de se propager, FluBot peut également :

- accéder à l'Internet

- lire et envoyer des messages

- lire des notifications

- passer des appels vocaux

- supprimer d'autres applications installées.

Lorsque les applications ciblées sont utilisées, FluBot superpose un écran conçu pour voler les noms d'utilisateur et les mots de passe des banques, des courtiers et d'autres sites.

Figure 3 : Un message vocal bidon utilisé pour distribuer FluBot.

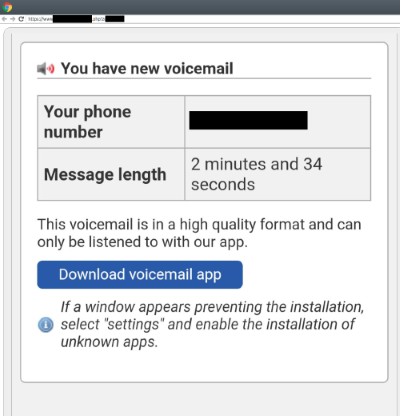

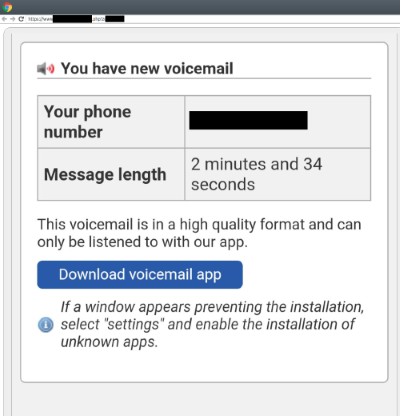

TeaBot

Observé pour la première fois en Italie, TeaBot est un cheval de Troie multifonctionnel qui peut voler des informations d'identification et des messages, ainsi que diffuser le contenu de l'écran d'un appareil infecté à l'attaquant. Il est préconfiguré pour voler des informations d'identification via les applications de plus de 60 banques européennes et prend en charge plusieurs langues. Il a ciblé des institutions financières en Espagne et en Allemagne.

TeaBot se propage à l'aide de messages SMS similaires à ceux de FluBot. TeaBot fait un usage intensif de l'enregistrement des touches et peut intercepter les codes Google Authenticator. Ces deux caractéristiques en font un outil puissant pour compromettre les comptes et dérober des fonds aux victimes.

Figure 4 : page de téléchargement d'une boîte vocale frauduleuse utilisée pour distribuer TeaBot.

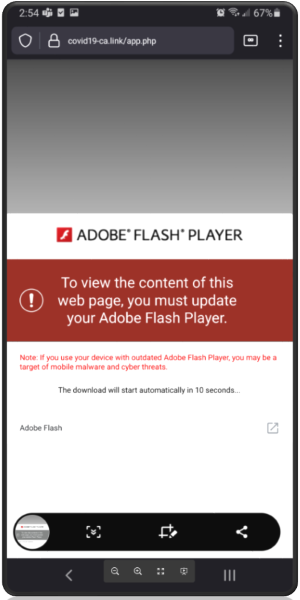

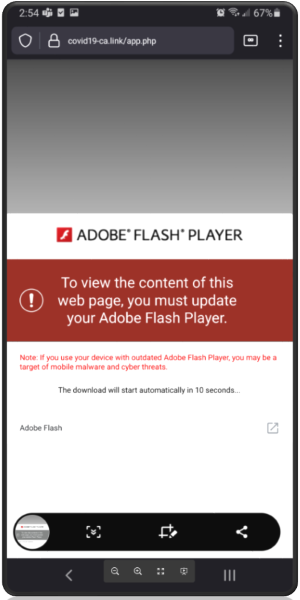

TangleBot

Découvert par les chercheurs de Proofpoint et Cloudmark en 2021, TangleBot est un malware puissant mais insaisissable qui se propage principalement via de fausses notifications de livraison de colis. TangleBot a été initialement détecté en Amérique du Nord et est apparu plus récemment en Turquie.

Aujourd'hui, le malware pourrait se propager grâce à une collaboration entre les attaquants liés à TangleBot et à FluBot. Dans les deux cas, le malware utilise des méthodologies de distribution, des pages de destination, un langage et des leurres par SMS similaires. Un leurre séduisant que TangleBot est connu pour utiliser est une notification de mise à jour logicielle.

Figure 5 : Une page de mise à jour Adobe Flash frauduleuse utilisée pour distribuer TangleBot.

Même avec ces rapports récents, les attaques de TangleBot sont encore rares. Mais si elles deviennent plus répandues, les dangers pourraient être considérables. Au-delà de sa capacité à contrôler des appareils et à se superposer à d'autres applications mobiles, TangleBot ajoute l'interception des caméras et du son.

Protégez-vous

Pour protéger votre appareil, méfiez-vous de tout message inattendu ou non sollicité contenant des liens, des URL ou des demandes de données de tout type. Et comme pour les ordinateurs de bureau et les ordinateurs portables, il est conseillé d'utiliser une application antivirus mobile provenant d'une source fiable. Une étude récente de Security.org a révélé que 76 % des utilisateurs n'en ont pas installé sur leur smartphone.

Enfin, n'oubliez pas de signaler les spams, le smishing et les livraisons suspectes de logiciels malveillants au service de signalement des spams. Utilisez la fonction de signalement des spams de votre client de messagerie, si celui-ci en possède une.

Source : Proofpoint

Et vous ?

Trouvez-vous ce rapport pertinent ?

Trouvez-vous ce rapport pertinent ?

Avez-vous personnellent constaté cette augmentation substantielle des attaques par logiciels malveillants sur les téléphones portables ?

Avez-vous personnellent constaté cette augmentation substantielle des attaques par logiciels malveillants sur les téléphones portables ?

Voir aussi :

Les puces MediaTek comportent une faille rendant un tiers des smartphones qui en sont équipés vulnérables aux attaques extérieures, MediaTek représente 43 % de du marché des micropuces

Les puces MediaTek comportent une faille rendant un tiers des smartphones qui en sont équipés vulnérables aux attaques extérieures, MediaTek représente 43 % de du marché des micropuces

Une deuxième société israélienne a exploité une faille d'Apple pour pirater des iPhones, le logiciel espion REIGN de Quadream a utilisé le même exploit que Pegasus de NSO Group

Une deuxième société israélienne a exploité une faille d'Apple pour pirater des iPhones, le logiciel espion REIGN de Quadream a utilisé le même exploit que Pegasus de NSO Group

Kobalos, un nouveau logiciel malveillant, vole les informations d'identification SSH des supercalculateurs Linux, BSD et Solaris, il pourrait y avoir des variantes pour les systèmes AIX et Windows

Kobalos, un nouveau logiciel malveillant, vole les informations d'identification SSH des supercalculateurs Linux, BSD et Solaris, il pourrait y avoir des variantes pour les systèmes AIX et Windows

97 % des entreprises ont subi une attaque de malware mobile au cours de l'année écoulée, d'après le rapport 2021 sur la sécurité mobile de Check Point Software

97 % des entreprises ont subi une attaque de malware mobile au cours de l'année écoulée, d'après le rapport 2021 sur la sécurité mobile de Check Point Software

Trouvez-vous ce rapport pertinent ?

Avez-vous personnellent constaté cette augmentation substantielle des attaques par logiciels malveillants sur les téléphones portables ?

Les puces MediaTek comportent une faille rendant un tiers des smartphones qui en sont équipés vulnérables aux attaques extérieures, MediaTek représente 43 % de du marché des micropuces

Une deuxième société israélienne a exploité une faille d'Apple pour pirater des iPhones, le logiciel espion REIGN de Quadream a utilisé le même exploit que Pegasus de NSO Group

Kobalos, un nouveau logiciel malveillant, vole les informations d'identification SSH des supercalculateurs Linux, BSD et Solaris, il pourrait y avoir des variantes pour les systèmes AIX et Windows

97 % des entreprises ont subi une attaque de malware mobile au cours de l'année écoulée, d'après le rapport 2021 sur la sécurité mobile de Check Point Software

Répondre avec citation

Répondre avec citation

Partager