En l'absence de politiques efficaces de gestion des identités et des accès dans le cloud, les entreprises laissent la porte ouverte aux pirates informatiques

selon un rapport

Si le passage au cloud peut avoir des avantages pour les entreprises, celles-ci doivent élaborer des politiques de gestion des identités et des accès (IAM) appropriées afin de tirer le meilleur parti de leurs investissements. Dans un récent rapport sur la sécurité du cloud, Palo Alto Network affirme qu'en l'absence de politiques IAM efficaces, une organisation peut payer pour un certain nombre d'outils de sécurité, mais une sécurité complète ne sera jamais possible. Il explique qu'une mauvaise gestion de la cybersécurité et des services mal configurés laissent les entreprises vulnérables à de simples cyberattaques.

Pour comprendre comment les politiques de gestion des identités et des accès affectent la posture de sécurité des organisations en matière de cloud computing, Palo Alto Network, un fournisseur américain de services de sécurité pour les réseaux et les ordinateurs, a analysé plus de 680 000 identités réparties sur 18 000 comptes de cloud computing de 200 organisations différentes afin de comprendre leur configuration et leurs modèles d'utilisation. Selon Palo Alto Network, les résultats ont révélé que la plupart de ces entreprises ont de mauvaises pratiques en matière de sécurité du cloud qui les exposent à toute forme de vulnérabilité.

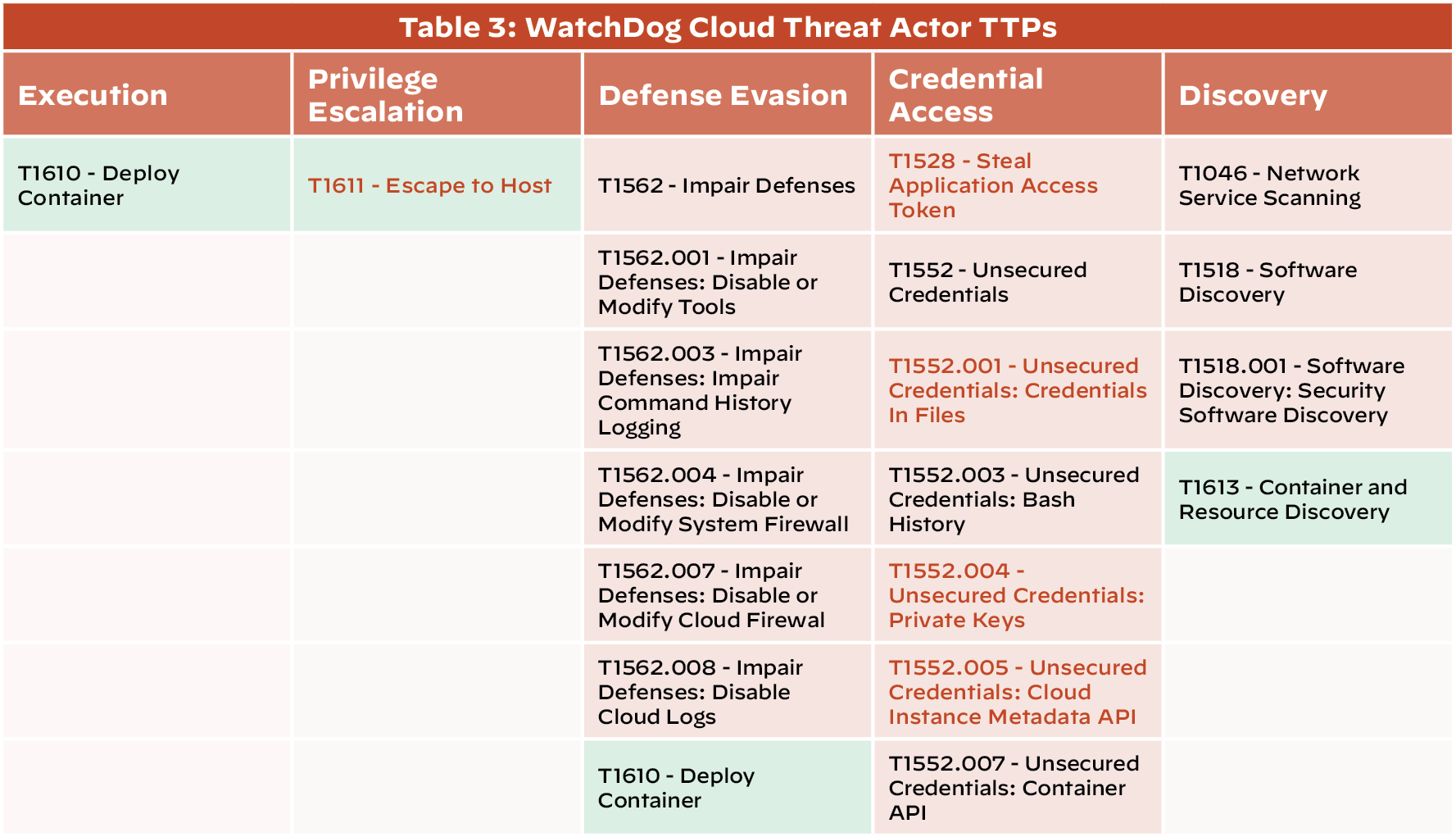

Figure 1 : TTP de WatchDog. Le fond rouge indique les TTP spécifiques aux plateformes de cloud computing, tandis que le fond vert indique les TTP spécifiques aux plateformes de conteneurs. Les TTP en rouge indiquent les opérations qui peuvent conduire à une compromission plus large des opérations du cloud.

« Les résultats de nos recherches sont choquants. Presque toutes les organisations que nous avons analysées ne disposent pas des contrôles de politique de gestion IAM appropriés pour rester en sécurité », a déclaré Palo Alto Network. Ces politiques IAM mal configurées ouvrent la porte à ce que la division Unit 42 de Palo Alto Network appelle "les acteurs de la menace du cloud". Un acteur de la menace du cloud est défini comme "un individu ou un groupe qui représente une menace pour les organisations par le biais d'un accès dirigé et durable aux ressources de la plateforme du cloud, aux services ou aux métadonnées intégrées".

« Nous pensons que les acteurs de la menace du cloud méritent une définition distincte, car nous observons qu'ils utilisent un ensemble fondamentalement différent de tactiques, de techniques et de procédures (TTP) qui sont propres au cloud, comme le fait de profiter de la possibilité d'effectuer simultanément des mouvements latéraux et des opérations d'escalade de privilèges », a déclaré Palo Alto Network. Selon la société américaine, voici les problèmes liés à la sécurité dans le cloud et ce que vous faites mal.

Le travail hybride augmente le risque de cyberattaque

Tout au long de la pandémie, les charges de travail dans le cloud ont connu une expansion significative. Les organisations ont augmenté leur utilisation du cloud, avec une augmentation spectaculaire du nombre d'organisations qui hébergent plus de la moitié de leurs charges de travail dans le cloud. De plus, la pandémie mondiale a poussé les organisations et les employés à adopter de nouvelles méthodes de travail à distance et hybrides, à l'aide de services et d'applications dans le cloud. Bien que bénéfique pour les utilisateurs, cela a également créé des risques supplémentaires en matière de cybersécurité, et les pirates informatiques le savent.

Figure 2 : variation en pourcentage des charges de travail dans le cloud depuis 2020, où le bleu représente les volumes de charges de travail dans le cloud et le vert les organisations hébergeant plus de la moitié de leurs charges de travail dans le cloud.

« Avec la transition vers les plateformes cloud induite par la pandémie au cours des dernières années, les acteurs malveillants ont eu plus de facilité que jamais à suivre leurs cibles dans le cloud », a déclaré John Morello, vice-président de Prisma Cloud chez Palo Alto Networks. L'une des mauvaises pratiques qui facilitent le plus la tâche aux pirates informatiques est la mauvaise gestion des accès. Ainsi, les acteurs de la menace du cloud n'ont plus besoin de trouver comment réaliser une compromission techniquement complexe. Selon le rapport, 99 % des utilisateurs, services et ressources du cloud fournissent des autorisations excessives.

Dans la plupart des cas, ces autorisations et privilèges d'administrateur ne sont pas nécessaires aux utilisateurs habituels, mais il existe un risque, si les comptes cloud sont compromis, que les cyberattaquants profitent de ces autorisations excessives pour modifier, créer ou supprimer des ressources de l'environnement cloud. En cas d'attaque, ils peuvent également se déplacer sur les réseaux afin d'étendre la portée des attaques.

Le problème des mots de passe faibles persiste toujours

Les mots de passe faibles sont vulnérables aux attaques par force brute et aux attaques par bourrage d'identifiants, au cours desquelles les cyberattaquants utilisent des logiciels automatisés pour tester des mots de passe faibles sur des comptes. Ainsi, les comptes sont particulièrement exposés si le mot de passe utilisé pour les sécuriser est particulièrement courant. En outre, la réutilisation du mot de passe crée également un risque pour les comptes dans le cloud. Si le mot de passe d'un autre compte de l'utilisateur a fait l'objet d'une fuite ou d'un piratage, les attaquants le testeront par rapport à ses autres comptes.

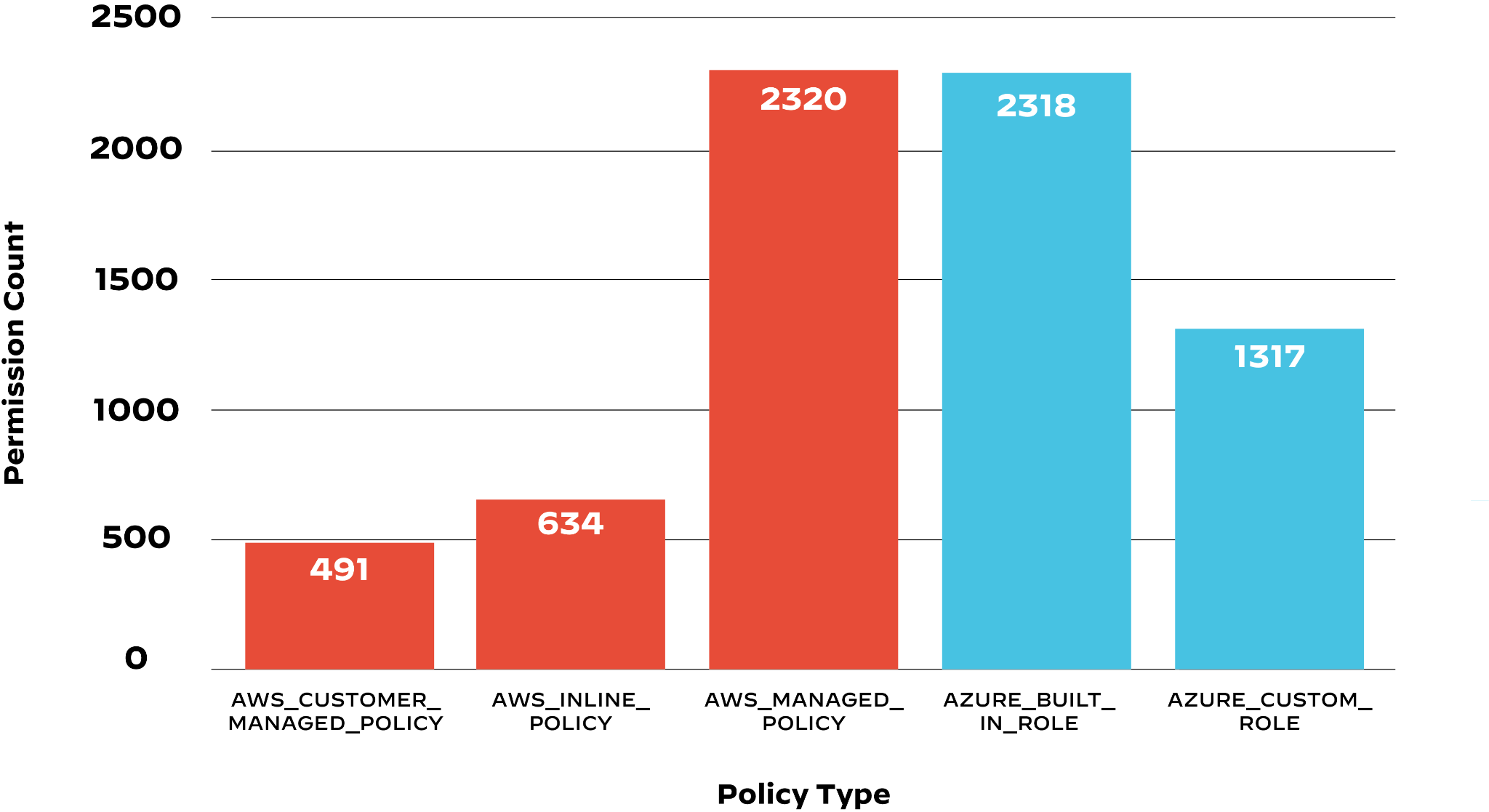

Figure 3 : nombre moyen d'autorisations accordées par chaque type de politique. Les politiques gérées par les fournisseurs de services de cloud computing (AWS_MANAGED_POLICY et AZURE_BUILT_IN_ROLE) accordent 2,5 fois plus d'autorisations que les politiques gérées par les clients.

Selon le rapport, s'il s'agit du même mot de passe, ils pourront accéder au compte cloud, ce qui expose l'utilisateur et le reste des services cloud de l'entreprise à de nouvelles attaques. « Les organisations autorisant des autorisations excessives et des politiques trop permissives, les attaquants sont trop souvent accueillis dans l'environnement de cloud d'une organisation avec les clés du royaume », indique le rapport. Voici ci-après les observations de la division Unit 42 de Paolo Alto Network à ce sujet :

- réutilisation des mots de passe : 44 % des entreprises autorisent la réutilisation des mots de passe IAM ;

- mots de passe faibles (moins de 14 caractères) : 53 % des comptes cloud autorisent l'utilisation de mots de passe faibles ;

- les identités du cloud sont trop permissives : 99 % des utilisateurs, rôles, services et ressources du cloud se sont vus accorder des autorisations excessives qui sont finalement restées inutilisées (la société considère que les autorisations sont excessives lorsqu'elles restent inutilisées pendant 60 jours ou plus) ;

- les politiques intégrées des fournisseurs de services de cloud computing (CSP - cloud service provider) ne sont pas gérées correctement par les utilisateurs : les politiques gérées par le CSP se voient accorder 2,5 fois plus d'autorisations que les politiques gérées par les clients, et la plupart des utilisateurs du cloud préfèrent utiliser les politiques intégrées. Les utilisateurs ont la possibilité de réduire les autorisations accordées, mais ne le font souvent pas.

Le ciblage des identités dans les infrastructures cloud

Selon le rapport, la plupart des organisations ne sont pas préparées à une attaque par l'exploitation de politiques IAM faibles. Les acteurs malveillants le savent aussi ; ils ciblent les identifiants IAM du cloud et sont finalement capables de les collecter dans le cadre de leurs procédures d'exploitation standard. En effet, ils exploitent de nouvelles TTP propres aux plateformes du cloud que les entreprises doivent connaître afin de mettre en place une stratégie pour se protéger.

Se défendre contre les menaces liées à l'IAM

« Pour aider les entreprises à se défendre contre cette menace, nous avons créé un index des acteurs de la menace du cloud, une première dans le secteur, que vous trouverez dans notre rapport, et qui présente les opérations effectuées par les groupes d'acteurs qui ciblent l'infrastructure du cloud. Ces graphiques détaillent les TTP de chaque acteur de la menace du cloud, ce qui permet à votre équipe de sécurité et à l'ensemble de votre organisation d'évaluer vos défenses stratégiques et de mettre en place les mécanismes de surveillance, de détection, d'alerte et de prévention appropriés », a déclaré Paolo Alto Network.

Qui sont les acteurs malveillants du cloud ?

Le Cloud Threat Actor Index (index des acteurs de la menace) de Paolo Alto Network met en évidence les principaux acteurs qui ciblent l'infrastructure du cloud, ainsi que les acteurs étatiques connus pour utiliser le cloud pour mener des attaques. Vous trouverez ci-dessous un aperçu des principaux acteurs de la menace du cloud répertoriés par l'entreprise :

Les 5 principaux acteurs de la menace du cloud

- TeamTNT : le groupe le plus connu et le plus sophistiqué ciblant les informations d'identification ;

- WatchDog : il est considéré comme un groupe de menaces opportuniste qui cible les instances et applications cloud exposées ;

- Kinsing : un acteur de la menace du cloud opportuniste et financièrement motivé, avec un fort potentiel de collecte de données d'identification dans le cloud ;

- Rocke : un acteur de la menace du cloud spécialisé dans les opérations de ransomware et de cryptojacking dans les environnements cloud ;

- 8220 : Groupe minier Monero, qui aurait augmenté ses opérations minières en exploitant Log4j en décembre 2021.

Ces cinq acteurs de la menace collectent régulièrement des informations d'identification pour les plateformes de services cloud ou les plateformes de conteneurs. Le rapport indique qu'avec ces informations d'identification, ces acteurs malveillants pouvaient se déplacer latéralement vers la plateforme de services cloud, ce qui leur permettait d'échapper aux outils de surveillance de la sécurité des conteneurs ou des ressources virtuelles dans le cloud.

Paolo Alto NetworkAli recommande aux défenseurs d'utiliser des outils de sécurité qui comprennent à la fois des services de gestion de la posture de sécurité et de protection des charges de travail dans le cloud, ainsi que des configurations appropriées pour surveiller et corriger ces opérations. Le rapport recommande aux organisations de se défendre contre les menaces qui ciblent le cloud de la manière suivante :

- intégrer de la suite Cloud Native Application Protection Platform (CNAPP) ;

- renforcer les permissions IAM ;

- augmenter l'automatisation de la sécurité.

Source : Palo Alto Network

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi

99% des directeurs IT et sécurité mentionnent la complexité du cloud comme un frein important à son adoption, 78 % mettent en cause les coûts de la migration, selon une enquête de Gigamon

97 % des responsables informatiques ont déclaré qu'ils prévoyaient l'expansion des déploiements de clouds, mais 63 % affirment que les cybermenaces constituent le principal obstacle à leurs projets

57 % des entreprises disposent d'au moins cinq outils de sécurité dans le cloud, mais la prolifération de ces outils entraîne des problèmes manqués, des faux positifs, et un épuisement professionnel

Les noms de films les plus populaires utilisés en guise de mots de passe, un classement réalisé par SpecOps Software sur sa base de données de plus de 2 milliards de mots de passe compromis

Les incidents de sécurité touchent plus de la moitié des entreprises qui stockent des données dans le cloud, d'après un nouveau rapport de Netwrix

Répondre avec citation

Répondre avec citation

Partager