Des pirates francophones ont dérobé 30 millions de dollars dans des campagnes de harponnage de banques et de télécoms dans 15 pays

en Afrique, en Amérique latine et en Asie

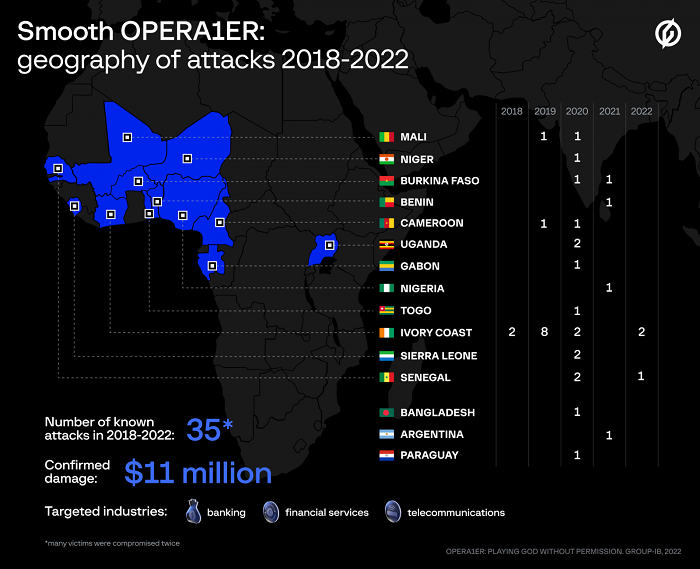

Un groupe de pirates informatiques francophones connu sous le nom d'"OPERA1ER" a été lié à une série de plus de 35 cyberattaques réussies visant des banques, des services financiers et des opérateurs télécoms en Afrique, en Asie et en Amérique latine entre 2018 et 2022. Un rapport de la situation allègue que les attaques ont entraîné des vols d'un montant total de 11 millions de dollars, les dommages réels étant estimés à plus de 30 millions de dollars. Certaines des victimes identifiées auraient même été compromises deux fois, et leur infrastructure aurait ensuite été militarisée pour frapper d'autres organisations.

Le département CERT-CC d'Orange et des chercheurs en cybersécurités de Group-IB, dont le siège est à Singapour, ont rapporté jeudi qu'un groupe de cybercriminels francophones, avec le nom de code OPERA1ER, a sévi pendant plus de quatre ans dans plusieurs régions du monde, dérobant plus de 30 millions de dollars. Le groupe aurait perpétré plus de 35 "cybercambriolages" sur cette période contre des sociétés de télécommunications et des banques en Afrique, en Asie et en Amérique latine. Les attaques les plus récentes, survenues en 2021, auraient ciblé cinq banques différentes au Burkina Faso, au Bénin, en Côte d'Ivoire et au Sénégal.

Les chercheurs suivent OPERA1ER depuis 2019, mais ont remarqué que le groupe a changé ses techniques, tactiques et procédures (TTP) l'année dernière. Inquiète de perdre les traces de l'acteur de la menace, l'entreprise de cybersécurité a attendu que le groupe refasse surface pour publier un rapport actualisé. Cette année, Group-IB a observé que les pirates étaient à nouveau actifs. OPERA1ER s'appuierait sur des outils open source, des logiciels malveillants de base et des frameworks comme Metasploit et Cobalt Strike pour compromettre les serveurs des entreprises. En outre, les chercheurs pensent que le groupe opère depuis l'Afrique.

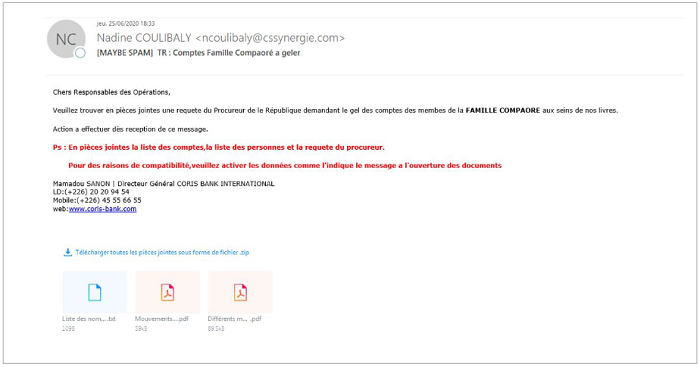

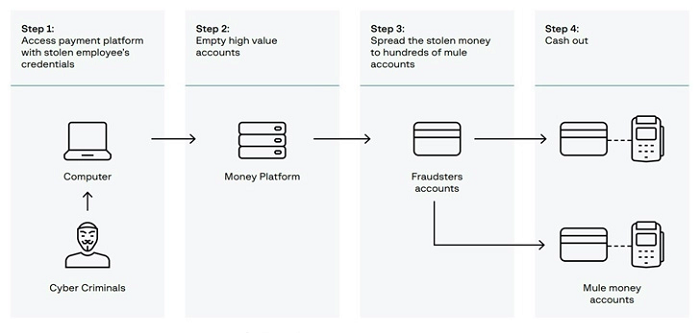

Le rapport indique que les vols commencent par des courriels ciblés qui incitent le personnel de ces entreprises à exécuter des logiciels malveillants à porte dérobée, des enregistreurs de frappe et des voleurs de mots de passe. Les escrocs utiliseraient les informations d'identification volées par ces logiciels malveillants pour obtenir des informations d'identification des administrateurs pour les contrôleurs de domaine Windows sur le réseau et les applications dorsales des banques, notamment leurs clients de messagerie SWIFT, que les institutions financières utilisent pour envoyer et recevoir les détails des transactions les unes des autres.

Après l'intrusion initiale, les opérateurs furtifs utiliseraient des outils tels que Cobalt Strike et Metasploit pour maintenir la persistance et rester sur le réseau pendant trois à douze mois, déplaçant sournoisement l'argent des personnes entre les comptes avant de retirer éventuellement les fonds des distributeurs automatiques. Le rapport note, par exemple, que lors d'un vol, "un réseau de plus de 400 comptes d'abonnés a été utilisé pour encaisser rapidement les fonds volés, le plus souvent pendant la nuit, via des distributeurs automatiques". Les analystes de Group-IB ont déclaré que tout laisse penser que l'attaque a été planifiée de longue date.

Le rapport ajoute qu'ils encaissent l'argent volé un jour férié ou pendant le week-end afin de minimiser les chances que les organisations compromises réagissent à temps à la situation. « Il était évident que l'attaque était très sophistiquée, organisée, coordonnée et planifiée sur une longue période de temps », ont-ils déclaré. Group-IB note en outre que l'acteur de la menace crée des e-mails de harponnage de "haute qualité" rédigés en français. La plupart du temps, les messages se font passer pour le bureau des impôts du gouvernement ou pour un agent recruteur de la Banque centrale des États de l'Afrique de l'Ouest (BCEAO).

Les chercheurs estiment que le gang a également frappé des organisations en Argentine, au Paraguay et au Bangladesh. Les chercheurs précisent que le gang n'a pas déployé de logiciels malveillants sur mesure, et a plutôt utilisé du code open source ainsi que des outils qu'il pouvait trouver gratuitement sur le dark Web. Dans le rapport, les chercheurs expliquent : « avec la boîte à outils de base "sur étagère", il est confirmé qu'OPERA1ER a volé au moins 11 millions de dollars depuis 2019. Mais le montant réel serait supérieur à 30 millions de dollars, car certaines des entreprises compromises n'ont pas confirmé le fait de la perte d'argent ».

Par ailleurs, de nombreuses entreprises victimes auraient été attaquées deux fois, et les escrocs auraient utilisé l'infrastructure de ces entreprises pour attaquer d'autres organisations. Les criminels auraient également utilisé des VPN pour couvrir leurs traces. De plus, alors que le domaine le plus ancien enregistré et utilisé par le groupe pour ses activités a été créé en 2016, le rapport retrace leurs activités de 2018 à 2022. En somme, les victimes identifiées au cours de cette période couvrent au moins 15 pays : Côte d'Ivoire, Mali, Burkina Faso, Bénin, Cameroun, Bangladesh, Gabon, Niger, Nigeria, Paraguay, Sénégal, Sierra Leone, Ouganda, Togo et Argentine.

D'autres chercheurs en sécurité affirment avoir suivi certaines des campagnes du gang au fil des ans, notamment Tom Ueltschi, qui a nommé les mécréants DESKTOP-Group. Group-IB a également indiqué que SWIFT suit le gang sous le nom de Common Raven. Pour obtenir la liste complète des indicateurs de compromission (IoC) et les détails techniques des attaques attribuées à OPERA1ER, Group-IB a publié un rapport technique de 75 pages.

Sources : Group-IB, Le rapport des chercheurs

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi

53 % des organisations ont été victimes de cyberattaques dans le cloud au cours des 12 derniers mois, le phishing étant le plus courant, puisque 73 % des répondants y ont été confrontés, selon Netwrix

41 % des entreprises citent les serveurs cloud comme la porte d'entrée la plus courante des cyberattaques, la France est en deuxième position des pays les plus visés par les cyberattaques

95 000 cyberattaques ont été recensées cette année, une augmentation de 45 398 par rapport à 2020, les grandes entreprises étant les plus ciblées, selon Orange Cyberdefense

Les cyberattaques ont augmenté de 50 % en 2021 et atteint un pic en décembre, à cause de la faille qui a impacté la bibliothèque logicielle Log4J, d'après une analyse Check Point Research

Répondre avec citation

Répondre avec citation

Partager