GitHub impose aux développeurs de se connecter à un compte pour pouvoir rechercher et naviguer dans du code

Ce qui suscite la colère de certains qui crient à l’abus envers le mouvement open source

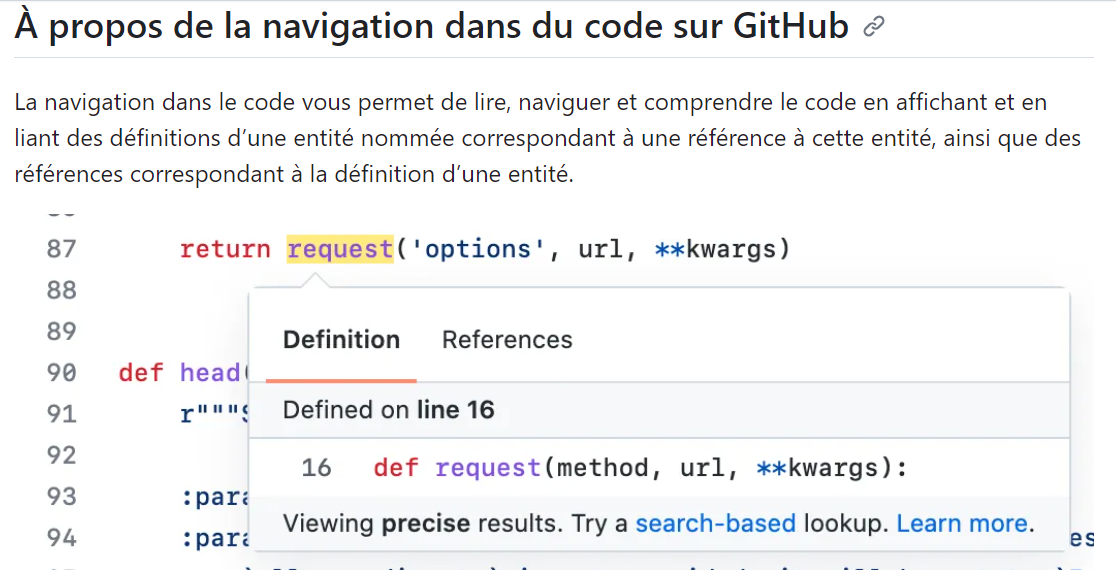

Que GitHub demande aux développeurs de se connecter à un compte pour pouvoir rechercher et naviguer dans du code n’a rien de nouveau. L’exigence était déjà en vigueur sur la plateforme avant le mois de juin dernier au cours duquel les responsables de la plateforme ont fait une mise à jour en indiquant que « l’accès à toutes les fonctionnalités de l’outil de recherche de code et de navigation est conditionné par la création ou la connexion à un compte github.com. » Ce sont plutôt les récentes réactions à cette mesure et la controverse autour qui apportent un coup de neuf. En effet, certains utilisateurs crient à une prise en otage de la filière open source.

Les inconvénients de la décision de GitHub transparaissent dans une plainte d’un utilisateur de la plateforme

« C'est révoltant et anathème pour le mouvement open source. Un mouvement dont Microsoft abuse d'ailleurs. On nous dit que c'est pour des raisons de sécurité. Mais quel intérêt y a-t-il quand je peux simplement cloner le dépôt et utiliser des outils plus spécialisés pour une recherche et une analyse correctes ?

Quel est donc la raison de cette mesure ? N'avez-vous PAS assez de nos données ? Vous ressentez maintenant le besoin de suivre les lignes de code individuelles que je consulte ? J'étais sur une vieille machine et j'avais besoin de chercher quelque chose dans NOTRE PROPRE DEPOT et je n'y arrivais pas. En fait, je veux que les gens puissent faire des recherches dans notre base de code.

J'ai donc plutôt essayé de me connecter mais je n'avais pas mon gestionnaire de mots de passe à portée de main. J'ai donc dû prendre mon téléphone avant de me rendre compte que je me heurtais au mur de l’authentification à deux facteurs. Je suis donc retourné à mon bureau pour prendre ma clé Yubi. Je me suis ensuite retrouvé coincé, l'ancien ordinateur portable n'ayant pas de ports USB-C.

Non seulement ce changement n'est pas nécessaire, mais il est carrément hostile envers vos propres clients. Ambitieusement hostile ! De toute évidence, nous sommes allés trop loin dans nos liens avec l'écosystème de Github pour pouvoir changer facilement de fournisseur et passer à un autre qui donne ne serait-ce qu'un prétexte à la protection de la vie privée des utilisateurs ou à la réactivité. Bravo donc pour cela.

C'est la goutte d'eau qui fait déborder le vase. Je ne créerai plus de nouveaux projets sur GitHub. Je veux qu'ils soient utiles au public. Tous ceux qui lisent ceci doivent se rendre compte d'une chose : chaque fois que vous créez quelque chose de nouveau sur GitHub, le public ne pourra rechercher votre code qu'après avoir ployé le genou devant Microsoft.

S'il vous plaît, mainteneurs de GItHub ! Ignorez les chacals du marketing et les cadres intermédiaires. Défendez-vous ! Ce tableau est indéfendable d'un point de vue éthique et cet état de choses doit être aboli », se plaint un utilisateur de la plateforme.

Les responsables de GitHub justifient cette décision par la nécessité de sécuriser la plateforme

« Il s'agit principalement de s'assurer que nous pouvons supporter la charge des développeurs sur GitHub et aider à protéger les serveurs d'être submergés par des requêtes anonymes de bots, etc. », a indiqué un responsable de la plateforme.

Les résultats d’une récente enquête publiée par la firme de sécurité GitGuardian sont susceptibles de confirmer que la décision de GitHub revêt certains avantages d’un point de vue pour les développeurs et les infrastructures dont ils ont la charge. En effet, en dépit d’une décennie de rappels, d’incitations et de harcèlements, un nombre surprenant de développeurs ne parviennent toujours pas à débarrasser leur code des informations sensibles qui donnent les clés de leur royaume à quiconque prend le temps de les chercher.

De nombreuses de ces tares sont le fait de très grandes entreprises qui disposent d'équipes de sécurité en principe solides. Ces lacunes découlent de mauvaises pratiques de codage dans lesquelles les développeurs intègrent des clés cryptographiques, des jetons de sécurité, des mots de passe et d'autres formes d'informations d'identification directement dans le code source.

Les chercheurs de cette société de sécurité ont annoncé avoir trouvé près de 4000 de ces informations en principe secrètes dans un total de 450 000 projets soumis à PyPI, le dépôt de code officiel pour le langage de programmation Python. Près de 3000 projets contenaient au moins un secret unique. De nombreux secrets ont été divulgués plus d'une fois, ce qui porte le nombre total de secrets exposés à près de 57 000.

Les informations exposées permettaient d'accéder à toute une série de ressources, notamment les serveurs Microsoft Active Directory qui fournissent et gèrent les comptes dans les réseaux d'entreprise, les serveurs OAuth permettant l'authentification unique, les serveurs SSH et les services tiers pour les communications avec les clients et les crypto-monnaies. Quelques exemples :

- clés API Azure Active Directory ;

- clés d'application OAuth de GitHub

- identifiants de base de données pour des fournisseurs tels que MongoDB, MySQL et PostgreSQL ;

- clé Dropbox ;

- clés Auth0 ;

- informations d'identification SSH ;

- informations d'identification Coinbase

- informations d'identification principales de Twilio.

Les clés d'API permettant d'interagir avec divers services Google Cloud, les identifiants de bases de données et les jetons contrôlant les robots Telegram, qui automatisent les processus sur le service de messagerie, font également partie du lot. Le récent rapport indique que les expositions dans ces trois catégories ont régulièrement augmenté au cours de l'année ou des deux dernières années. Les secrets ont été exposés dans différents types de fichiers publiés sur PyPI. Il s'agit notamment de fichiers .py primaires, de fichiers README et de dossiers de test.

La même firme de sécurité confirme qu’un grand nombre de bases de codes présentes sur GitHub affichent les mêmes tares. C’est la raison pour laquelle la plateforme a procédé à l’introduction de « push protection » au deuxième trimestre de l’année précédente. L’objectif : empêcher la fuite d’informations sensibles depuis les comptes des développeurs qui ne les ont pas sécurisées en adoptant de bonnes pratiques de codage. L’exigence de la connexion à un compte afin de pouvoir rechercher et naviguer dans du code apparaît ainsi comme une mesure complémentaire.

Source : forum GitHub

Et vous ?

Décision dans l’intérêt des développeurs ou tentative de GitHub de glaner encore plus d’informations ?

Voir aussi :

Près de 200 Go de code source de Samsung et le code source de la dernière technologie DLSS de Nvidia ont été publiés en ligne par les pirates Lapsus$, GitGuardian a découvert 6 695 clés de Samsung

Le code source de Twitch, les gains des streamers et des outils internes ont fuité en ligne, Twitch a confirmé avoir subi une violation de données suite à un changement de configuration

Compromission du code PHP : les responsables de PHP reprochent désormais une fuite de la base de données utilisateurs master.php.net, plutôt qu'un problème avec le serveur lui-même

Nintendo aurait souffert d'une fuite importante de ses anciennes consoles, le code source, les documents de développement et autres auraient été divulgués

Répondre avec citation

Répondre avec citation

Partager