Le groupe BlackCat Ransomware s'effondre après un paiement suspect de 22 millions de dollars par Change Healthcare

des preuves suggèrent que le groupe aurait orchestré un faux démantèlement

Le groupe BlackCat Ransomware, également connu sous le nom d'AlphV, s'effondre brusquement après avoir reçu un paiement de 22 millions de dollars de Change Healthcare, le plus grand processeur de paiement des soins de santé aux États-Unis. Peu de temps après le paiement, un affilié prétend avoir été escroqué par le groupe, affirmant qu'AlphV a pris l'argent et disparu sans tenir sa part de l'accord.

Des soupçons surgissent alors quant à la véritable nature de la disparition du groupe, alimentés par des preuves suggérant qu'AlphV aurait pu orchestrer un faux démantèlement pour garder la totalité du paiement. Cette série d'événements met en lumière les pratiques opaques des groupes de rançongiciels, tout en soulignant les enjeux croissants liés aux attaques informatiques dans le secteur de la santé.

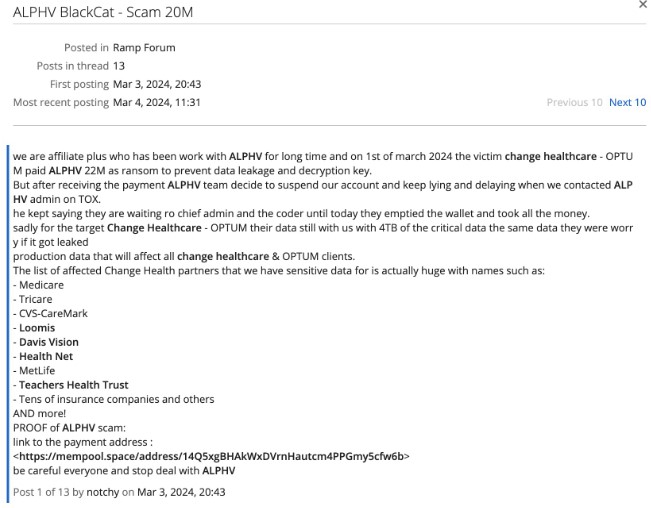

Deux jours après le paiement, une personne prétendant être un affilié d'AlphV a déclaré sur un forum criminel en ligne que le paiement de près de 22 millions de dollars était lié à la violation de Change Healthcare. La partie a ajouté que les membres d'AlphV avaient escroqué l'affilié en le privant de la part du paiement convenue. La filiale a répondu qu'elle n'avait pas supprimé les données de Change Healthcare qu'elle avait obtenues.

Un message laissé sur un forum criminel par une personne prétendant être un affilié d'AlphV. Le message affirme qu'AlphV a escroqué l'affilié de sa part.

Le modèle RaaS et les tactiques sophistiquées de BlackCat Ransomware

BlackCat Ransomware est un groupe de cybercriminels qui se spécialise dans les attaques de rançongiciel, un type de cyberattaque où les données de la victime sont chiffrées et une rançon est exigée en échange de la clé de déchiffrement. Ce groupe opère selon un modèle de ransomware en tant que service (RaaS), où le groupe principal fournit le logiciel et l'infrastructure nécessaires aux attaques, tandis que des affiliés sont recrutés pour mener les attaques contre des cibles spécifiques. Les bénéfices sont ensuite partagés entre le groupe principal et les affiliés.

Le RaaS est un modèle commercial entre les opérateurs de ransomware et les affiliés dans lequel les affiliés paient pour lancer des attaques de ransomware développées par les opérateurs. Il s'agit d'une variante du modèle commercial SaaS (Software as a Service). Les kits RaaS permettent aux affiliés qui n'ont pas les compétences ou le temps nécessaires pour développer leur propre variante de rançongiciels d'être opérationnels rapidement et à un prix abordable. Ils sont faciles à trouver sur le dark web, où ils sont annoncés de la même manière que les biens sont annoncés sur le web légitime.

Un kit RaaS peut inclure une assistance 24/7, des offres groupées, des forums et d'autres fonctionnalités identiques à celles offertes par les fournisseurs SaaS légitimes. Le prix des kits RaaS varie de 40 dollars par mois à plusieurs milliers de dollars ; des montants insignifiants, si l'on considère que la demande de rançon moyenne en 2021 s'élevait à 6 millions de dollars. Un acteur de la menace n'a pas besoin que chaque attaque réussisse pour s'enrichir.

BlackCat/AlphV est réputé pour ses attaques sophistiquées utilisant un chiffrement capable de fonctionner sur des systèmes Windows et Linux. Le groupe utilise des tactiques telles que le chiffrement des données, la menace de les rendre publiques et des attaques par déni de service distribué (DDoS) contre l'infrastructure de la victime pour exercer une pression en vue du paiement de la rançon.

La séquence d'événements suggère qu'après avoir reçu les 22 millions de dollars, BlackCat/AlphV a choisi de se retirer, ou du moins de prendre une pause temporaire avant de potentiellement réapparaître sous une nouvelle identité, une pratique courante chez les groupes de rançongiciels lorsqu'ils sont sous pression des autorités. Au lieu de verser une part de cette somme à l'affilié, BlackCat/AlphV a opté pour garder l'intégralité du montant. De plus, au lieu d'être transparent sur leur retrait, BlackCat/AlphV a diffusé un faux avis de saisie pour donner l'impression qu'ils étaient sous le coup d'une intervention des forces de l'ordre.

Si ces spéculations se révèlent exactes, le point le plus saisissant de toute cette série d'événements serait sans doute la déclaration émanant de l'affilié sur un forum criminel. Cela suggère qu'une personne a déboursé 22 millions de dollars en échange de ses données avec la garantie qu'elles seraient effacées par des tiers. Sous le pseudonyme de « Notchy », cette personne prétend être en possession de 4 téraoctets de données « critiques » de Change Healthcare. Le FBI a révélé que plusieurs membres de BlackCat/AlphV entretiennent des liens avec d'autres groupes de rançongiciels, notamment DarkSide. Ces collaborations peuvent inclure le partage de techniques, d'outils et de ressources pour mener des attaques plus efficaces.

Déclaration du FBI et recommandations

En mars 2022, le ransomware BlackCat/ALPHV as a service (RaaS) avait compromis au moins 60 entités dans le monde entier et est le premier groupe de rançongiciel à le faire avec succès en utilisant RUST, considéré comme un langage de programmation plus sûr qui offre des performances améliorées et un traitement simultané fiable. Les acteurs de la menace affiliés à BlackCat demandent généralement des rançons de plusieurs millions de dollars en bitcoin et en monero, mais ont accepté des rançons inférieures au montant de la demande initiale. Un grand nombre des développeurs et des blanchisseurs d'argent de BlackCat/ALPHV sont liés à Darkside/Blackmatter, ce qui indique qu'ils disposent de vastes réseaux et d'une grande expérience dans le domaine des ransomwares.

Le ransomware BlackCat/ALPHV exploite les informations d'identification d'utilisateurs précédemment compromis pour obtenir un accès initial au système de la victime. Une fois l'accès établi, il compromet les comptes utilisateurs et administrateurs d'Active Directory. Il utilise le planificateur de tâches de Windows pour configurer des objets de stratégie de groupe (GPO) malveillants afin de déployer le rançongiciel. Le déploiement initial du logiciel malveillant s'appuie sur des scripts PowerShell, en conjonction avec Cobalt Strike, et désactive les fonctions de sécurité au sein du réseau de la victime.

Le ransomware BlackCat/ALPHV exploite également les outils d'administration de Windows et les outils Microsoft Sysinternals pendant la compromission. BlackCat/ALPHV vole les données de la victime avant l'exécution du rançongiciels, y compris auprès des fournisseurs des services basés sur le cloud où les données de l'entreprise ou du client ont été stockées. Les acteurs utilisent des scripts Windows pour déployer le rançongiciel et compromettre d'autres hôtes. Par exemple, les scripts batch et PowerShell suivants ont été observés :

- start.bat - lance l'exécutable du ransomware avec les arguments requis ;

- est.bat - copie le rançongiciel à d'autres endroits ;

- drag-and-drop-target.bat - lance l'exécutable du rançongiciel pour le serveur MySQL ;

- run.bat - exécute une commande d'appel vers un serveur externe à l'aide de SSH - les noms de fichiers peuvent changer en fonction de l'entreprise et des systèmes concernés ;

- Runs1.ps1 - Script PowerShell pour désactiver McAfee.

Le FBI recherche toutes les informations qui peuvent être partagées, notamment les journaux IP montrant les rappels d'adresses IP étrangères, les adresses Bitcoin ou Monero et les identifiants de transaction, les communications avec les acteurs de la menace, le fichier de déchiffrement et/ou un échantillon bénin d'un fichier chiffré.

Mesures d'atténuation recommandées par le FBI

Le FBI n'encourage pas le paiement de rançons. Le paiement ne garantit pas la récupération des fichiers. Il peut également inciter les adversaires à cibler d'autres organisations, encourager d'autres acteurs criminels à s'engager dans la distribution de rançongiciels et/ou à financer des activités illicites. Cependant, le FBI comprend que lorsque les victimes sont confrontées à une incapacité à fonctionner, toutes les options sont évaluées afin de protéger les actionnaires, les employés et les clients.

Que vous ou votre organisation ayez décidé de payer la rançon, le FBI recommande de signaler rapidement les incidents liés aux rançongiciels à votre bureau local du FBI. Ce faisant, le FBI dispose d'informations essentielles pour prévenir de futures attaques en identifiant et en traquant les auteurs de rançongiciels et en les tenant pour responsable en vertu de la loi américaine.

Examinez les contrôleurs de domaine, les serveurs, les postes de travail et les annuaires actifs pour détecter les comptes d'utilisateurs nouveaux ou non reconnus. Sauvegarder régulièrement les données, les aérer et protéger par mot de passe les copies de sauvegarde hors ligne. S'assurer que les copies des données critiques ne sont pas accessibles pour modification ou suppression à partir du système où résident les données.

Examiner le planificateur de tâches à la recherche de tâches programmées non reconnues. En outre, examiner manuellement les tâches programmées définies ou reconnues par le système d'exploitation pour y déceler des « actions » non reconnues (par exemple : examiner les étapes que chaque tâche programmée est censée effectuer).

Mettre en œuvre la segmentation du réseau, exiger des informations d'identification de l'administrateur pour installer un logiciel, mettre en œuvre un plan de récupération pour maintenir et conserver plusieurs copies des données et serveurs sensibles ou propriétaires dans un endroit physiquement séparé, segmenté et sécurisé (par exemple, disque dur, dispositif de stockage, cloud).

Examinez les journaux des antivirus et utilisez l'authentification multifactorielle dans la mesure du possible, modifier régulièrement les mots de passe des systèmes et des comptes du réseau et éviter de réutiliser les mots de passe pour différents comptes. Mettre en œuvre le délai le plus court possible pour les changements de mots de passe. Désactiver les ports d'accès à distance/de protocole de bureau à distance (RDP) inutilisés et surveiller les journaux d'accès à distance/de RDP.

Il est préoccupant de constater que des groupes de rançongiciels tels que BlackCat/AlphV continuent de cibler des institutions aussi cruciales que les fournisseurs de services de santé, mettant ainsi en danger la sécurité des données sensibles des patients et la continuité des soins. Le groupe a été impliqué dans des attaques contre des organisations majeures de ce domaine, telles que Change Healthcare, le plus grand processeur de paiement des soins de santé aux États-Unis. Le fait que le groupe ait apparemment détourné un paiement aussi massif soulève des questions sérieuses sur l'efficacité des mesures de lutte contre les rançongiciels et l'impunité avec laquelle ces groupes opèrent. Ces événements soulignent également la nécessité pour les organisations de santé de renforcer leurs défenses contre de telles menaces et de mettre en place des stratégies de prévention et de réponse adéquates.

Source : Federal Bureau of Investigation

Et vous ?

Quel est votre avis sur le sujet ?

Quelles mesures concrètes peuvent être prises pour renforcer la sécurité des systèmes informatiques afin de prévenir de telles attaques à l'avenir ?

Quelle est votre position sur la pratique consistant à payer des rançons aux cybercriminels en cas d'attaque de rançongiciel ?

Voir aussi :

Roku a révélé une violation de données touchant plus de 15 000 clients, après l'utilisation des comptes piratés pour des achats frauduleux de matériel et d'abonnements à des services de streaming

Les nouveaux noms d'utilisateur de Signal aident à sevrer les autorités de vos données, ce qui est à la fois légitime pour certains et une potentielle aubaine pour les individus mal intentionnés

Les attaques contre les API mettent les entreprises en danger, 27 % des attaques en 2023 ciblant la logique commerciale des API, soit une croissance de 10 %, selon le rapport d'Imperva

Répondre avec citation

Répondre avec citation

Partager