Merci pour votre suggestion. Je pensais plus à une solution intérim avec MySQL. J'aimerais conserver tout ce qui est présentement en place avec MySQL et juste "encrypter" ou rendre illisible les données sensibles qui y sont insérées lorsqu'on navigue à travers la base de données avec un outil tel que PHPMyAdmin, DBForge ou autres outils similaires.

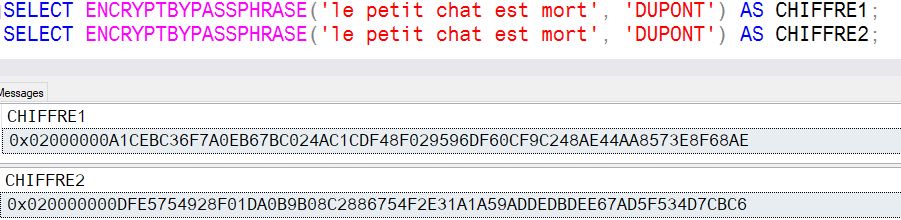

Présentement il n'y a que les mots de passe qui sont illisibles mais utiliser la même méthode pour encrypter tous les autres champs que je voudrais rendre illisible va être très laborieux sachant que je vais devoir aller également modifier les requêtes dans le code de l'application qui fait appel à ces champs. Existe t-il une simple requête qui permetterait d'encrypter (rendre illisible) tous les champs que je souhaite d'encrypter sans que j'ai à modifier le code de mon application. Quelque chose du style:

ENCRYPT * FROM nom_de_la_table.nom_de_la_colonne, nom_de_la_table.nom_de_la_colonne, nom_de_la_table.nom_de_la_colonne, nom_de_la_table.nom_de_la_colonne METHODE_ENCRYPTION(PARAMETRES1, PARAMETRES2, ETC...);

Pour l'instant, je souhaite seulement à être conforme (sur papier) à une des exigences demandées par un client, ce qui me donnera le temps de faire le transfert vers SQL (ou autre) entre temps.

Merci encore pour votre feedback.

Répondre avec citation

Répondre avec citation

Partager