Microsoft accuse les règles de l'UE d'avoir permis la plus grande panne informatique au monde : l'accord européen a empêché Microsoft d'apporter des modifications bloquant la mise à jour de CrowdStrike.

Microsoft accuse l'UE d'être à l'origine de la panne mondiale. Un accord conclu en 2009 avec l'Europe est la raison pour laquelle Microsoft ne peut pas verrouiller davantage son système d'exploitation pour en renforcer la sécurité, d'après Microsoft.

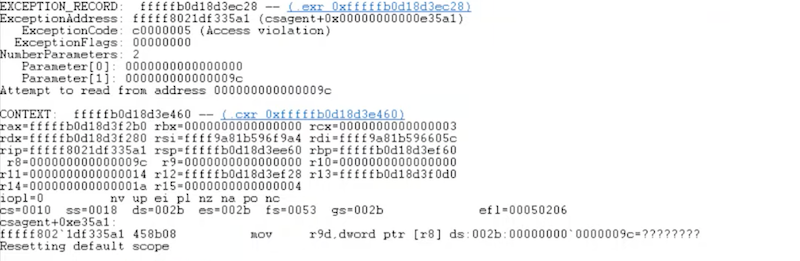

Le 19 juillet 2024, une panne informatique mondiale a touché des entreprises, des aéroports et des médias à travers le monde. Microsoft a confirmé qu'elle était consciente de ces problèmes, mais de nombreux experts en cybersécurité ont indiqué que la source potentielle du problème était l'entreprise de cybersécurité CrowdStrike, qui fournit une surveillance et une protection contre les cyberattaques à de nombreuses entreprises de premier plan. Les écrans bleus de la mort ont perturbé le fonctionnement normal des machines Windows, affichant le message : “Recovery: It looks like Windows didn’t load correctly.”

L’entreprise de cybersécurité américaine CrowdStrike a reconnu être à l’origine de ces problèmes. Le directeur général de CrowdStrike, George Kurtz, a confirmé qu'un « défaut » dans une mise à jour de contenu pour les hôtes Windows était à l'origine de la panne, et Kurtz a exclu une cyberattaque. Il a ajouté que l'entreprise était en train de déployer un correctif et que les hôtes Mac et Linux n'étaient pas affectés.

De son côté, Microsoft pointe du doigt l'UE pour son incapacité à verrouiller Windows. Un article publié par le Wall Street Journal se termine par un point intéressant soulevé par un porte-parole de Microsoft concernant la sécurité du système d'exploitation Windows. Le porte-parole, qui n'est pas cité mot pour mot, aurait déclaré qu'un accord conclu en 2009 avec la Commission européenne est la raison pour laquelle Microsoft ne peut pas verrouiller davantage son système d'exploitation afin d'en renforcer la sécurité.

À la suite d'une plainte, a déclaré le porte-parole, Microsoft a convenu en 2009 avec la Commission européenne d'accorder aux fabricants de logiciels de sécurité le même niveau d'accès à Windows que celui dont bénéficie Microsoft. Cette décision signifie que les éditeurs de logiciels de sécurité ont une plus grande capacité à perturber les systèmes, comme l'a fait CrowdStrike en paralysant 8,5 millions de PC Windows dans le monde. Microsoft est depuis venu à la rescousse avec un outil de correction automatique pour les utilisateurs concernés.

Le document décrivant l'accord entre Microsoft et la Commission européenne est disponible sous la forme d'un fichier Doc sur le site web de Microsoft. Ce document indique que Microsoft est tenu de mettre à la disposition des fabricants tiers de logiciels de sécurité les API de ses systèmes d'exploitation Windows Client et Serveur qui sont utilisées par ses produits de sécurité. Le document précise que Microsoft doit également documenter les API sur le Microsoft Developer Network, sauf lorsqu'elles créent des risques pour la sécurité.

Permettre aux éditeurs de logiciels de sécurité d'accéder à ces API est certes une bonne chose pour assurer des conditions de concurrence équitables, ce qui était la préoccupation de l'UE, mais ce n'est pas une bonne chose pour la sécurité, comme lorsque CrowdStrike a mis hors service des machines très importantes, provoquant le chaos dans le monde entier.

Paradoxalement, alors que l'UE cherche à rendre les choses équitables, Apple et Google, qui fabriquent macOS et ChromeOS, ne sont pas soumis aux mêmes restrictions... pour l'instant. Selon le WSJ, Apple a annoncé aux développeurs en 2020 que son système d'exploitation ne leur donnerait plus accès au niveau du noyau. Si ce changement a obligé les développeurs à modifier leurs logiciels, il a également permis de réduire les risques d'erreur.

Ces dernières années, l'Union européenne a renforcé les mesures visant à lutter contre les comportements anticoncurrentiels des grandes entreprises technologiques. Il est donc peu probable qu'elle permette à Microsoft de verrouiller davantage Windows, malgré les avantages qu'elle en tirerait.

Sources : The Wall Street Journal, Accord de 2009 entre l'UE et Microsoft

Et vous ?

Quel est votre avis sur le sujet ?

Pensez-vous que la position de Microsoft soit crédible ou pertinente ?

Voir aussi :

Les services de Microsoft étaient également hors service au moment de la panne provoquée par CrowdStrike provoquant la confusion quant à la responsabilité de chaque panne : Microsoft, CrowdStrike, ou les deux?

Pour réparer l'écran bleu de la mort provoqué par la mise à jour défectueuse de CrowdStrike, il suffit de redémarrer 15 fois d'affilée, selon Microsoft

Répondre avec citation

Répondre avec citation

)

)

Partager